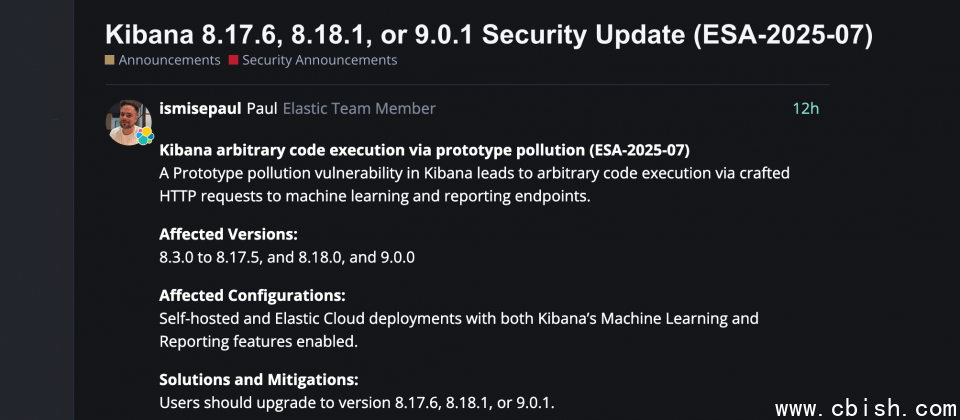

Elastic发布安全公告,指出其开源资料视觉化平台Kibana存在一项CVSS 9.1分的高风险资安漏洞CVE-2025-25014,该漏洞属于原型污染(Prototype Pollution),攻击者可藉由特製HTTP请求,针对启用机器学习与报表功能的Kibana实例触发任意程序码执行,影响层面涵盖自架环境与Elastic Cloud使用者。

根据Elastic说明,此漏洞影响Kibana 8.3.0至8.17.5、8.18.0以及9.0.0版本,在同时启用机器学习与报表功能的条件便会产生攻击面,攻击者透过特製恶意载荷进行原型链(Prototype Chain)汙染后,最终得以控制执行流程。儘管漏洞需在通过Kibana内部权限验证的前提下才能触发,但由于攻击可在无使用者互动的情况下实现远端程序码执行,Elastic仍根据CVSS标準将其评为严重等级。

Elastic已针对上述漏洞推出修补版本8.17.6、8.18.1与9.0.1,建议所有受影响部署尽速升级。若无法立即升级,官方建议暂时停用任一功能作为缓解措施,包含于设定档kibana.yml中将xpack.ml.enabled或xpack.reporting.enabled设定为false,以阻断攻击链。

原型污染是JavaScript生态系中常见的资安漏洞类型,攻击者可藉由修改物件的原型结构,间接影响整个应用程序的执行逻辑。这类问题常见于Node.js应用,尤其在前后端皆採JavaScript技术的系统更为普遍。

Kibana是建构于Node.js与Elasticsearch之上的资料分析介面,广泛部署于需处理大量资料的业务场景。本次事件揭示其部分功能模组对外开放所可能带来的潜在攻击面,Elastic虽未说明该漏洞是否已遭实际利用,但从其CVSS评分、触发条件与可能影响来看,皆显示其风险不容轻忽。

而这也并非Kibana首次传出原型污染相关漏洞,如今年3月,Elastic才刚修补另一项编号为CVE-2025-25015的重大漏洞,该漏洞同样涉及透过特製HTTP请求,或文件上传触发任意程序码执行,当时CVSS风险评分更高达9.9分。