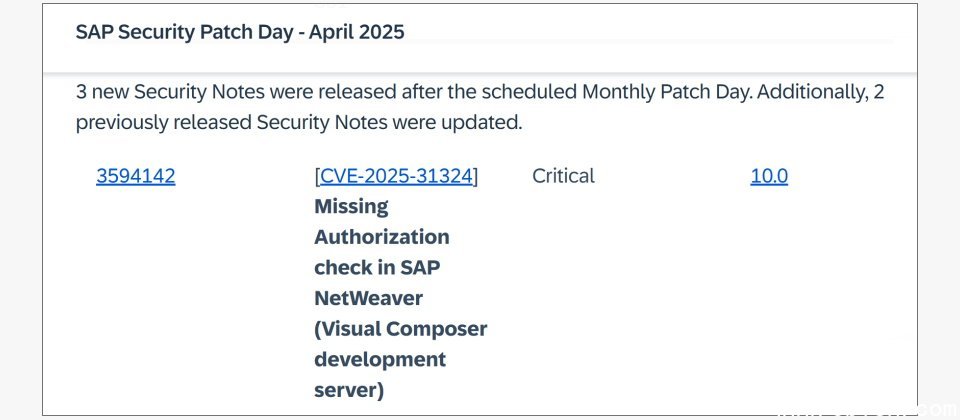

德国主要开发企业资源管理软件的SAP,于上周四(4/24)紧急修补了一个CVSS风险评分高达10分的安全漏洞CVE-2025-31324,它允许骇客未经授权上传并执行恶意程序,而且已经遭到骇客利用。该漏洞存在于SAP的应用程序服务器SAP NetWeaver上。

发现该漏洞的是美国资安业者ReliaQuest。该公司在今年4月调查多起与SAP NetWeaver有关的安全事件,涉及未经授权的文件上传及恶意文件执行,同时发现骇客已经将许多JSP Web Shell上传到可公开存取的目录中。原本ReliaQuest团队以为这是远端文件包含漏洞(Remote File Inclusion,RFI)在作祟,但之后SAP却证实它是个更严重的无限制文件上传漏洞,允许未经授权的骇客直接上传任意文件至系统上。

ReliaQuest在4月22日提交了该漏洞,SAP确认这是个新漏洞,并在上周紧急修补它。SAP跟微软一样,固定的更新行程为每月的第二个周二。

ReliaQuest表示,政府机构与大型企业经常使用SAP解决方案,再加上相关的解决方案通常部署于本地端,由使用者负责其安全操作,使其成为骇客的高价值目标。

CVE-2025-31324已遭到骇客利用,虽然尚未有概念性验证攻击程序问世,但资安专家建议SAP用户皆应儘速修补。