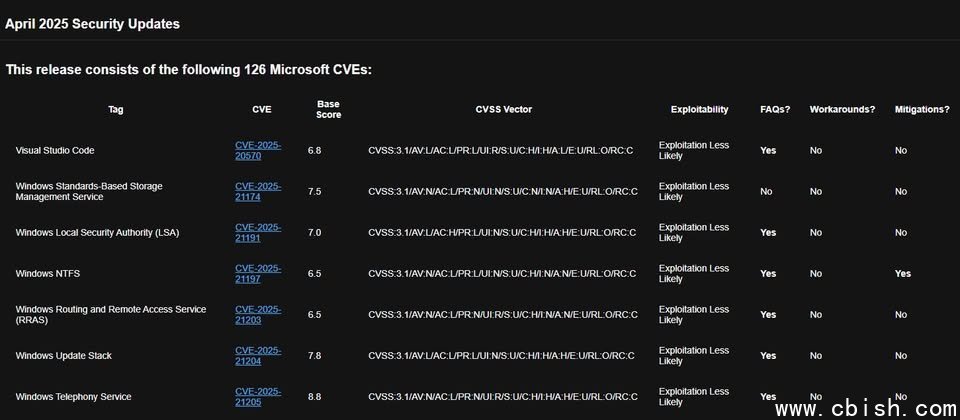

4月8日微软发布本月份例行更新(Patch Tuesday),修补126个资安漏洞,数量超过2月及3月(63、57个)的总和。从漏洞的类型来看,有49个权限提升漏洞、31个远端程序码执行(RCE)漏洞、17个资讯洩露漏洞、14个阻断服务(DoS)漏洞、9个安全功能绕过漏洞,以及3个能被用于欺骗的漏洞;而从漏洞的严重程度而言,有11个被评为重大层级,巧合的是,这些都是RCE漏洞。

值得留意的是,其中有一项零时差漏洞CVE-2025-29824,已被用于实际攻击行动。这项漏洞存在于通用事件记录文件系统(CLFS),为权限提升漏洞,起因是CLFS驱动程序具有记忆体释放后再存取使用(Use After Free,UAF)弱点,取得授权的攻击者有机会于本机提升权限为SYSTEM,CVSS风险为7.8。

针对这项漏洞被用于实际攻击行动的情况,微软威胁情报中心(MSTIC)与安全事件回应中心(MSRC)特别为此发布部落格文章,当中指出骇客组织Storm-2460锁定有限数量的目标,将此漏洞用于勒索软件攻击。

这些遭到锁定的目标,包含:美国IT业者及房仲业者、委内瑞拉金融业者、西班牙软件公司、沙乌地阿拉伯零售业者。

究竟骇客如何入侵受害组织,微软表示不清楚,但他们看到骇客在部署恶意程序PipeMagic之后,透过名为dllhost.exe的处理程序,试图于记忆体内触发漏洞,得逞后将有效酬载先后注入winlogon.exe、procdump.exe,以及另一个dllhost.exe,接着从LSASS截取使用者帐密资料,然后对受害电脑部署勒索软件。根据骇客留下的勒索讯息当中,他们提及的暗网网域,微软指出这起事故与勒索软件RansomExx有关。