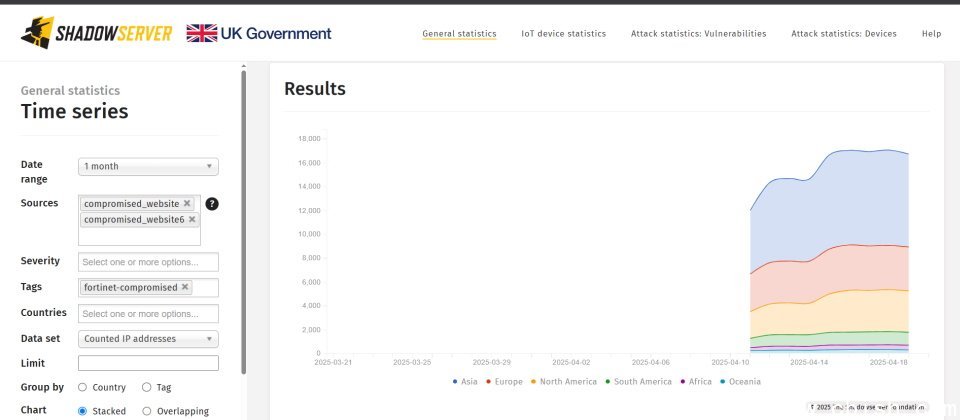

专门开发各种软、硬件安全解决方案的美国资安业者Fortinet在今年4月中旬揭露了一个与符号连结有关的后门问题,这是骇客藉由攻陷已知漏洞,建立了一个可连结用户文件系统及根文件系统的符号连结(Symbolic Link),就算用户修补了遭到攻击的安全漏洞,此一符号连结依然存在,因而允许骇客持续存取根文件系统中的机密配置。ShadowServer的扫描发现,在Fortinet揭露此事后,网路上含有符号连结后门的Fortinet装置从1.2万台增加到近1.7万台。

当初Fortinet其实是在调查远端程序执行漏洞CVE-2022-42475与CVE-2023-27997,以及越界写入漏洞CVE-2024-21762等重大漏洞遭到骇客利用的事件,骇客针对网路上未修补的已知漏洞展开攻击并非新闻,特别的是Fortinet发现骇客採用了新技术,透过符号连结功能来建立可存取FortiGate防火墙根文件的能力,就算只能唯读,却可向骇客揭露该防火墙设备的系统配置与存取凭证等重要资讯。

Symbolic Link是种特殊类型的文件,透过指定路径来指向一个文件或目录,主要功能包括让使用者可从一个位置存取位于另一个位置的文件,或者是作为自多个位置存取同一文件的快速方法,也能用来简化路径名称,或进行版本管理。

但在Fortinet的案例中,骇客在成功骇进FortiGate之后,于用来提供SSL-VPN语言服务的资料夹中,建立了一个连结使用者文件系统及根文件系统的符号连结。

由于这个符号连结位于系统更新时不会触及的使用者文件系统,因此就算用户部署了已修补漏洞的FortiOS版本,依然会留下这个符号连结,而被称为符号连结后门。之后骇客只要造访FortiGate的VPN登入页面,输入特定的登入请求,系统就会回传该设备的敏感配置内容,可能涵盖存取控制及认证文件、设备的私钥与凭证、管理介面的程序与配置、防火墙规则或管理员帐户资讯等。

这让Fortinet陆续释出了不同的FortiOS版本,以删除恶意的符号连结,或是修改了SSL-VPN使用者介面规则以不再支援恶意符号连结,同时建议客户将所有设备升级到7.6.2、7.4.7、7.2.11、7.0.17或6.4.16,审核所有设备的配置,把所有配置都视为可能已遭外洩,重置所有管理员及使用者凭证,重置各种金钥,替换并撤销可能被窃的凭证,将GUI管理存取权限改至非预设埠,以及关闭任何来自外部介面的管理存取能力等。