WordPress知名快取套件W3 Total Cache被发现存在CVE-2024-12365高风险的安全漏洞,可能有超过100万个网站面临资料洩露和服务器资源滥用的威胁。虽然开发者已在2.8.2版本中修补漏洞,但大部分网站尚未更新。

W3 Total Cache是WordPress平台受广受欢迎的快取套件,其主要功能是透过快取技术加速网站载入速度、减少服务器负载,并提升搜寻引擎排名。根据WordPress官方的套件统计资料,W3 Total Cache套件活跃安装数已超过百万。

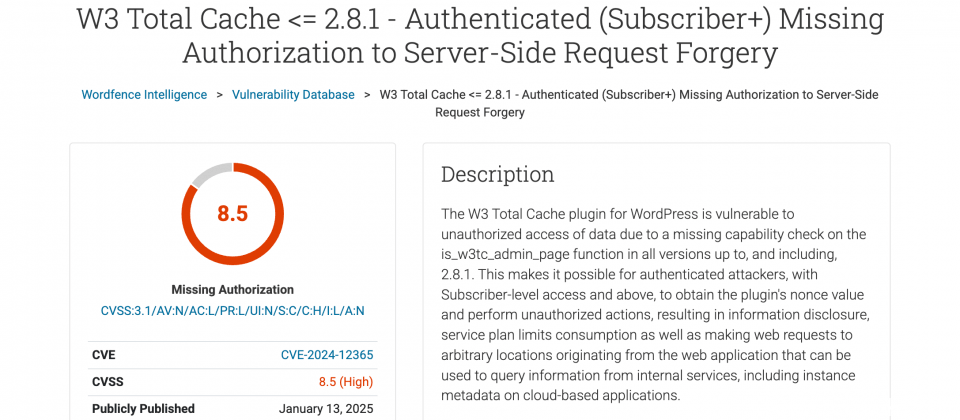

该漏洞的问题出在套件的is_w3tc_admin_page函式,因缺乏权限检查,让具备订阅者等级权限的使用者可以进行未经授权的操作。攻击者藉此能够取得重要的安全词(Nonce),进一步发送服务器端请求(SSRF)来存取内部服务资讯,甚至可能洩露云端应用的执行个体后设资料。此一漏洞影响範围广泛,特别是对于使用云端架构的网站,可能导致进一步的攻击风险。

该漏洞由于攻击门槛相对较低,因此对网站管理者来说风险也就较高,只需拥有基本帐号权限的攻击者就能发起攻击,进一步利用网站服务器作为跳板,对其他服务发动攻击。受影响的网站还可能因攻击导致服务配额被大量消耗,影响网站效能,甚至可能增加营运成本。

该漏洞影响所有2.8.1及更早版本的套件,W3 Total Cache开发者已经在最新的2.8.2版本中修补了CVE-2024-12365漏洞。但是根据官方套件的统计资料显示,尚有大量网站未及时更新,大量网站仍暴露于风险之中。

为避免网站遭受攻击,网站管理者应立即升级W3 Total Cache套件至最新的2.8.2 或更高版本,并考虑使用网页应用程序防火墙(WAF)来阻挡潜在滥用行为。