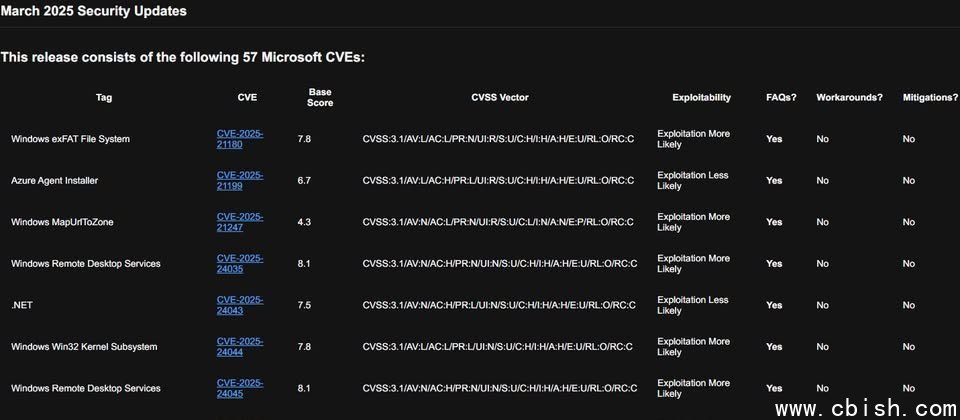

3月11日微软发布本月份例行更新(Patch Tuesday),总共修补57个漏洞,其中有7个零时差漏洞,数量仅次于1月的8个,但值得留意的是,这次揭露的零时差漏洞,大多已被用于实际攻击。

这些惨遭滥用的漏洞,包含:Win32核心子系统权限提升漏洞CVE-2025-24983、NTFS资讯洩漏漏洞CVE-2025-24984、Fast FAT文件系统驱动程序远端程序码执行漏洞CVE-2025-24985、NTFS资讯洩漏漏洞CVE-2025-24991、NTFS远端程序码执行漏洞CVE-2025-24993、微软管理主控台(MMC)安全功能绕过漏洞CVE-2025-26633,CVSS风险为4.6至7.8。

究竟这些漏洞如何被利用?一如过往的公告资讯,微软并未说明,但有资安业者透露部分资讯。其中已有灾情公布的是CVE-2025-26633,漏洞悬赏专案Zero Day Initiative(ZDI)表示有超过600家企业组织受到影响,攻击者的身分是被称作EncryptHub(Larva-208)的骇客组织,但是否与之前资安业者Outpost24公布的勒索软件、窃资软件攻击事故有关?有待通报的研究人员后续公布其他细节。而对于这项漏洞发生的原因,在于MSC文件处理过程存在缺陷,使得攻击者可发送特製的MSC档触发,绕过文件信誉防护机制,并执行任意程序码。值得留意的是,攻击者利用漏洞的过程需要使用者互动,但究竟EncryptHub如何引诱受害者上当,ZDI并未说明。

利用过程完全无须使用者互动的漏洞更加难以防範,也相当值得留意。其中影响大部分版本Windows作业系统的CVE-2025-24983,就是这种类型的弱点,而且,攻击者一旦成功,就能得到SYSTEM权限。资安业者Rapid7特别提及这项漏洞并未影响所有版本的作业系统,Windows 11、Server 2019以上版本皆未受到波及,但为何较新的作业系统不受影响?Rapid7表示不得而知。

其余4个零时差漏洞,都与NTFS、FAT文件系统有关。其中,ZDI将CVE-2025-24985、CVE-2025-24993归类在一起,原因是攻击者可利用相同的手段触发,藉由引诱使用者挂载特製的VHD虚拟磁碟文件,从而在受害电脑执行任意程序码,假若攻击者同时搭配权限提升漏洞(如这次公布的CVE-2025-24983),就有机会完全控制整个系统。

另外两个NTFS漏洞CVE-2025-24984、CVE-2025-24991,都与资讯洩漏有关,虽然都会导致记忆体内容洩露,差异在于攻击者触发的方式有所不同:利用CVE-2025-24984必须实际接触受害电脑,而CVE-2025-24991则要在电脑植入特製的VHD文件。

除了上述已有实际攻击行动的漏洞,还有一个在微软修补之前就被公开的零时差漏洞CVE-2025-26630也值得留意,因为这代表骇客很有可能已经在研究如何利用,此为Access远端程序码执行漏洞,资安风险评为7.8分。