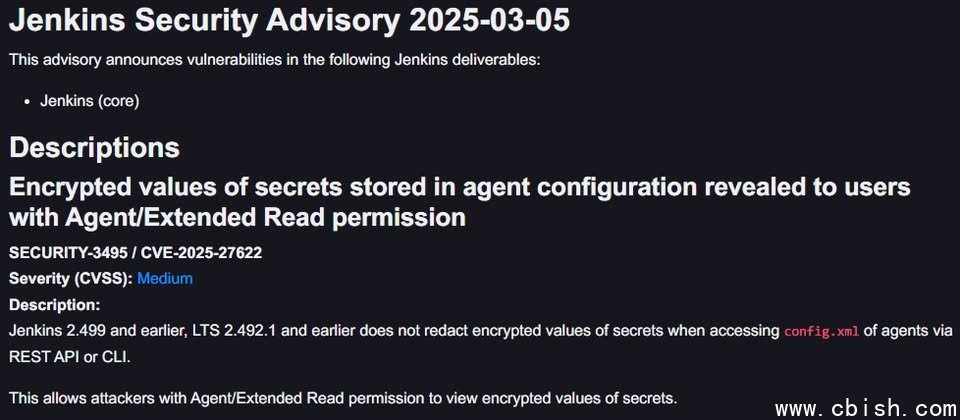

3月5日以提供持续整合(CI)开发工具而着称的Jenkins,宣布修补4项中度风险的漏洞CVE-2025-27622、CVE-2025-27623、CVE-2025-27624、CVE-2025-27625,用户可透过升级至最新版2.500、长期支援版LTS 2.492.2,获得弱点修补,特别的是,前两项漏洞与Jenkins在2016年公布的弱点有关,这些漏洞涉及代理程序使用REST API或命令列(CLI)存取的过程,并未如预期对config.xml存放的机敏资讯加密数值进行适当处理,而有可能让攻击者有机会能够检视相关资料。开发团队提及,这些漏洞与另一个已知漏洞CVE-2016-3724有关,该漏洞能让攻击者有机会读取组态资料当中,经加密处理的帐密资料。

至于Jenkins此次公开的其余两项漏洞CVE-2025-27624、CVE-2025-27625,虽然是中等风险资安漏洞,但不能因此轻忽,它们的类型分别是跨网站请求伪造(CSRF)、开放重新导向(Open Redirect),攻击者有机会操蹤使用者侧边栏小工具收合状态,或是将使用者导向其他网站。