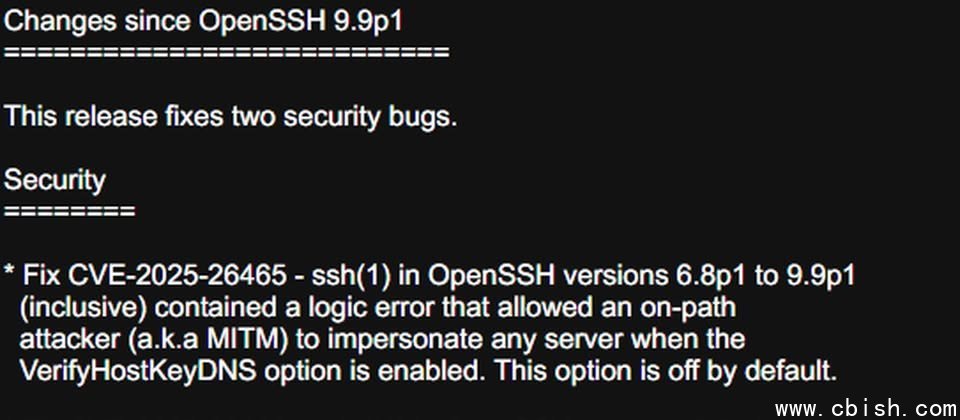

2月18日OpenSSH推出9.9p2版,修补中度风险层级弱点CVE-2025-26465、CVE-2025-26466,这两项漏洞分别可被用于中间人攻击(MitM)、阻断服务攻击(DoS)。

通报这些漏洞的资安业者Qualys进一步公布漏洞细节,CVE-2025-26465存在于OpenSSH用户端VerifyHostKeyDNS选项启用的状态,虽然在绝大多数作业系统使用的OpenSSH,这个选项预设都是停用,但Qualys指出,有作业系统的VerifyHostKeyDNS持续7个月处于启用状态,因而曝险。攻击者利用过程完全无须使用者互动,也不需有特定的DNS记录存在。

一旦攻击者利用这项漏洞发动中间人攻击,用户端将会接收攻击者提供的金钥,使得SSH连线的完整性遭到破坏,攻击者可检视及窜改敏感资料,在多台重要服务器之间进行横向移动,甚至洩露资料库凭证等具有价格的资讯。

VerifyHostKeyDNS是允许用户端透过DNS记录(特别是其中的SSHFP记录),寻找及验证服务器金钥的机制。仅管这个选项OpenSSH推出的版本预设为停用,但Qualys威胁研究团队产品经理Saeed Abbasi指出,在2013年9月至2023年3月发布的FreeBSD作业系统当中,该选项预设为启用而可能曝险,因此,CVE-2025-26465的资安风险仍然需要留意。

另一个漏洞CVE-2025-26466涉及预先身分验证,同时影响OpenSSH的服务器与用户端,源自于2023年8月导入的非对称记忆体与处理器资源使用机制。

假若攻击者能够不断触发这项弱点,就有可能导致长时间服务中断,或是将使用者锁定。