最近两年,网络钓鱼攻击手法多以ClickFix为主,但也有黑客利用会议安排为由,实施中间人攻击(AiTM),意图窃取Google Workspace和Facebook商业广告管理账号,过程中他们假冒知名企业的身份,并滥用名为Calendly的在线会议预约工具。

安全公司Push Security披露了一波高度针对性的钓鱼活动,攻击者利用AiTM钓鱼工具包,目标是采用Google作为主要身份识别服务商(IdP)的企业,最终目的是接管用于管理数字广告的账号。

在其中一起事件中,攻击者冒充大型奢侈品集团LVMH的人力资源与培训部门,向受害者发送邮件,内容高度定制,语言流畅,不仅包含受害者的个人信息,发件人地址也伪装成LVMH的合法员工。安全公司分析认为,攻击者可能通过AI技术与网络爬取的数据,使邮件更具欺骗性——若受害者在网络上搜索发件人姓名,很容易误以为是真实的招聘邮件。

一旦受害者回复邮件,攻击者便会以预约通话时间为由,通过Calendly发送钓鱼链接。点击链接后,受害者会被引导至伪造的Calendly页面,并被要求完成图灵验证,随后按照提示点击“使用Google继续”按钮。

接着,受害者将被跳转至一个伪装成Calendly的AiTM钓鱼页面,意图窃取其Google Workspace账号凭证。值得注意的是,该页面使用特定参数,仅在目标用户访问时才激活恶意功能,以规避安全研究人员的分析。若非目标用户访问,即使输入正确的Google账号,页面也会显示错误信息,提示“邮箱或电话号码无效”。

Push Security进一步调查发现,攻击者不仅针对Google Workspace用户,也专门针对Facebook商业账号,相关活动已持续超过两年。研究人员共发现31个专门用于窃取Facebook商业账号的钓鱼网址,这些网址长期重复使用,并冒充多家知名企业。

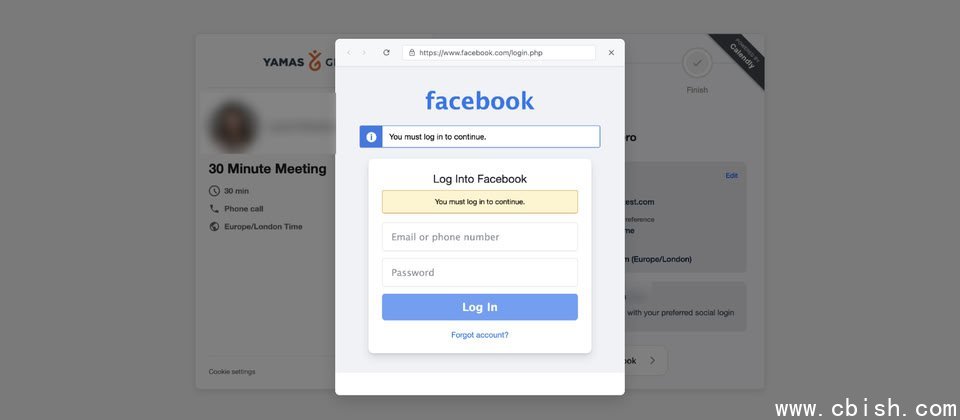

值得关注的是,部分攻击同时针对两种账号,同样通过Calendly诱骗,但采用了Browser-in-the-Browser(BITB)技术,利用伪造的弹出窗口隐藏真实钓鱼网址。此外,攻击者还在钓鱼页面中加入多重反分析机制,例如阻止用户通过VPN或代理服务器访问,以防止安全研究人员使用开发者工具或自动化爬虫进行分析。