图片来源:

图片来源: Aqua Security

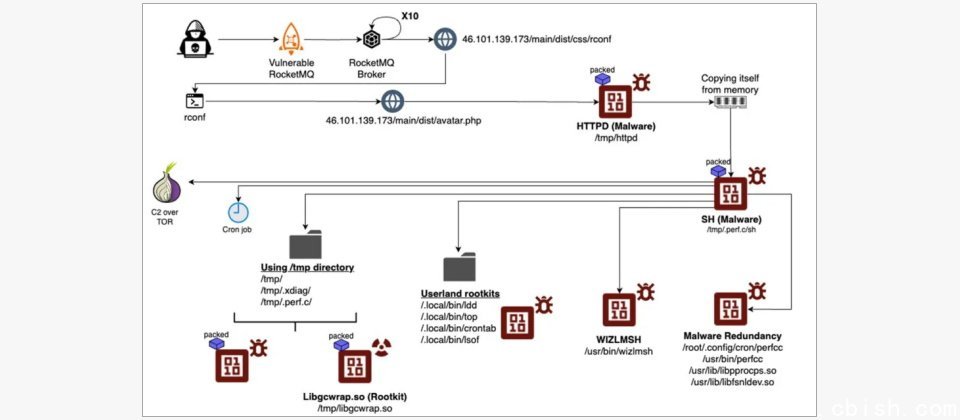

云端资安业者Aqua Security上周揭露了一款专门锁定Linux服务器的恶意程序Perfctl,它会侦测公开服务器上的逾2万种错误配置,或者是利用应用程序RocketMQ的安全漏洞CVE-2023-33246来入侵Linux服务器,再利用CVE-2021-4043等漏洞来提高权限,企图长驻于系统上,藉由这些受骇设备来挖矿或是执行代理劫持软件。

分析显示,当骇客成功入侵Linux服务器之后,即可自远端服务器下载有效酬载,并于受骇系统上执行;接着在系统上删除原始进程,修改用户的环境配置文件,以在每次服务器重新启动后,恶意程序也能保持活跃;或是再利用其它应用程序的安全漏洞来提升权限。

Perfctl主要被用来执行如XMRIG等加密货币挖矿程序,某些情况也会执行代理劫持程序;它在内部以Unix Socket通讯,外部则採用TOR,以避免遭到侦测;并以Rootkit来隐藏自己的存在,或是将自己命名为常见的系统文件名称。

研究人员指出,骇客至少从3年前就开始展开Perfctl恶意程序攻击,而且锁定的是全球的公开Linux服务器,使用者应该监控可疑的系统行为,分析网路流量,监控文件与进程的完整性,并应定期修补安全漏洞,限制文件执行,关闭未使用的服务,部署严格的权限管理,隔离重要服务器,以及部署运作时保护机制等。