原始图片来源/Tobias Tullius on Unsplash

资安研究人员发现,台湾监控摄影机业者陞泰科技(AVTECH)的闭路电视摄影机软件漏洞遭到骇客滥用,以植入殭尸网路软件Mirai变种。

漏洞是由内容递送网路(CDN)厂商Akamai的资安研究人员Aline Eliovich发现,位于陞泰科技闭路电视(CCTV)摄影机一款旧式产品的韧体中,编号CVE-2024-7029。漏洞是出于陞泰科技摄影机产品和亮度有关的功能参数,可导致远端程序码执行(remote code execution)及指令注入,CVSS风险评分达8.7分。

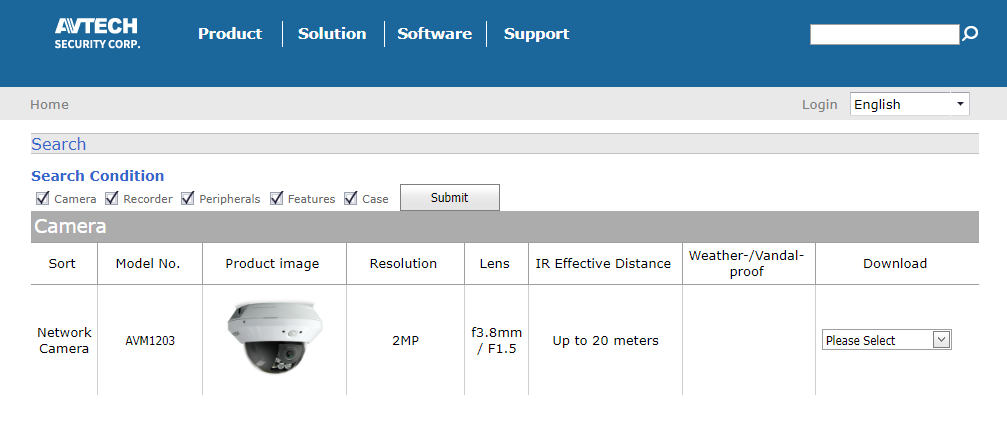

本漏洞影响陞泰科技执行韧体版本FullImg-1023-1007-1011-1009的旧型产品AVM1203。AVM1203广泛用于企业、金融机构、公、私立医院及运输业。

虽然Akamai是在本周才公布这项漏洞研究发现,但已通报主管机关。美国网路安全暨基础架构管理署(CISA)8月初已经发布安全公告,本漏洞不但能为远端滥用,且触发漏洞的难度不高。

研究人员发现,攻击者已经利用这项漏洞散布称为Corona Mirai的Mirai变种。Corona Mirai也是一种殭尸网路软件,疑似2020年就开始活动。在最新的攻击中,这只恶意程序以port 23、2323与37215透过Telnet连结大量主机(或受害装置),还会在感染主机的控制台列印出Corona字串。

值得一提的是,虽然研究人员是在今年3月18日观察到攻击,但分析显示,该变种最早2023年12月就开始活动,CVE-2024-7029的概念验证(PoC)则至少在2019年就已公开流传,但直到今年8月才被赋予漏洞编号。

CVE-2024-7029迄今尚未修补。研究人员建议,确保安全最好方法是不再使用有漏洞但没有修补程序的设备。

另外,Corona Mirai的攻击并不只攻击陞泰科技CVE-2024-7029,资安研究人员发现,该殭尸网路软件已成功滥用其他漏洞,包括其他AVTECH漏洞、一项Hadoop YARN RCE漏洞、CVE-2014-8361和CVE-2017-17215等。