如果想要透过蓝牙、Wi-Fi、WebRTC、NFC等通讯协定进行无线文件传输,最多人知道的做法应该是运用苹果的AirDrop,但近年来Google也与三星合作推出Quick Share,并打算与电脑製造商结盟、预载相关应用程序,以便安卓装置与Windows电脑用户互相传送文件,但有研究人员发现,Quick?Share存在一系列漏洞,骇客有机会串连发动攻击。

上週资安业者SafeBreach针对这套工具揭露10个漏洞,通称为QuickShell,其中有9个影响Windows装置,1个影响安卓装置,研究人员指出,这批漏洞可形成非典型的远端执行程序码(RCE)攻击链,从而让攻击者在Windows电脑执行程序码。

对此,Google在今年1月接获研究人员通报后,发布1.0.1724.0版Quick Share予以修补,并将这批漏洞登记为CVE-2024-38271、CVE-2024-38272列管,CVSS风险评分为5.9、7.1。研究人员也在资安会议DEF CON 32展示相关研究成果。

Quick Share是能够在安卓、Chromebook、Windows电脑之间进行点对点传输应用程序,装置之间,会透过蓝牙、Wi-Fi、WebRTC、NFC等通讯协定传输文件。

Google原本将这项应用程序命名为Nearby Share,并在去年7月推出Windows版应用程序。到了今年1月的CES 2024电脑展,Google宣布与三星合作,将两家厂商的解决方案整併为Quick Share,并打算与电脑製造商合作,在Windows电脑预载这项文件传输工具。

对此,研究人员指出,由于Quick Share支援多种通讯协定,在设备之间传送文件的过程可能会相当複杂,而且这是Google首度尝试开发原生的Windows版应用程序,再加上未来很有可能有许多新电脑会预载这项工具,若是存在弱点,将会成为吸引骇客的攻击标的。

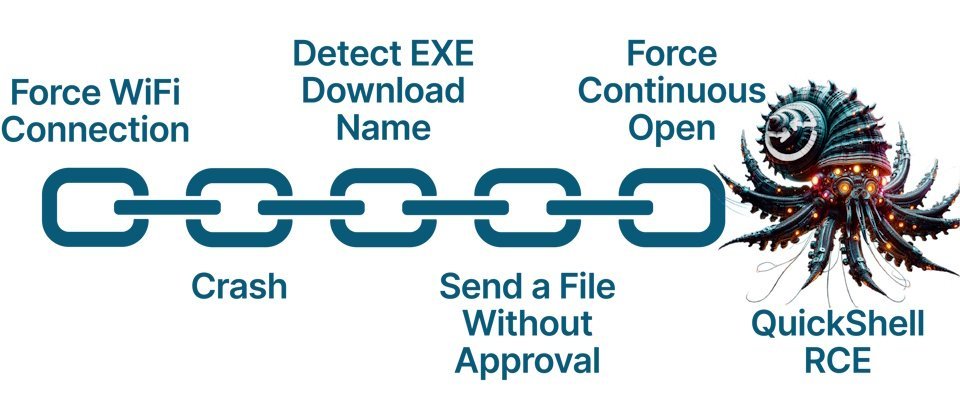

结果,他们一共找到10个漏洞,其中在Windows版Quick Share里,有6个阻断服务(DoS)弱点,1个路径穿越漏洞、1个强制Wi-Fi连线的漏洞,其余两个是Windows、安卓版应用程序的文件写入错误弱点。

攻击者可在未经授权的情况下,藉由QuickShell将文件远端写入装置,导致Windows版应用程序当机,并将流量重新导向攻击者控制的Wi-Fi热点,然后存取特定使用者资料夹的内容。

研究人员也在GitHub提供漏洞验证工具,以便其他人能够进一步研究这类文件传输机制的弱点。