自恶意软件QBot(Qakbot)的基础设施去年8月遭到多个国家的执法单位摧毁后,骇客在攻击行动使用恶意软件DarkGate出现急速增加的现象,到了今年更衍生新的攻击手法,使得研究人员呼吁用户要提高警觉。

资安业者Palo Alto Networks指出,他们在今年3月至4月,看到对方利用Excel文件作为发起攻击链的管道,接着,会去下载包含DarkGate的恶意软件套件,来源是可透过网际网路存取的Samba(SMB)文件共享资料夹。但为何骇客要使用文件共享资料夹,研究人员并未说明。

研究人员看到骇客自今年3月发起新一波行动,初期北美洲是主要攻击範围,随后逐渐蔓延到欧洲及亚洲地区。这起事故在4月9日达到高峰,当天他们侦测到近2千个恶意Excel文件(XLSX)。

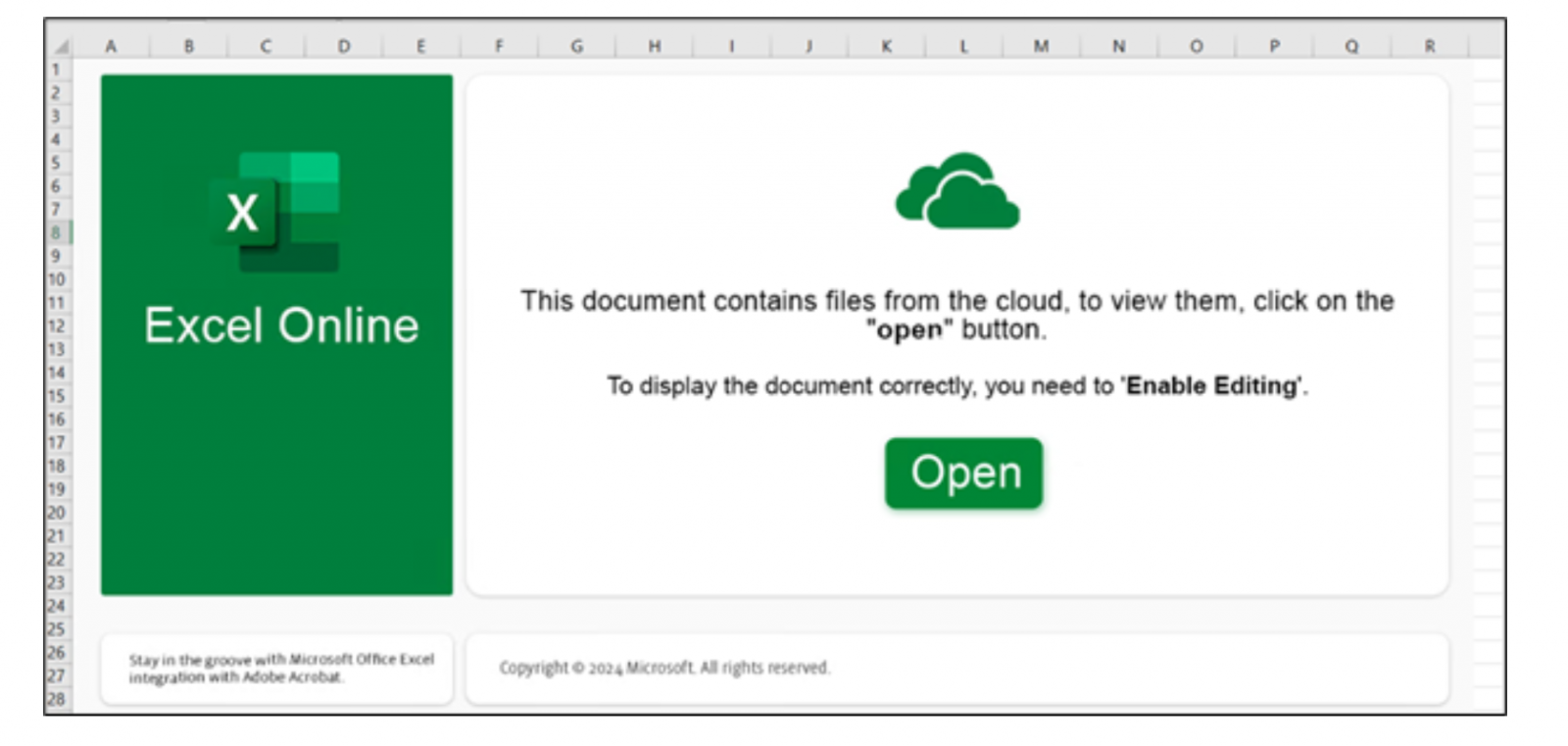

这些Excel文件的来源明显不同,但具备相似的命名方式,暗示文件相当重要,甚至是来自政府或企业官方。一旦使用者在Excel打开对方提供的文件,电脑就会显示对话框,表示文件内含部分云端文件,若要检视,就要点选开启按钮,而要正确显示完整内容,使用者还得进一步启用编辑的功能。

然而若是使用者依照指示点选开启,这个按钮实际上是超连结物件,作用是从嵌入试算表的drawing.xml.rels文件读取URL,从而向Samba(或SMB)文件共享资料夹取得VBS指令码。但除了VBS指令码,他们也看到骇客使用JavaScript文件的情况。

研究人员分析VBS指令码,当中混杂大量印表机驱动程序相关的垃圾程序码,拆解后得到请求、执行下一阶段攻击的PowerShell指令码。而对于JavaScript文件的部分,对方则是使用类似的功能函数,来达到相同的目的。

这个PowerShell指令码的用途,主要是下载3个文件,用来启动以AutoHotKey打造的DarkGate。但在部分的事故当中,对方运用了少见的迴避侦测手法。在其中一起事故里,PowerShell指令码会检查电脑是否存在特定的资料夹,来判断有无安装卡巴斯基防毒软件,一旦确认电脑部署该厂牌防毒,就会下载正牌的AutoHotKey程序来迴避侦测。

不过,假如电脑并未搭配此厂牌的防毒软件,攻击流程就会继续往下进行。PowerShell指令码会下载代表16位元程序码的ASCII文字,并储存结果为BIN文件,接着利用certutil.exe将其解码,还原成AutoHotKey.exe。

值得一提的是,研究人员也在DarkGate套件当中的AutoHotKey指令码、AutoIt3指令码里,看到类似的迴避侦测手法。

最终骇客滥用公用程序AutoHotKey.exe启动恶意指令码script.ahk,对于经过混淆处理的DarkGate文件test.txt进行还原,并将其Shell Code载入记忆体内执行。

但为了防範研究人员透过沙箱或虚拟环境执行,骇客在DarkGate加入多种机制。首先,该恶意程序会侦测处理器资讯的机制,再者,则是透过侦测特定的资料夹路径,确认电脑执行的防毒软件,进而避免触发相关侦测机制。

再者,攻击者会扫描电脑正在执行的处理程序,确认是否存在恶意程序分析工具、逆向工具、除错工具,以及与虚拟化环境相关的公用程序。完成后他们会将上述侦察结果併入DarkGate的组态配置当中,从而调整恶意程序的运作方式,以便更加隐密地埋伏在受害电脑。

而对于隐匿攻击流量的部分,研究人员指出,对方虽然使用未加密的HTTP请求进行C2通讯,但资料经过Base64编码处理。经过拆解、还原流量内容,他们察觉有资料透过这种手法外传的迹象。此外,攻击者也有可能藉由DarkGate散布其他恶意软件。