针对攻击的标的,大部分网路犯罪者主要锁定Windows平台而来,但如今也有专精Linux作业系统及其网路威胁生态的骇客,引起研究人员的注意。

中国资安业者奇安信揭露在5月下旬发现的DDoS殭尸网路Zergeca,研究人员指出对方以Go语言打造而成,具备6种DDoS攻击方式,除此之外还能充当代理服务器,或是用来进行网路扫描、文件传输、收集设备敏感资料,也能作为反向Shell使用。

值得留意的是,这个殭尸网路病毒还具备自我更新的功能,并能设法在受害电脑上持续运作。

研究人员也特别提及此殭尸网路在网路通讯的层面有多项独特的地方,其中,他们发现对方主要使用DNS over HTTPS(DOH)解析C2通讯内容,但这个殭尸网路病毒还具备其他数种解析DNS的能力;再者,攻击者运用罕见的串流通讯程序库Smux建立与C2服务器的通讯,并透过XOR演算法加密通讯流量。

他们也说明为何会特别关注这支殭尸网路病毒的动机,起因是看到自己的威胁情报系统侦测到可疑的ELF文件geomi,这个文件经由修改过的UPX加壳,从俄罗斯上传至恶意软件检测平台VirusTotal,结果所有防毒引擎皆视为无害。接着他们又看到另一个具有相同特徵的geomi文件从德国上传,这种从不同国家滥用VirusTotal进行测试的情况并不寻常,他们寻线进行分析,从而确认这是过往未曾揭露的殭尸网路病毒。

研究人员一共看到来自俄罗斯、德国、中国、法国的Zergeca殭尸网路病毒,并指出这些文件的功能几乎相同,但特别的是,除了最早发现的俄罗斯版本,其他3个文件鲜少有防毒引擎视为有害。值得留意的是,若是解开骇客加壳的情况,所有的防毒引擎都将视为无害。

根据骇客使用的C2服务器IP位址,研究人员发现自去年9月已用于2个Mirai殭尸网路,对此他们研判,攻击者先透过架设Mirai环境累积经验,后来才开发了Zergeca。

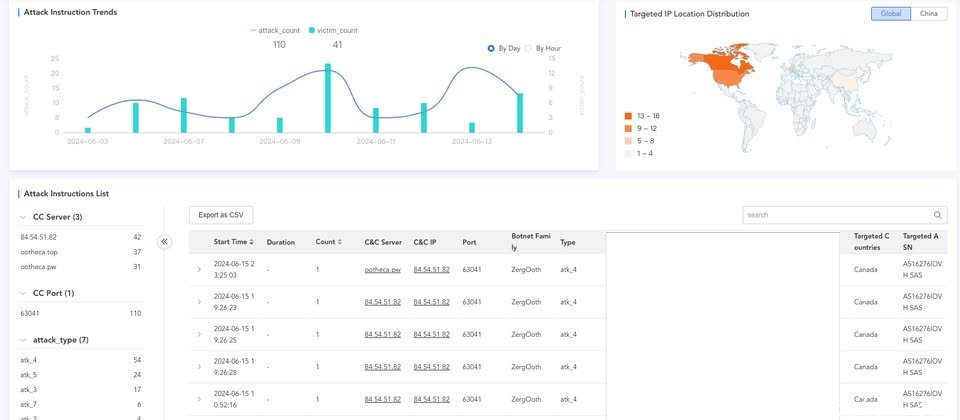

对于这个殭尸网路造成的灾情,主要集中在加拿大、美国、德国,大部分使用ACK洪水DDoS攻击,但其他国家也有受害组织。

研究人员对于恶意程序进行逆向工程,他们认为对方对于Linux资安威胁生态相当熟悉,且透过Smux打造的网路通讯环境,代表骇客具备自行开发的能力,研判很有可能接下来这些骇客会从事更多攻击行动。