骇客藉由带有巨集的Office文件散布恶意程序的情况很常见,但最近一起攻击行动当中,对方利用了罕见的手法「VBA stomping」来迴避侦测,而引起研究人员的关注。

资安业者SonicWall揭露名为Orcinius的RAT木马程序,骇客透过多阶段感染的手法,滥用云端文件共用服务Dropbox、云端文件服务Google Docs来下载第2阶段的有效酬载,并保持程序的最新状态。

值得留意的是,该恶意程序的攻击过程里,对方运用了经过混淆处理的VBA巨集,而能与Windows作业系统进行挂钩(Hook),监控正在执行的视窗、使用者键盘输入的内容,并窜改机码以便在受害电脑持续活动。

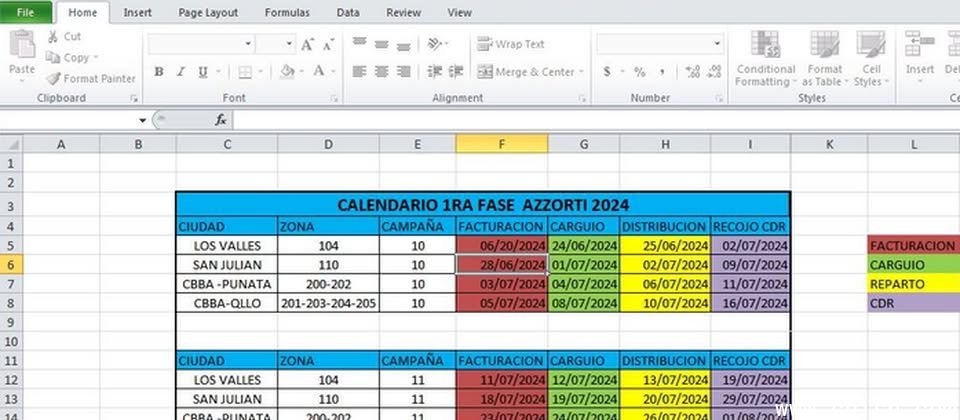

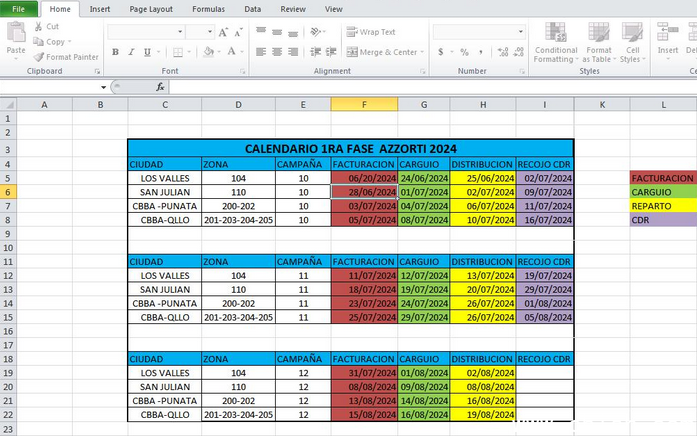

究竟骇客如何接触攻击目标,研究人员并未说明,但指出对方向使用者散布Excel试算表文件,其中一个文件名称是CALENDARIO AZZORTI.xls,其内容看起来似乎是义大利各城市帐单週期,总共有3个工作表。

这个试算表内含巨集,不过研究人员提到,这些骇客运用名为VBA stomping的攻击手法,利用事先解析的位元码(Bytecode)取代原本的VBA巨集内容,使得用户检视该试算表巨集不会显示任何内容,并使得打开文件的时候看似无害。

所谓的VBA stomping,指的是攻击者利用假的VBA程序码(p-code)取代原本执行VBA原始码的流程,由于大部分的资安分析工具及防毒软件通常会针对VBA原始码进行检查,使得这种手法有可能躲过相关检测。

然而,研究人员发现,一旦使用者开启试算表,这个文件就会执行巨集的内容,先是透过窜改使用者电脑Windows作业系统的登录机码,目的是隐藏Office的警示讯息,然后使用EnumThreadWindows的功能函式列出正在执行的视窗,并在系统登录机码写入一笔Excel启动即载入的键值,确保持续执行,接着存取经过编码处理的URL网址,并且运用WScript.Shell进行下载,随后运用SetWindowsHookEx函式监控键盘输入的内容,并且产生数个随机的计时器,用来启动、尝试下载文件。

他们针对Orcinius参照Synaptics.exe、cache1.exe的行为进行比对,指出该木马程序与Remcos、AgentTesla、Neshta、HTMLDropper等多款恶意程序有关,而它们之间的共通点在于,有可能会将攻击程序伪装成Synaptics.exe散布。