SAP于1月13日发布本月例行更新(安全补丁日),共修复17个安全漏洞,根据危险程度分为4个严重漏洞、4个高风险漏洞、7个中风险漏洞和2个低风险漏洞。

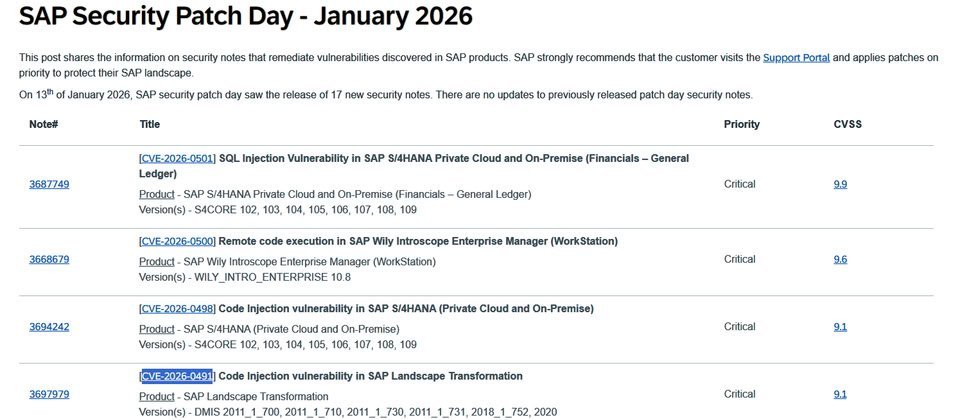

本次修复的严重漏洞包括CVE-2026-0501、CVE-2026-0500、CVE-2026-0498和CVE-2026-0491,影响ERP系统S/4HANA、应用性能监控平台Wily Introscope Enterprise Manager以及数据复制与转换平台Landscape Transformation。

其中,CVE-2026-0501和CVE-2026-0498两个漏洞同时影响本地部署和云版本的S/4HANA。最严重的是CVSS风险评分为9.9的CVE-2026-0501,这是一个SQL注入漏洞,由于输入验证不充分,经过身份验证的攻击者可通过执行特定SQL查询,读取、篡改甚至删除后端数据库内容。

长期追踪并参与SAP产品补丁的网络安全公司Onapsis指出,该漏洞的发现过程是其发现某个启用了RFC功能的模块,为执行原生SQL语句,使用了ABAP数据库连接框架(ADBC),而该SQL语句通过输入参数传递,使攻击者有机会执行任意SQL指令,一旦成功利用,系统将被完全控制。

另一个S/4HANA严重漏洞CVE-2026-0498为代码注入漏洞,获得管理权限的攻击者可通过RFC在特定功能模块中触发,从而注入任意ABAP代码或操作系统命令,风险值为9.1。Onapsis表示,攻击者可绕过原本强制执行的认证流程,随意篡改现有程序的源代码。

危险程度第二高的是远程代码执行(RCE)漏洞CVE-2026-0500,原因是Wily Introscope Enterprise Manager使用了存在漏洞的第三方组件,未经身份验证的攻击者只需生成恶意JNLP文件,并通过公开URL访问,即可在用户点击URL访问Wily Introscope Server的过程中,在受害主机上执行操作系统命令,风险值为9.6。

本次修复的第四个严重漏洞CVE-2026-0491可用于代码注入,影响Landscape Transformation,风险值为9.1。Onapsis指出,SAP修复的该漏洞与CVE-2026-0498涉及相同的功能模块。