安全厂商指出,近期出现滥用Microsoft 365 OAuth设备码授权流程的网络钓鱼活动,涵盖多个攻击团伙,其中可能与俄罗斯阵营相关的组织UNK_AcademicFlare。攻击者诱导受害者在微软官方验证页面输入设备码,使受害者不知不觉为攻击者的应用程序完成授权,从而获取访问令牌,接管账户并窃取数据。

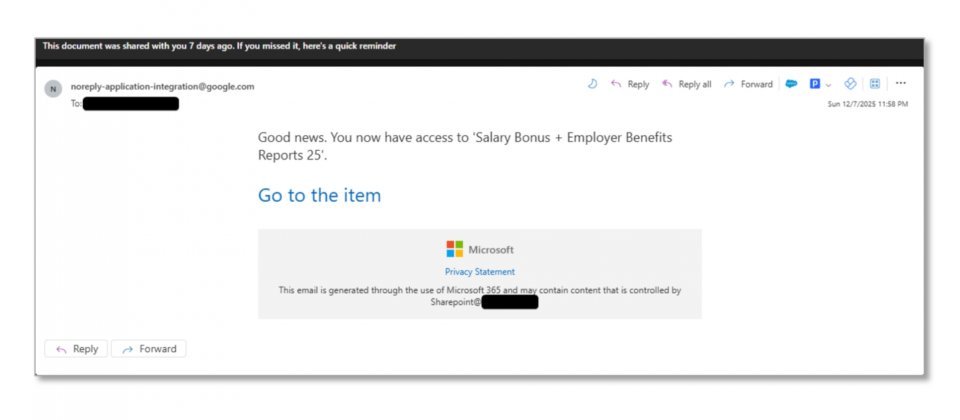

研究人员说明,该手法高度依赖社会工程。受害者收到看似有人分享文件或要求重新验证的通知,链接可能隐藏在按钮、文字超链接或二维码中。用户点击链接后,通常会先跳转到攻击者控制的页面,页面可能直接显示设备码,或由攻击者随后发送第二封邮件提供设备码。攻击者在这些内容中将设备码伪装成一次性密码或安全验证步骤,要求用户前往微软官方验证入口输入。用户一旦照做并完成验证,实际上是在为攻击者控制的应用程序授权。

UNK_AcademicFlare攻击者使用被入侵的政府或军事机构邮箱,先进行看似正常的邮件往来,再以分享资料或安排访谈为由提供链接,引导进入设备码授权流程,目标涵盖美国与欧洲的政府机构、智库和高等教育机构。研究指出,其多次使用俄乌相关诱饵内容,作为判断其与俄罗斯阵营关联的依据之一。

与传统钓鱼不同,设备码钓鱼不一定要求受害者在仿冒页面输入密码,关键操作常被转移到可信赖的官方入口,例如引导用户在microsoft.com/devicelogin等微软页面输入设备码并完成应用授权。由于相关红队工具和可用于此类活动的恶意应用程序已在地下黑市流通,组织在风险评估时需将此类钓鱼手法视为可规模化威胁类型。

防御建议

研究人员建议优先在身份与访问控制层面限制设备码流程的使用,例如通过条件访问策略封锁设备码流程,并先以仅报告模式或审查现有登录记录评估策略影响。若无法全面封锁,可改用允许列表方式,仅开放经核准的使用场景与范围。当组织已部署设备注册或Microsoft Intune等设备管理机制时,可要求登录必须来自合规或已加入管理的设备,作为分层防护措施。

同时,仅靠检查网址难以覆盖此类风险。组织应将培训重点放在提醒员工不要为不明来源提供的设备码完成输入与授权,并建立可快速核实的流程,避免员工在急于查看文件或回复信息时,无意间将访问权限交予攻击者。