安全公司研究指出,攻击者自7月起陆续在NuGet平台上传了14个恶意软件包,多数伪装成.NET加密货币相关的函数库与工具,另有软件包仿冒Google Ads API。这些软件包的目的包括窃取钱包敏感数据,或在交易流程中篡改收款地址以转移资金,同时可能窃取Google Ads开发者令牌与OAuth客户端标识等机密信息。

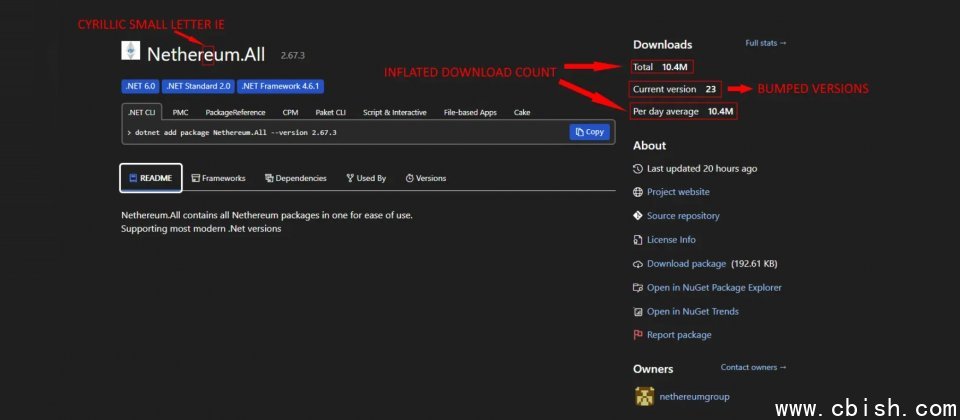

此次调查始于研究人员10月发现的Netherеum.All,该软件包仿冒以太坊集成库Nethereum,并利用同形字混淆名称,几乎难以辨别。研究团队后续比对发现,多个NuGet账户分批上传的软件包在恶意行为和代码特征上高度一致,且大多复制合法功能,将恶意代码隐藏在少数关键流程中,以提高人工审查与自动检测的难度。

研究人员共发现14个软件包,可依恶意负载分为三类。第一类数量最多,旨在收集钱包相关敏感数据,包括私钥和助记词等,一旦泄露,攻击者即可完全控制钱包并转移资产。第二类则将恶意逻辑嵌入交易流程中,使程序在发送交易时将原收款地址篡改为攻击者地址,从而实现资金盗转。第三类针对Google Ads开发场景,窃取开发者令牌、OAuth客户端标识与客户端密钥等机密信息,可能导致攻击者获得对Google Ads账户的程序化访问权限,用于读取投放数据,甚至创建或修改广告以制造不当支出。

为提高成功率,攻击者不仅依赖拼写相近的软件包名称,还利用同形字混淆视觉识别,并通过短时间内密集发布新版本和刷下载量,制造出持续维护和广泛使用的假象。

针对开发流程的恶意软件包,研究人员提醒,其危害不仅限于单个开发者的设备。当项目将依赖包打包进应用程序并对外发布时,恶意逻辑可能随产品向下传播,影响最终用户和组织的资产与财务安全。开发者在安装软件包前,除了核对名称与作者外,还应核查发布日期与版本更新是否合理,并留意是否存在异常外部连接或可疑混淆代码,以降低将风险引入正式代码库的可能性。

研究人员还提到,NuGet平台此前的恶意软件包检测数量曾一度下降,从去年的34个降至2025年前十个月仅2个。这一数据差异可能让部分开发者误以为风险正在降低。