React开发工程团队两周前公布并修补了满分安全漏洞CVE-2025-55182(React2Shell),引发全球高度关注。漏洞披露后数小时内即出现实际攻击行为,更罕见的是,网络上迅速涌现出大量漏洞利用概念验证(PoC)代码。

最早发现攻击行为的云服务商AWS曾指出,当时不仅看到大量黑客使用公开可获取但实际无法触发漏洞的PoC进行攻击,也在GitHub上发现许多对漏洞理解错误的代码。这表明黑客倾向于采取快速攻击策略,而非经过充分测试后再行动。不过,AWS当时并未说明具体有多少PoC工具出现。

首次对PoC工具数量规模进行系统性研究的是趋势科技,其于12月10日发布的报告识别出145个公开的PoC工具,但质量参差不齐,大部分无法成功触发漏洞。随后,另一家安全公司VulnCheck公布了更详尽的调查结果,他们在GitHub上共发现128个PoC工具,并指出其中已出现使用多种编程语言开发的版本。

VulnCheck指出,在React团队公布漏洞当天(12月3日),绝大多数PoC工具均由AI生成,不具备实际利用能力。但次日,开发者maple3142发布了首个真正能触发漏洞的PoC工具,随后几天,其他研究人员基于此进行了改进。

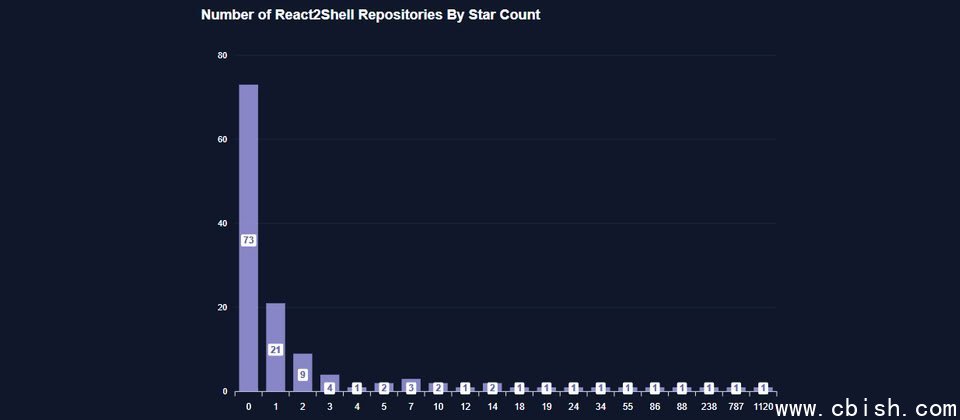

逐一验证百余个工具是否具备宣称功能十分困难。VulnCheck以GitHub上的星标数量作为参考指标,发现72个工具未获任何星标,21个仅获一颗星。获得最多星标的工具是最早公开的项目之一,后续由研究人员补充了完整说明并使用Python重写,该项目目前已获1258个星标。

排名第二的工具获得927个星标,研究人员基于Google开发的扫描工具Tsunami Security Scanner,构建了三种JavaScript漏洞利用脚本。

排名第三的工具获得256个星标,研究人员使用bash编写了一个简易命令行工具,声称可在Next.js应用中检测并利用React2Shell漏洞。

由于上述三个最受欢迎的PoC工具分别采用Python、JavaScript和Shell三种完全不同的编程语言,这可能意味着底层漏洞React2Shell的利用门槛较低,不同语言偏好的开发者都能用自己熟悉的语言实现利用代码。从语言使用情况来看,Python最为普遍,此外还有JavaScript、Shell、Go、TypeScript、Lua、Rust和Perl等语言的实现。其中最特别的是,有人将相关工具打包为Docker环境文件,包括Dockerfile和docker-compose.yml。VulnCheck指出,这类文件本身无法直接触发漏洞或实现远程代码执行(RCE),因此不属于传统意义上的利用工具,但可用于搭建存在漏洞的测试环境,辅助漏洞检测。