Red Hat 公开 OpenShift GitOps 重大提权漏洞 CVE-2025-13888,指出在已有权限条件下,攻击者可能突破命名空间隔离并扩大授权范围,严重时可导致集群级别接管。该风险在多租户或分权管理环境中尤为突出,Red Hat 已发布对应分支更新,并建议升级后检查相关权限绑定。

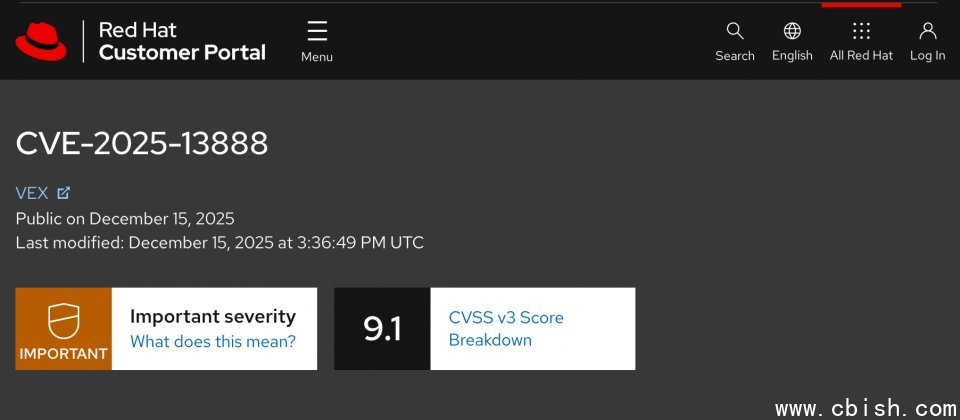

该漏洞由 Red Hat 提供 CVSS 3.1 基础评分 9.1,在 NVD 中被列为严重(Critical)级别。攻击者虽需具备较高初始权限,但一旦成功,影响将超出原有授权范围,对机密性、完整性和可用性造成重大冲击。

根据 Bugzilla 的漏洞描述,问题核心在于 OpenShift GitOps 运算符处理 ArgoCD 自定义资源的方式,导致命名空间隔离可能被绕过。报告指出,只要用户在其可管理的命名空间内具备创建 ArgoCD 自定义资源的权限,即可通过特定配置,使运算符接管其他命名空间的部分管理权限,并在目标命名空间中建立相应的权限绑定。当目标命名空间本身具有较宽松或特权的安全上下文约束(SCC)时,该权限路径可能被放大,成为集群级别接管的跳板。

该漏洞破坏了多用户共享集群时依赖的命名空间隔离机制。在许多企业场景中,平台团队会赋予应用团队对其专属命名空间的管理权限,并借助 GitOps 工具实现部署与运维。一旦命名空间级别的管理员能通过平台组件获取跨命名空间的额外权限,原本用于职责分工的边界就会转化为安全风险点。

针对修复进展,NVD 的参考链接已列出 Red Hat 于 2025 年 12 月 15 日发布的多份安全公告,涵盖 OpenShift GitOps 各个分支版本。Red Hat 发布的 RHSA 安全公告指出,OpenShift GitOps 已分别推出 v1.18.2、v1.17.3 与 v1.16.5 安全更新,各公告的 CVE 清单均已包含 CVE-2025-13888。

Red Hat 在 v1.18.2 与 v1.16.5 等公告中特别强调,升级后需执行审计脚本,检查命名空间层级的 Role 和 RoleBinding,确认仅预期的命名空间具备跨命名空间访问权限,并指出此类绑定可能由 .spec.sourceNamespaces 等功能创建。这意味着漏洞修复不仅需要更新镜像,还需审查现有权限绑定是否已被过度授权或残留不符合当前安全策略的配置。