安全研究人员分析了19款上架于微软VS Code市场中的恶意扩展,发现这些扩展表面上提供开发辅助功能,实际却将恶意程序隐藏在随扩展打包的依赖目录中,并以看似PNG文件的文件伪装木马。该活动自2025年2月起持续运作,于2025年12月2日被发现,相关扩展已被通报微软。

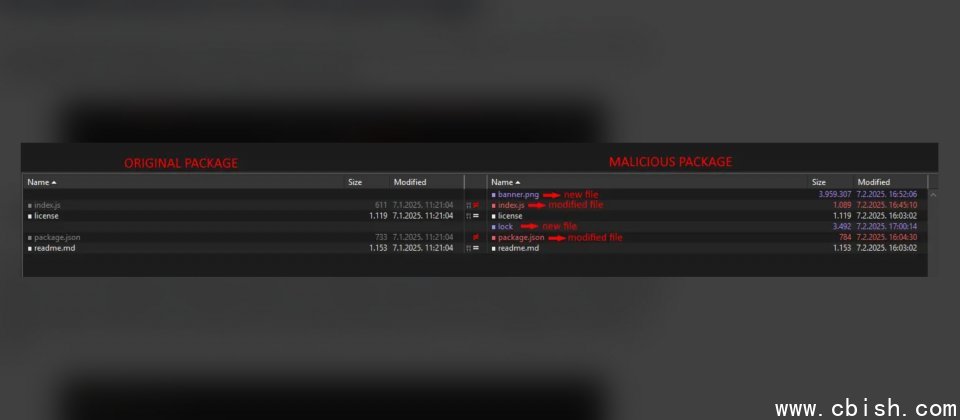

研究人员指出,VS Code扩展通常会将运行所需的NPM依赖包一并打包,安装时无需额外下载。攻击者正是利用这一预打包特性,对热门NPM包path-is-absolute的本地副本进行篡改,加入额外文件与启动触发代码,使恶意行为在VS Code启动时被激活。研究人员强调,官方NPM仓库中的path-is-absolute内容未被篡改,风险源于扩展作者可随意修改其打包内容。

被篡改的程序会先解码一段经过混淆处理的JavaScript投放器,再执行伪装成banner.png文件的恶意二进制文件,并借助Windows内置工具cmstp.exe等LOLBIN启动。研究人员初步识别其中一个恶意载荷为Rust木马,其完整功能仍在进一步分析中。另有少数扩展未使用PNG伪装,而是通过NPM包@actions/io投放相同恶意载荷,并分别藏在.ts与.map文件中。

2025年前10个月与VS Code相关的恶意软件数量已从2024年的27个增至105个。研究人员建议,在安装扩展前应审查其来源与可信度,并将依赖内容纳入审计与扫描流程,以降低开发环境因供应链攻击而被渗透的风险。