伪装成开发工具的恶意插件:TigerJack攻击事件揭露VS Code生态安全隐患

代号TigerJack的攻击者自2025年初以来,通过多个发布者账号在VS Code与OpenVSX插件市场上传至少11款恶意扩展。这些插件表面功能完整可用,实则暗藏代码窃取、加密货币挖矿和远程控制等恶意行为。安全公司Koi研究人员指出,其中两款安装量最高的插件在微软市场累计安装已超过1.7万次。

TigerJack此次攻击采用“真实功能包裹恶意程序”的策略,插件宣称提供代码开发效率提升、格式化整理等常见功能,安装后也能在IDE中正常运行,从而降低用户警惕性。研究人员发现,“C++ Playground”会在启动时监听C++文件变更,延迟极短以避免影响使用体验,但会持续将完整的源代码打包上传至外部服务器,相当于导致开发者的算法逻辑和商业机密外泄。“HTTP Format”则内置云端矿工服务凭证与API调用机制,使受感染计算机在日常开发过程中同时进行加密货币挖矿。

攻击者还在多个插件中植入远程代码执行后门,按固定间隔连接指令服务器,动态下载并执行外部命令,无需更新插件即可更换攻击载荷。这一机制将威胁从一次性数据泄露或资源滥用升级为可持续控制的持久化通道,风险涵盖凭证窃取、部署新型恶意软件、在企业网络内横向移动,甚至向源码中植入隐蔽修改。

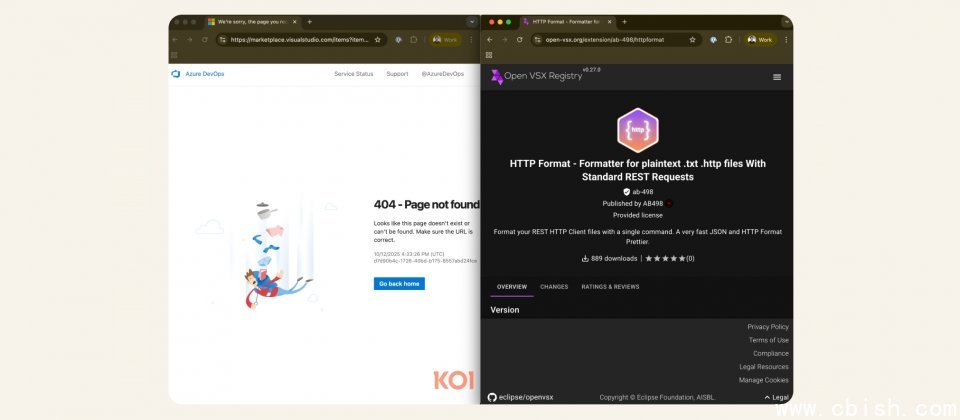

TigerJack采用多账号协同操作模式,包括ab-498、498与498-00等名义账号,并通过GitHub项目页面和详细功能描述进行包装,提升审核通过率及用户信任度。研究还发现其采取“先发布干净版本积累下载量和好评,再推送含恶意功能更新”的手法,在形成一定受害规模后扩散至其他平台。这种策略使得检测与下架往往沦为事后补救,若用户未收到明确警告,很难回溯意识到过去数月间其代码环境已被长期监控或滥用。

应用市场的防护与通报机制也受到质疑。尽管微软已将相关插件下架,但研究人员批评缺乏对已有安装用户的主动通知和修复指导,导致终端风险持续存在。另一方面,OpenVSX作为支持VS Code兼容IDE的重要插件来源,若检测与审核机制相对宽松,便为攻击者提供了更长的活动窗口。加之攻击者可频繁注册新账号重新发布,仅依赖单一平台下架难以有效遏制恶意插件的反复传播。

插件可用并不代表可信,下载量、评分和功能完整性都可能成为社交工程的伪装手段。对于使用VS Code兼容生态的企业和个人,研究人员建议应建立插件资产清单并实现可追溯管理,一旦出现插件被下架或移除公告,能够快速排查受影响环境与项目,并评估是否需要更换工作设备、更新认证凭据与密钥,以及审查近期提交的源码是否存在可疑改动。