思科交换设备遭利用零日漏洞攻击,趋势科技披露Operation Zero Disco行动细节

思科的网络设备、安全设备广泛被采用,一旦出现漏洞往往引发关注,尤其是近几个月该公司公布了多个已被利用的漏洞,每次披露都会引起高度警惕。近日,安全厂商趋势科技发现有攻击者针对思科交换机发起攻击,过程中利用了此前公开的零日漏洞。

趋势科技指出,他们观察到攻击者正在利用CVE-2025-20352实施攻击行动,在未受保护的思科设备上部署Linux Rootkit,并设置通用密码,同时在IOSd内存空间中植入特定的挂钩工具,从而实现远程执行任意代码(RCE),并建立持久性的未授权访问通道。攻击者主要针对的目标包括Catalyst 9400、9300系列,以及已进入终止支持阶段的3750G系列交换机。此外,为了启用内存访问功能,攻击者还尝试利用基于CVE-2017-3881的Telnet漏洞达成目的。

CVE-2025-20352存在于网络设备操作系统IOS及IOS XE的SNMP子系统中,攻击者可利用该漏洞通过IPv4或IPv6发送恶意SNMP数据包进行攻击,CVSS风险评分为7.7。思科于9月底发出警告,称该漏洞已被用于实际攻击,但未透露更多细节。

对于遭受攻击的企业组织,趋势科技特别指出,受害单位并未为其Linux设备部署EDR系统,导致攻击者能够通过Rootkit隐藏行踪,逃避企业安全部队的检测。由于黑客设置的通用密码中包含“Disco”一词,趋势科技将此次攻击活动命名为Operation Zero Disco。

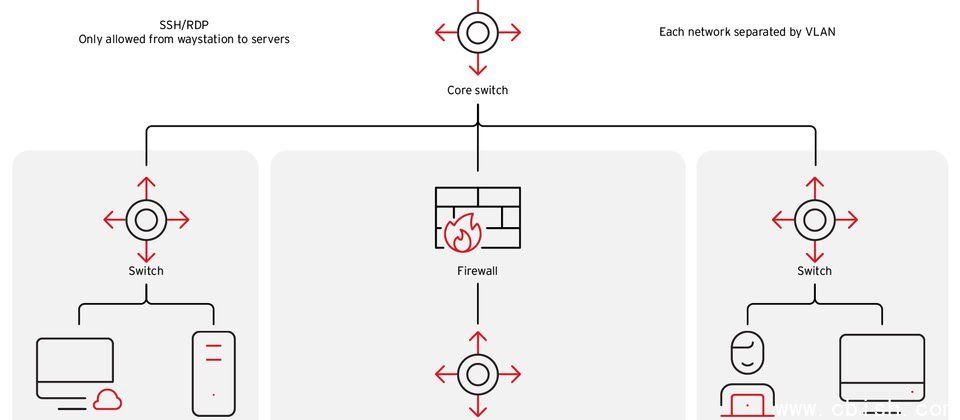

攻击者同时对32位和64位的思科设备发起攻击,利用SNMP数据包分段传输命令。不过趋势科技强调,在64位环境中利用该漏洞存在前提条件:必须获取最高15级权限,并在受害设备上启用Guest Shell功能。成功后,攻击者即可使用通用密码登录操作系统,部署无文件后门程序,并通过UDP控制器操控Rootkit执行后续操作。此外,研究人员还在受害交换机中发现了攻击者使用的ARP欺骗工具。

那么,这个用于交换机系统的Rootkit具备哪些功能?首先,它能够接收任意UDP数据包,借此建立通信通道并触发后门功能,特别的是,整个过程无需主动打开特定端口。

其次,该恶意程序可设置通用密码,并隐藏内存中的账户名称、EEM脚本、访问控制列表(ACL)内容。此外,攻击者还能绕过思科虚拟终端(VTY)的访问控制限制,删除或暂停日志记录,并重置配置文件的时间戳。