趋势科技揭露僵尸网络RondoDox新一波攻击行动

趋势科技与旗下的漏洞悬赏项目Zero Day Initiative(ZDI)联手,调查僵尸网络RondoDox最新一波攻击行动,黑客广泛针对暴露在互联网的基础设施,锁定超过56个网络设备的安全漏洞,设备类型涵盖路由器、DVR、NVR、闭路电视、网页服务器,其中仅未修补的路由器漏洞就横跨超过30个品牌。

RondoDox最早由安全厂商Fortinet披露,当时黑客主要针对TBK DVR与四信科技(Four-Faith)工业控制路由器,并利用安全漏洞CVE-2024-3721、CVE-2024-12856劫持联网设备。特别的是,这些黑客还会通过专属的程序库,伪装成游戏平台或VPN服务器的流量,企图规避检测。

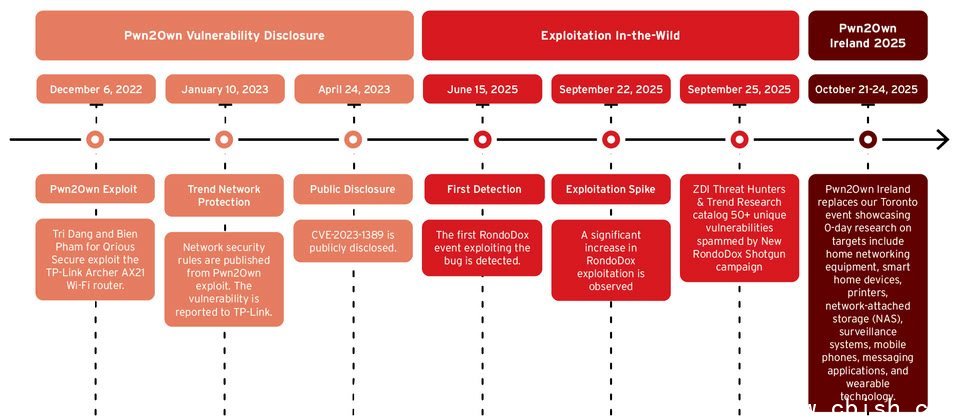

然而,此次趋势科技发现的攻击行动有所不同。该公司在今年6月侦测到黑客利用CVE-2023-1389的迹象,该漏洞影响TP-Link AX1800系列路由器,最早由参与漏洞挖掘竞赛Pwn2Own Toronto 2022的安全研究人员发现。值得注意的是,后续分析显示,黑客采用了“漏洞霰弹枪”(Exploit Shotgun)攻击手法,同时散布多个漏洞利用程序,试图扩大感染范围。

不过,CVE-2023-1389并非唯一通过漏洞竞赛曝光后遭黑客利用的漏洞。趋势科技指出,黑客所利用的漏洞可分为两类:一类是已公开披露的安全漏洞,另一类则是在Pwn2Own等安全竞赛中,参赛者曾展示但尚未公开细节的零日漏洞。

该公司共发现56个被利用的漏洞,其中38个已获得CVE编号,18个尚未登记编号。这些漏洞类型绝大多数为命令注入漏洞,但也包括路径穿越、内存缓冲区溢出、身份验证绕过以及内存崩溃等弱点。

值得一提的是,RondoDox也开始与其他僵尸网络病毒共同传播。黑客通过恶意程序加载工具即服务(Loader-as-a-Service)的基础设施,将RondoDox、Mirai、Morte等有效载荷打包一起传播。至于黑客为何采取此种策略,趋势科技并未进一步说明。