去年8月因针对大型网络游戏《黑神话:悟空》攻击知名游戏平台Steam的僵尸网络Aisuru,后续出现劫持cnPilot路由器的变种Airashi,今年5月又攻击知名网络安全新闻网站Krebs On Security而再度浮上台面,现在传出本月初黑客展现火力,再度创下新的规模。

根据Krebs On Security的报道,10月6日Aisuru背后的黑客向目标主机发送29.6 Tbps的垃圾数据包,攻击威力较9月下旬的22.2 Tbps(编按:可能指的是Cloudflare缓解的DDoS攻击事件)再度大幅增加。值得注意的是,这波攻击关注的人并不多,原因是大规模流量仅维持数秒,再加上黑客的攻击目标是专门测量DDoS规模的服务器,因此该新闻网站推测,黑客并非发动实际攻击,很可能是为了展示武力,或是进行测试工作。

此外,Krebs On Security也提到Aisuru近期发起了一系列大规模破坏性攻击,他们的主要目标,是为网络游戏社群提供服务的互联网服务提供商(ISP),而且由于规模已经超出大多数企业组织的DDoS缓解能力,往往会造成广泛的网络服务中断。

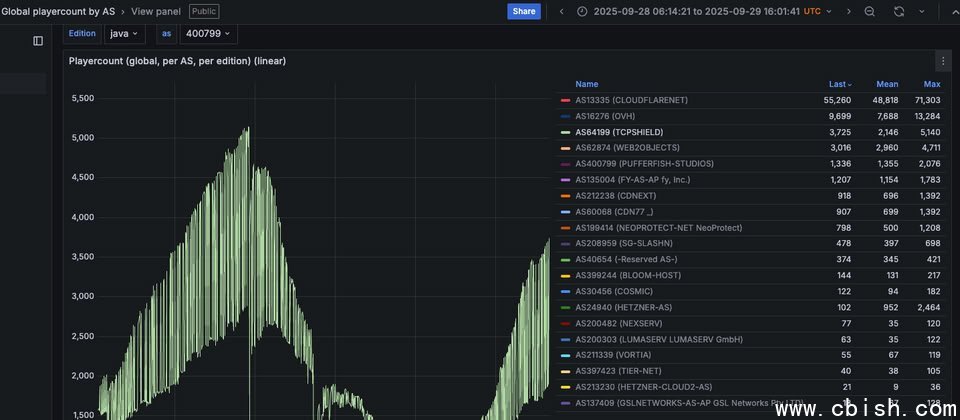

其中一起事件是针对澳大利亚布里斯班的ISP企业Global Secure Layer(GSL),该公司为全球超过5万台Minecraft服务器提供名为TCPShield的低成本DDoS防护服务。GSL首席安全工程师Steven Ferguson透露,Aisuru于10月8日针对TCPShield发动洪水攻击,规模达到15 Tbps。事发后上游云计算企业OVH通知他们,不再欢迎TCPShield作为客户。

Ferguson追踪Aisuru大约有3个月,最近发现攻击流量的主要来源已转向美国的ISP。以上述10月8日的攻击事件为例,20个攻击来源中有11个来自美国的ISP。其中,攻击流量的最大来源是AT&T的用户,其次是Charter Communications、Comcast、T-Mobile,以及Verizon网络环境中受感染的物联网设备。由于这些设备产生的攻击流量极高,已经严重影响ISP服务普通用户的质量。

Netscout首席工程师Roland Dobbins也认同Ferguson的看法,大多数ISP虽然具备有效的缓解措施,能够处理大规模流入的DDoS攻击流量,但对于巨量用户突然占用大部分甚至全部带宽,导致服务降级的情况,ISP能够应对的手段并不多。

Krebs On Security提到Aisuru的规模迅速扩大,主要有两个原因,其中一个是中国网络安全企业奇安信发现,黑客在今年4月入侵路由器的固件更新服务器,借此散布恶意脚本,从而扩大僵尸网络的规模;另一个原因则是美国司法部打击僵尸网络Rapper Bot,经营Aisuru的黑客趁机接收了曾被Rapper Bot控制的物联网设备。