去年4月,LINE与趋势科技发出警告,提醒中国大陆用户提高警惕,有人搭建假冒网站,声称提供电脑版LINE安装程序,一旦误装,电脑可能被植入恶意软件。当时趋势科技认为,此次攻击主要针对台湾地区,如今此类冒充LINE安装程序的攻击活动呈现扩大趋势,攻击者已开始针对简体中文用户。

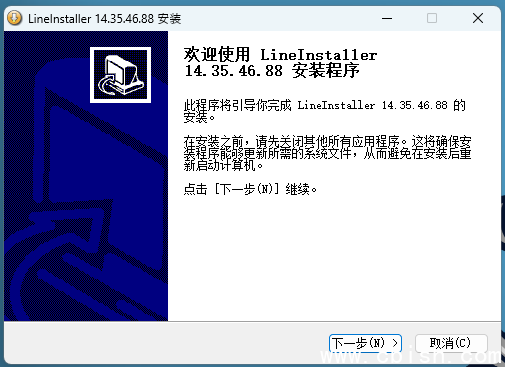

安全公司Cybereason近日发布警告,自去年初以来,他们注意到伪装成应用程序安装包的恶意活动显著增加,其中一种便是伪装成LINE安装程序的攻击。攻击者利用XML任务计划文件和PowerShell脚本,确保恶意程序能在受感染电脑上长期驻留,最终执行的恶意软件为ValleyRAT(Winos 4.0),并在受感染设备与位于香港的服务器之间建立连接。根据所用恶意软件特征,Cybereason研判攻击者为中国APT组织Silver Fox。对此,我们向LINE方面求证,其母公司LY Corporation表示已知晓近期的恶意软件传播事件,公司安全团队正在严密监控,并已采取必要应对措施,同时呼吁用户仅从官方渠道下载应用程序。

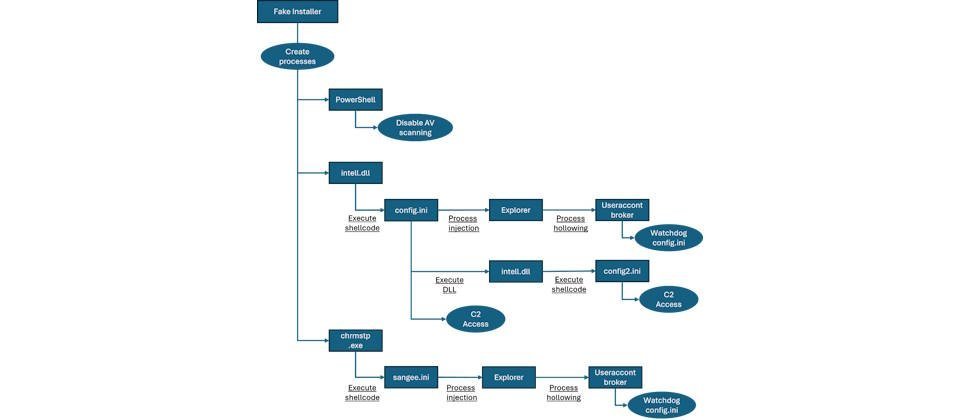

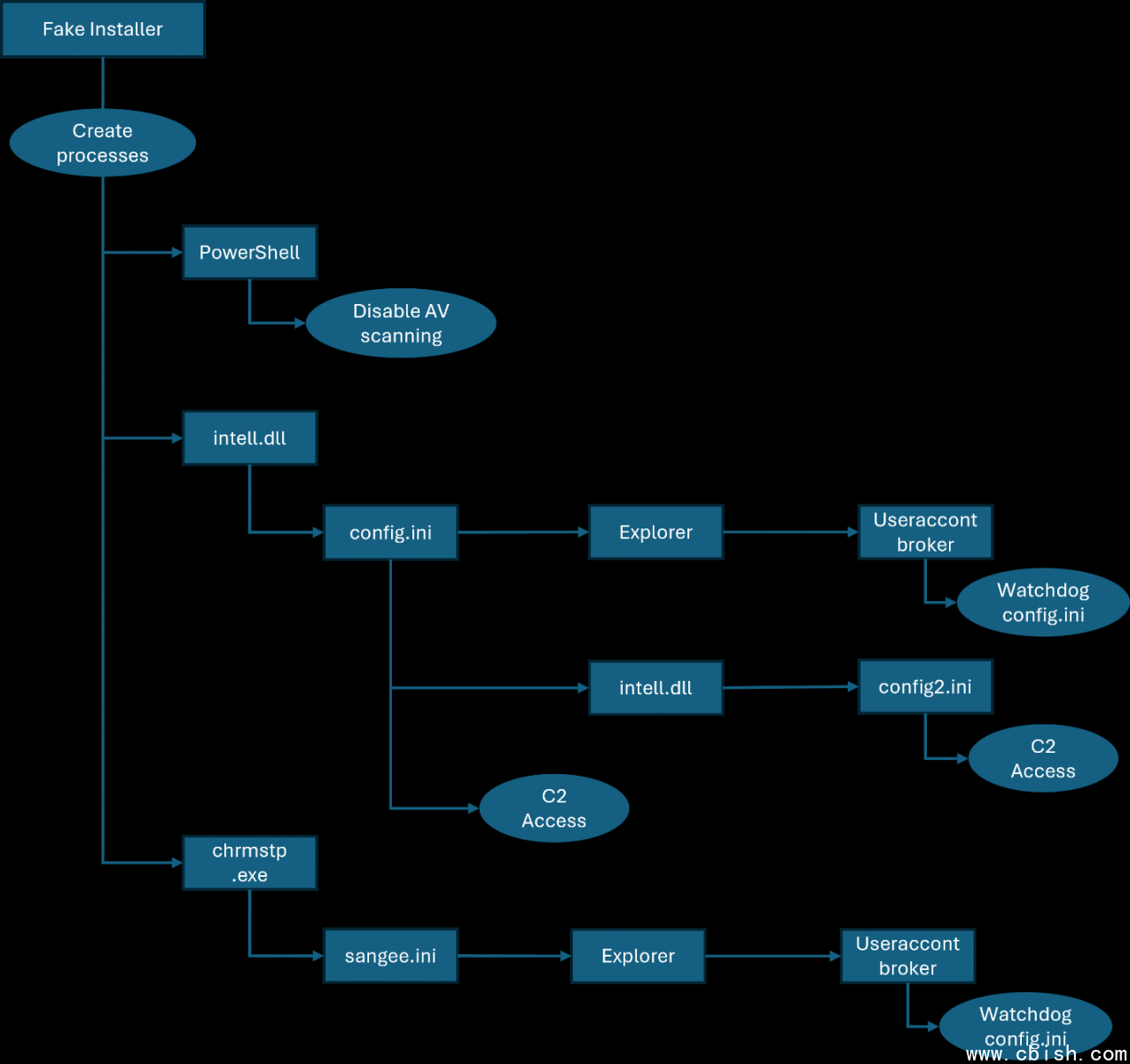

关于Silver Fox发起的ValleyRAT恶意软件攻击,Cybereason披露了调查细节:他们获取了攻击者分发的LINE安装程序,该程序由NSIS安装包制作工具生成。一旦运行,将触发三个进程:PowerShell、rundll32.exe 和 chrmstp.exe(注:尽管Cybereason未进一步说明,但chrmstp.exe是Chrome安装程序的文件名,显然用于混淆视听)。

其中,PowerShell用于执行一组规避Windows内置杀毒软件检测的命令,将系统大部分磁盘加入Microsoft Defender的排除扫描列表;rundll32.exe用于加载恶意DLL文件intel.dll,该文件会读取名为config.ini与config2.ini的Shellcode,并从C2服务器下载二进制文件并执行;第三个文件chrmstp.exe的行为与intel.dll类似,它从另一个文件Sangee.ini加载Shellcode,这些工具最终在受害电脑上植入ValleyRAT。

值得注意的是,虽然攻击者已通过PowerShell设置Microsoft Defender白名单,但config.ini文件同样具备相同功能,还会检测受感染电脑是否存在360安全卫士的组件360tray.exe和ZhuDongFangYu.exe,这进一步佐证了攻击者主要针对中国大陆用户。

另一个名为config2.ini的Shellcode,会以每15秒一次的频率,检查受害电脑是否运行Telegram或WhatsApp。最终恶意程序通过Windows特定API,将自身注入指定的文件资源管理器(File Explorer)进程,过程中使用名为PoolParty Variant 7的技术。最终恶意软件利用标准的Winsock函数,连接C2服务器并下载ValleyRAT。

攻击者如何接触受害者?Cybereason未明确说明,但根据去年6月LY Corporation发布的调查报告,攻击者疑似通过搜索引擎优化投毒(SEO Poisoning)实现传播。

去年4月,趋势科技曾警告用户,若通过Google搜索关键词(如“电脑版LINE”),可能访问到传播木马的假冒网站,面临个人信息泄露或设备被远程控制的风险。LINE也提醒,攻击者制作的假冒网站外观与官方网站极为相似,甚至会发布看似贴心的文章诱导用户点击下载,一旦安装,电脑即可能被植入勒索软件。