近年来极为泛滥的网络钓鱼攻击手法ClickFix,已经衍生出多种变种,例如诱导用户操作流程完全在浏览器内完成的FileFix、制造电脑必须进行安全更新假象的JackFix、结合OAuth身份验证流程的ConsentFix,以及让浏览器看起来像崩溃的CrashFix与GlitchFix。现在,有人结合Windows内置的公用程序,使恶意指令执行更加隐蔽。

安全公司Blackpoint Cyber近日披露了一种新型ClickFix网络钓鱼攻击手法,攻击者通过伪造CAPTCHA图灵验证页面,诱导用户主动执行系统命令,从而在电脑中植入窃密软件Amatera Stealer。该攻击链的设计与常见手法不同,关键差异在于滥用App-V组件作为中间节点,以规避终端防护与行为检测机制。

此次事件的攻击起点是一个看似正常的CAPTCHA验证页面,内容声称需要进行图灵验证或修复浏览器异常,要求用户按照指示操作。然而,一旦用户照做,其电脑就会被植入窃密软件。与多数ClickFix攻击链直接调用PowerShell或CMD不同,此次攻击者在初始阶段改用Windows内置、具有合法数字签名的SyncAppvPublishingServer.vbs脚本作为攻击链的一环。该脚本属于App-V应用程序虚拟化架构工具,使攻击行为在表面上更接近正常的系统操作,有效降低被EDR实时拦截的概率。

这种在攻击链中插入App-V组件的设计,能够模糊命令的真实来源,削弱安全产品对异常命令行关联分析的准确性,成为本次攻击最具代表性的技术特征。

App-V全称为Microsoft Application Virtualization,可将应用程序与操作系统环境隔离运行。它允许程序在虚拟环境中执行,无需直接安装到系统磁盘或修改注册表,并支持集中管理与部署。然而,对攻击者而言,App-V脚本可作为合法外壳,在攻击链中启动PowerShell或其他程序,从而降低被安全防护系统识别的可能性。

此外,该攻击链仍保留ClickFix常见的环境检查机制,例如确认命令是否通过剪贴板粘贴、是否由交互式用户手动执行。若环境不符合预期条件,攻击链将自动终止,以避免在沙箱或自动化分析环境中暴露行为。

通过初步检测后,攻击链的后续阶段会从Google日历的ICS文件中读取攻击配置,其中包含下一阶段有效载荷的下载地址。利用高度可信的云服务作为配置来源,使攻击者能实时调整攻击内容,同时降低恶意基础设施被封禁的风险。

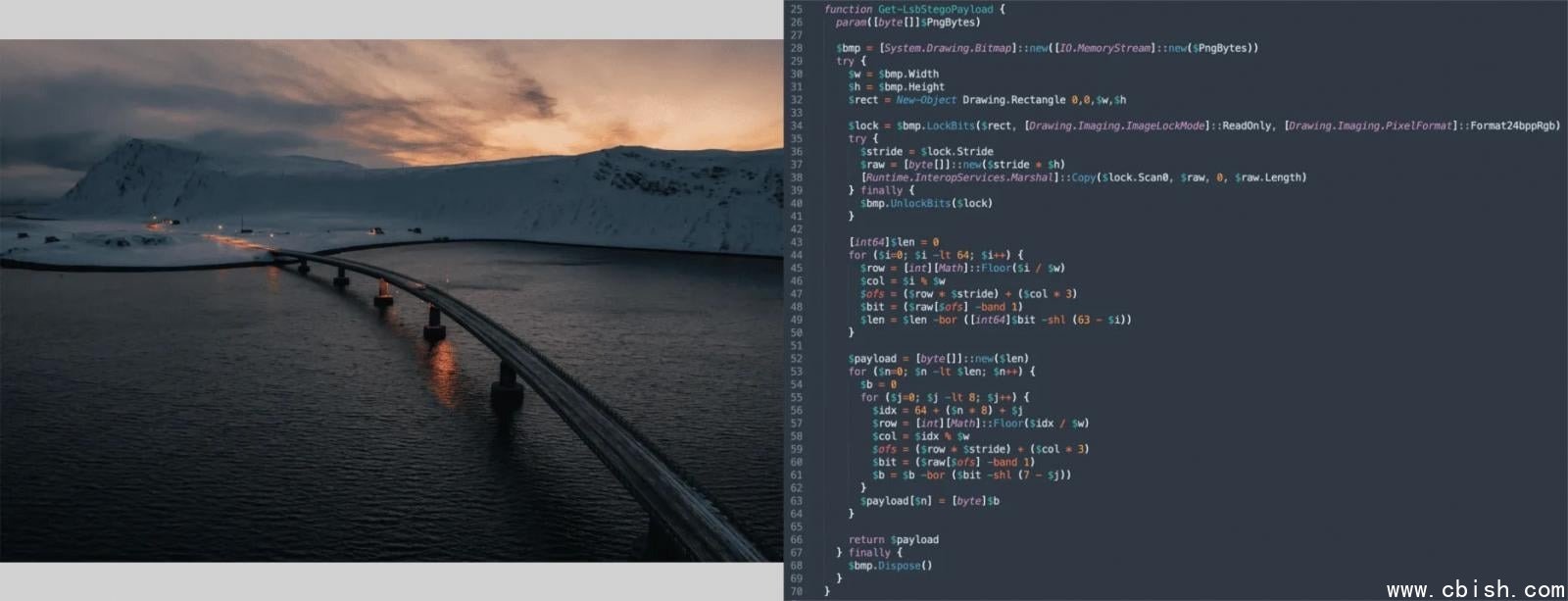

随后,真正的恶意负载被隐藏在PNG图像中,通过隐写术将加密数据嵌入图像像素。图像下载后,窃密软件会在内存中解码并执行,避免在磁盘上留下明显文件,进一步提升整条攻击链的隐蔽性。

该攻击链的最终目标是植入窃密软件Amatera Stealer。该软件主要用于窃取浏览器保存的账号密码、Cookie、加密货币钱包数据及其他敏感信息,并通过加密通道回传至攻击者控制的服务器,同时刻意混淆Host头等网络连接特征,以降低被流量分析机制发现的可能性。