由PDF技术公司PSPDFKit(后更名为Nutrient)创始人Peter Steinberger推出的开源AI代理项目Clawdbot(现已更名为Moltbot),近期在开发者社群中爆红,吸引大量用户自行部署。由于该项目主打在本地长期运行,不少开发者为此购置了低功耗、体积小、可长时间开机的Mac mini,导致该设备销量攀升。然而,安全专家近日发出警告,指出大量Clawdbot部署因配置错误而暴露在公共互联网上,可能导致任何人完全接管整个AI代理系统。

Clawdbot是一款开源AI代理整合平台,强调用户可自主掌控与部署,无需依赖特定云服务或专属界面。用户可在个人电脑上部署后,通过WhatsApp、Telegram、Discord等即时通讯软件与AI互动,并将对话数据存储在本地,以保障隐私安全。该项目目前在GitHub已累计约7.8万颗星,被许多用户称为电影《钢铁侠》中AI助手Jarvis的“开源版本”。

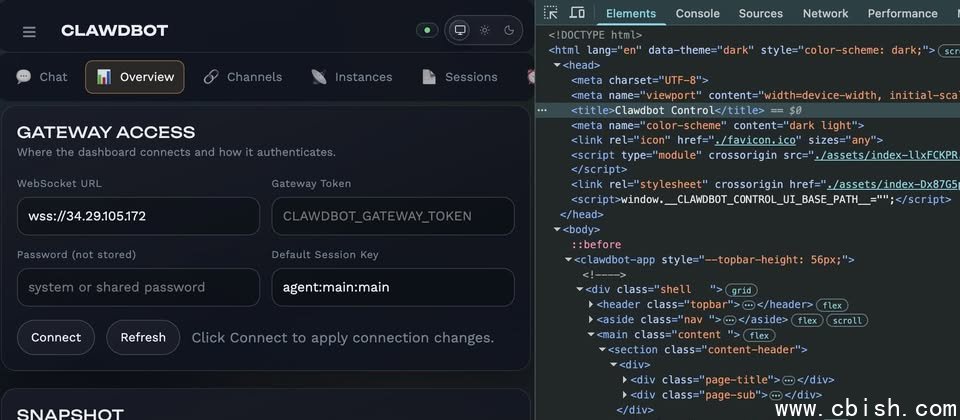

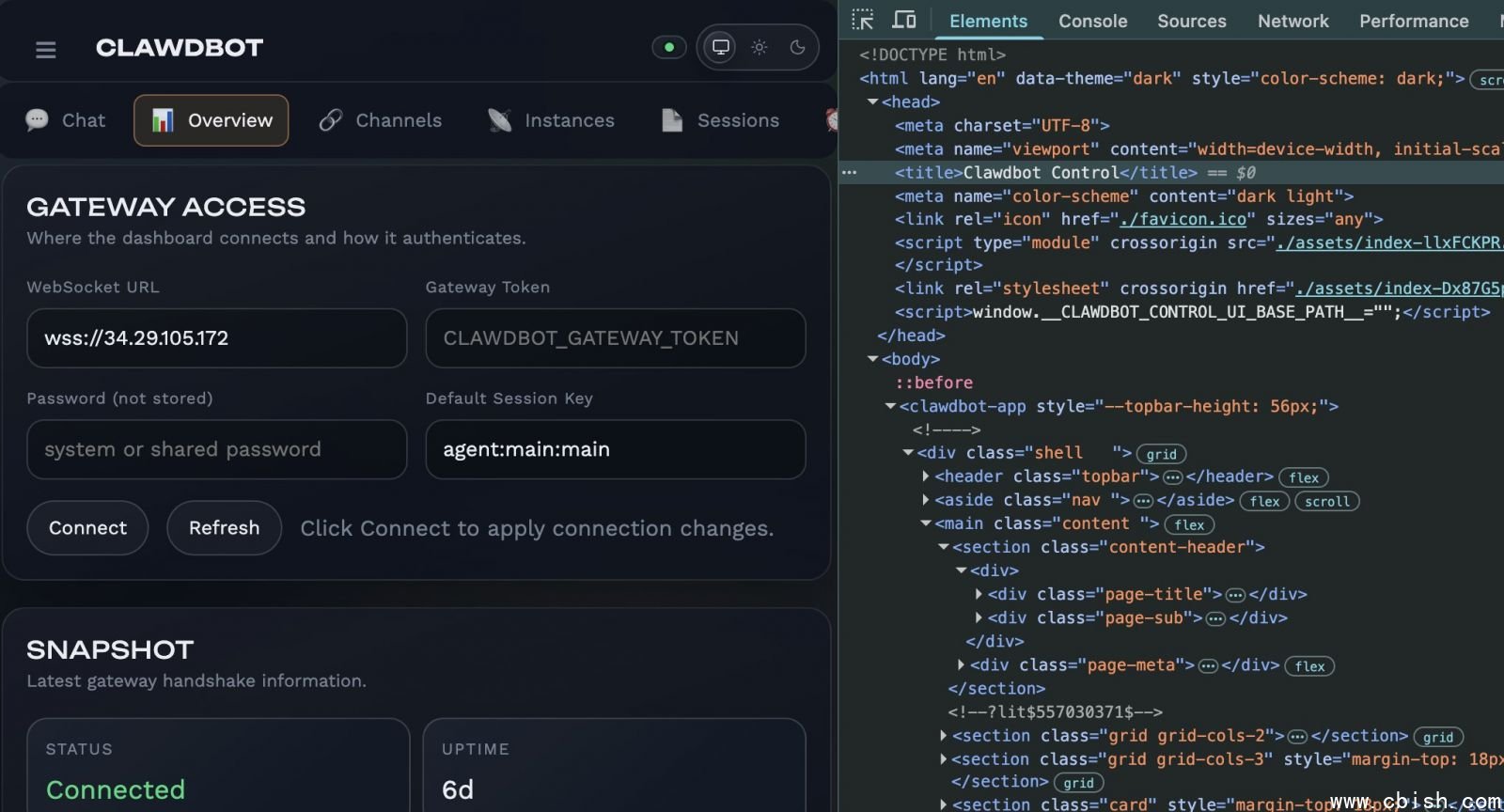

安全研究人员Jamieson O’Reilly近日在社交平台X发文指出,他在互联网上发现数百个配置错误的Clawdbot Control管理界面。若这些界面未正确设置身份验证机制,未经授权的第三方可直接访问,进而完全接管AI代理系统,包括读取对话内容、窃取凭证信息,甚至以系统最高权限执行指令。

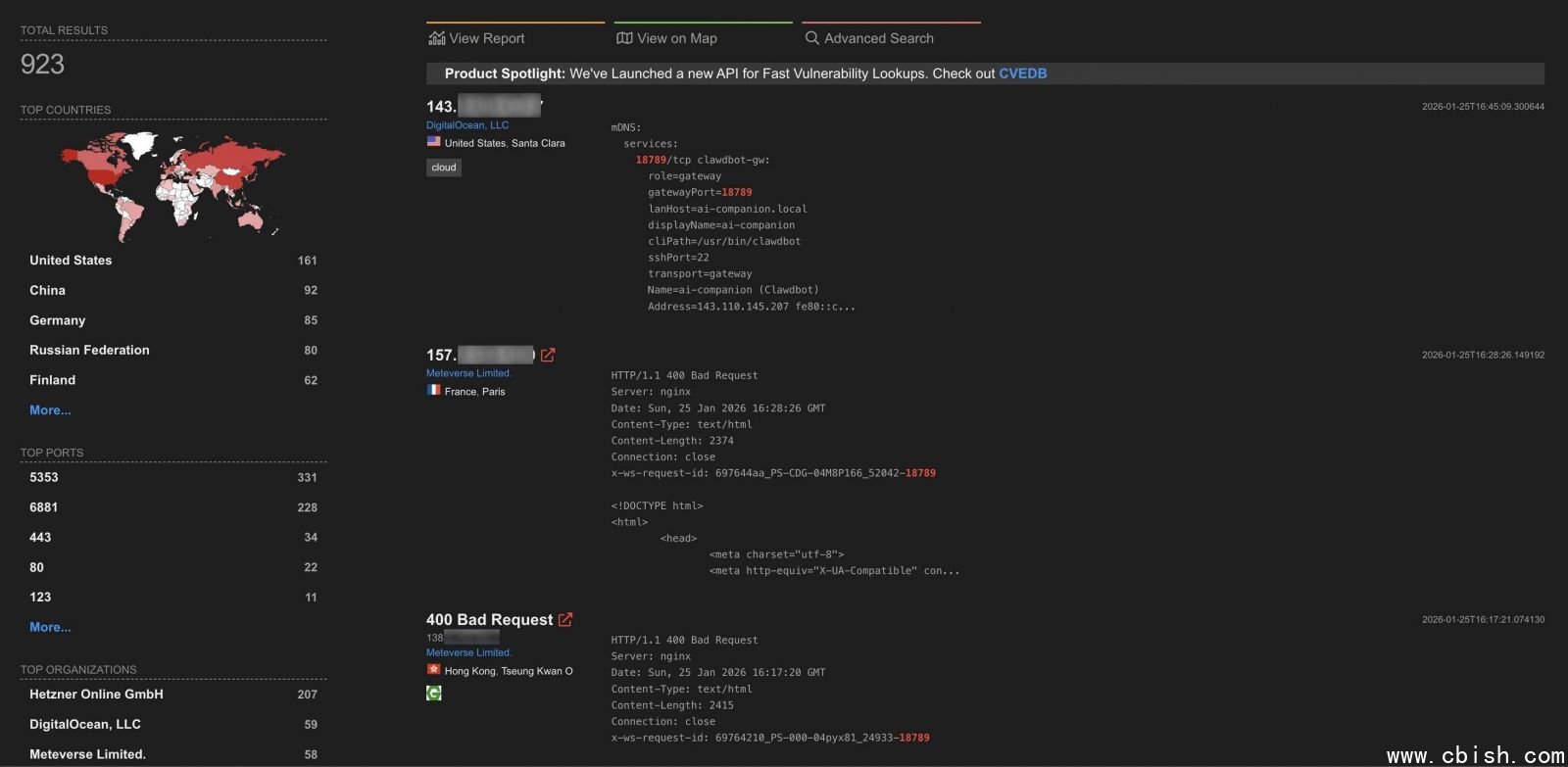

O’Reilly指出,由于Clawdbot Control的HTML响应具有明显识别特征(例如页面标题包含“Clawdbot Control”),任何人都可通过Shodan、Censys等物联网搜索引擎,在短时间内定位大量公开暴露的Clawdbot实例IP地址。经实际核查,部分部署未启用身份验证,导致任何人均可直接连接访问。他呼吁,若用户将Clawdbot部署在反向代理服务器后方,应立即配置gateway.auth.password或gateway.trustedProxies参数,以避免暴露风险。

针对漏洞成因,O’Reilly解释,问题主要源于反向代理部署下的信任模型错误。Clawdbot默认会自动信任来自localhost的连接,本意是便于本地开发,但实际使用中,多数用户通过Nginx或Caddy等反向代理工具对外提供服务,导致所有外部连接在应用层均显示为127.0.0.1,从而绕过验证机制。

尽管Clawdbot本身提供了受信任代理服务器(trusted proxy)与密码验证等安全配置选项,但这些功能默认并未开启,需用户主动阅读文档并手动设置,导致大量实际部署长期处于高风险状态。

调查结果也凸显了AI代理架构在安全方面的结构性挑战。由于AI代理需集中保存多组高权限凭证、长期存储对话内容,并具备执行系统指令的能力,使其成为攻击者极具吸引力的目标。一旦被入侵,影响范围远超传统单一应用程序。

在部分配置错误的实例中,攻击者可直接读取完整系统配置,包括AI服务的API密钥、Telegram机器人令牌、Slack的OAuth凭证与签名密钥,等同于全面凭证泄露。此外,Clawdbot Control还可访问所有历史对话记录,涵盖私聊内容、附件及跨平台通信信息,具有极高情报价值。

更严重的是,部分Clawdbot代理启用了指令执行功能,且系统容器以root权限运行。研究人员实测发现,在无需任何身份验证的情况下,即可通过Control界面直接执行系统命令,获取主机完整控制权,风险等同于远程未授权系统入侵。

关于影响范围,香港科技媒体Unwire.hk也发出警告,称只需在互联网上扫描Clawdbot默认开放的18789端口,就有可能找到配置不当的Clawdbot平台,进而窃取API密钥与密码、查看所有对话记录,甚至控制用户电脑。他们通过Shodan发现约923台疑似配置不当的Clawdbot主机。但使用默认端口是否等同于配置不当?目前尚无其他安全公司或研究人员提出类似观点,该说法仍有待进一步验证。