微软在2024年6月宣布弃用身份验证协议NT LAN Manager(NTLM),停止对其开发,并于半年后在技术文档中指出,已从Windows 11 24H2和Windows Server 2025中彻底移除NTLMv1支持。然而,为兼容运行旧版操作系统的工作站、服务器以及打印机等硬件设备,许多企业仍继续使用该协议,可能面临安全风险。对此,部分安全团队采取更激进的措施,旨在加速淘汰NTLMv1。

2024年1月16日,Google Cloud旗下的安全团队Mandiant正式公开了完整的Net-NTLMv1彩虹表数据集,目的是帮助安全人员直观展示其安全性缺陷。该团队指出,尽管市面上已有相关利用工具,但通常需要上传敏感数据至第三方服务,或依赖昂贵的硬件进行暴力破解。而通过他们提供的彩虹表,研究人员仅需成本低于600美元的硬件,即可在半天内还原密钥。

什么是彩虹表?这是一种用于破解密码哈希的工具,开发者预先计算大量哈希值与可能明文的对应关系,使攻击者能快速反向查找密码,具有查找速度快、相比暴力破解节省大量时间的特性。

Mandiant提到,研究人员早在2012年就已警告Net-NTLMv1存在严重安全隐患。当年在大型安全会议DEFCON 20上,就有安全专家以此为主题发表演讲,指出其加密机制源自1999年以前的技术。2016年,密码恢复工具Hashcat加入了对数据加密标准(DES)密钥的破解支持,仅需已知明文内容,即可对Net-NTLMv1发起攻击。彩虹表的概念最早源于2003年研究人员Philippe Oechslin发表的论文,其理论基础可追溯至1980年Martin Hellman提出的时间-内存权衡理论。

若攻击者获取了Net-NTLMv1哈希值,且企业未对特定明文内容启用扩展会话安全(Extended Session Security,ESS)保护,则攻击者可实施已知明文攻击(Known-plaintext Attack,KPA),从而获取验证Active Directory对象(用户或计算机)的密码哈希,迅速入侵目标并提升权限。最常见的攻击链是攻击者通过域控制器(DC)等高权限对象,强制发起身份验证,进而入侵其他AD账户。

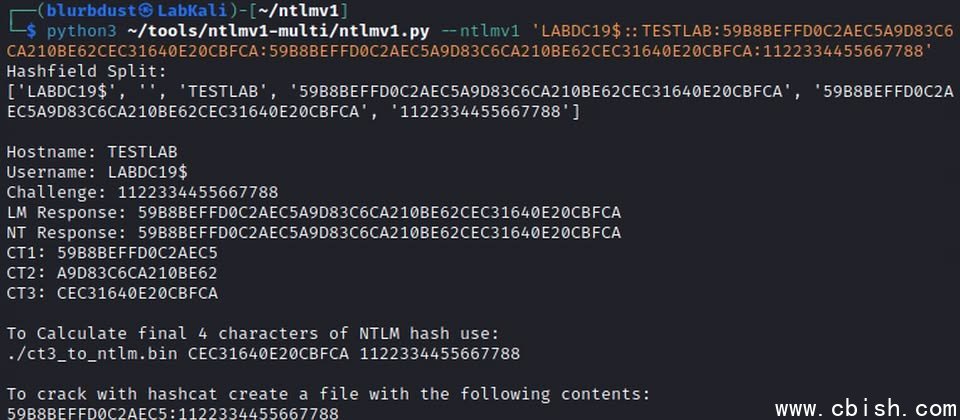

Mandiant还说明了如何下载和使用彩虹表:研究人员需先获取Net-NTLMv1哈希值,再配合现有彩虹表搜索工具,如rainbowcrack、RainbowCrack-NG或RainbowCrackalack,即可利用彩虹表进行破解。

尽管微软已弃用NTLMv1,但由于Active Directory组策略出于向下兼容的考虑,目前主要采取限制措施,尚未完全禁用,攻击者仍可能重新启用NTLMv1,给企业带来风险。一年前,安全公司Silverfort曾警告,仅依赖组策略无法彻底阻止NTLMv1的使用,企业内部开发或第三方应用程序可能无意中允许或启用这种不安全的验证机制。他们呼吁企业必须重新审视现有网络架构与身份验证机制,以淘汰不安全技术,降低安全风险。