一般来说,WordPress 是许多开发者搭建网站的首选平台,这类系统或其插件一旦出现严重漏洞,极易成为攻击者利用的目标。

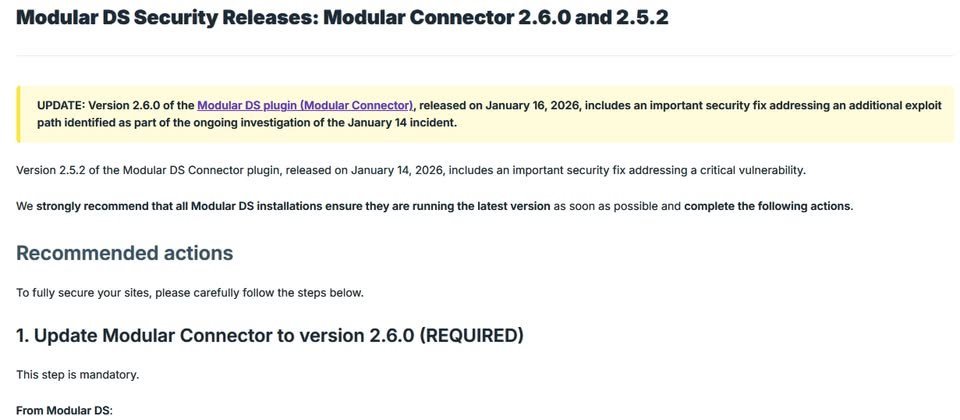

1月14日,安全公司 Patchstack 发出警告,指出名为 Modular DS 的 WordPress 插件存在严重漏洞 CVE-2026-23800,原因是权限分配不当,攻击者可借此提升权限,CVSS 风险评分高达10分(满分10分),影响2.5.1及以下所有版本的 Modular DS,全球超过4万个网站可能受影响。值得注意的是,通报该漏洞的安全人员表示,已有实际攻击行为发生,Patchstack 呼吁用户尽快升级至2.6.0版本以应对。

该漏洞结合了多种因素,包括不安全的路由机制、绕过身份验证、以及自动以管理员身份登录。核心问题在于 URL 路由匹配规则过于宽松、直接请求模式过度信任特定参数、身份验证仅依赖网站是否连接 Modular DS 来判断,且在特定登录流程中,若系统无法获取用户ID,将自动回退并使用现有管理员账户登录。

通报该问题的 WP.one 支持团队表示,他们在世界协调时间(UTC)1月13日凌晨2时首次监测到漏洞利用行为,攻击者发送了 GET 请求 /api/modular-connector/login/,并设置 origin 和 type 参数为 mo 和 foo。Patchstack 也公布了攻击来源的 IP 地址,分别为:45.11.89[.]19、185.196.0[.]11 和 64.188.91[.]37。

值得注意的是,尽管在通报后 Modular DS 开发团队立即发布了 2.5.2 版本修复漏洞,但 Patchstack 随后发现新的攻击路径,并总结出攻击特征:攻击者发出的请求路径通常类似 /?rest_route=/wp/v2/users&origin=mo&type=x。根据用户代理字符串(User Agent),攻击者多使用 Firefox 浏览器发起攻击,有效载荷中通常包含 username 和 email 参数,其中用户名为 backup,邮箱为 backup@wordpress.com 或 backup1@wordpress.com。攻击来源 IP 为 62.60.131[.]161 和 185.102.115[.]27。对此,开发团队再次发布 2.6.0 版本更新,呼吁用户立即升级,并检查网站是否已被入侵。