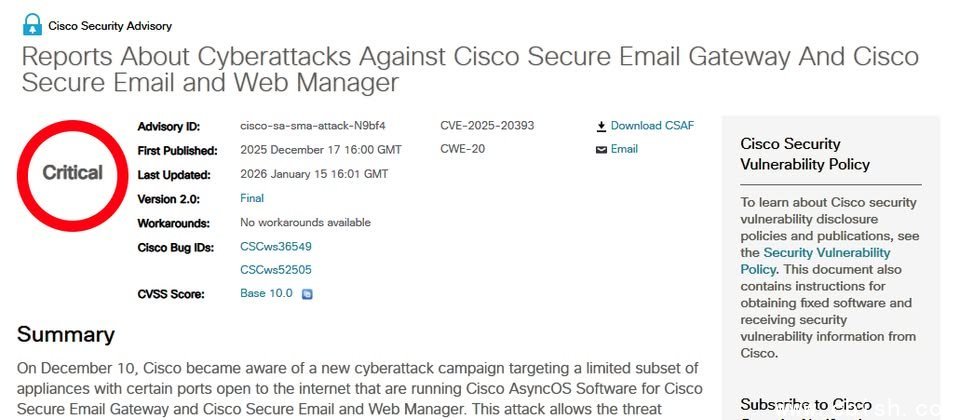

思科一个月前公布了安全漏洞CVE-2025-20393,该漏洞的CVSS风险评分为满分10分,属于极高危漏洞,影响运行AsyncOS操作系统的邮件安全网关设备Secure Email Gateway(SEG)以及邮件和网页安全网关Secure Email and Web Manager(SEWM)。思科警告,中国黑客组织UAT-9686已利用该漏洞开展实际攻击,美国网络安全和基础设施安全局(CISA)已将其列入“已遭利用的漏洞”清单(KEV),并要求联邦机构在一周内采取应对措施。然而,思科直到上周才发布补丁修复此漏洞。

1月15日,思科更新了公告内容,为邮件网关设备SEG发布了15.0.5-016、15.5.4-012和16.0.4-016版本的AsyncOS更新,同时为邮件和网页安全网关SEWM发布了15.0.2-007、15.5.4-007和16.0.4-010版本的AsyncOS更新,以修补CVE-2025-20393漏洞。

针对CVE-2025-20393,思科提供了更详细的说明:该漏洞源于AsyncOS的垃圾邮件隔离功能对HTTP请求的验证不充分,攻击者可发送特制的HTTP请求触发漏洞,从而在无需身份验证的情况下,以root权限在底层操作系统上执行任意指令。

由于无论是物理设备还是虚拟部署的SEG与SEWM网关,以及任何版本的AsyncOS,都可能受到该漏洞影响,且已有实际攻击发生,思科强烈建议用户尽快升级至最新版本的软件。