在许多针对即时通讯软件用户的攻击行动中,黑客通常会利用已知或未知的安全漏洞达成目的,但最近一起针对即时通讯软件设备绑定机制的网络钓鱼攻击引起了安全公司的关注。

旗下拥有Norton、Avast、Avira等多个杀毒软件品牌的网络安全公司Gen Digital,近期披露了一项专门针对WhatsApp用户的网络钓鱼攻击活动,名为GhostPairing。黑客伪装成发送Facebook帖子通知,声称在本地新闻照片中发现了受害者,借此发送WhatsApp消息并附上钓鱼链接。若用户按照指示点击并操作,就可能帮助黑客将浏览器与自己的WhatsApp账号绑定,导致账号被对方接管。攻击者无需通过身份验证,即可获取完整的对话内容与共享的影音资料,甚至冒充用户向他人实施诈骗。该攻击最早在捷克被发现,未来可能蔓延至其他地区。对此,该公司呼吁用户提高警惕,并定期检查是否有不明设备与账号绑定的情况。

WhatsApp账号以用户的手机号码为基础。若用户希望使用电脑端或网页版WhatsApp,通常需打开手机端应用,扫描电脑上的二维码,或在电脑端获取验证码后输入手机,才能完成设备绑定。攻击者正是利用这一流程进行伪装,让用户误以为自己正在访问Facebook照片并完成身份验证,实际上却是在帮助黑客的设备(或浏览器)与自己的WhatsApp账号建立连接。

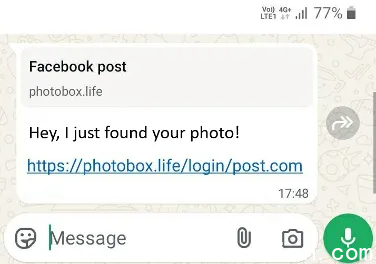

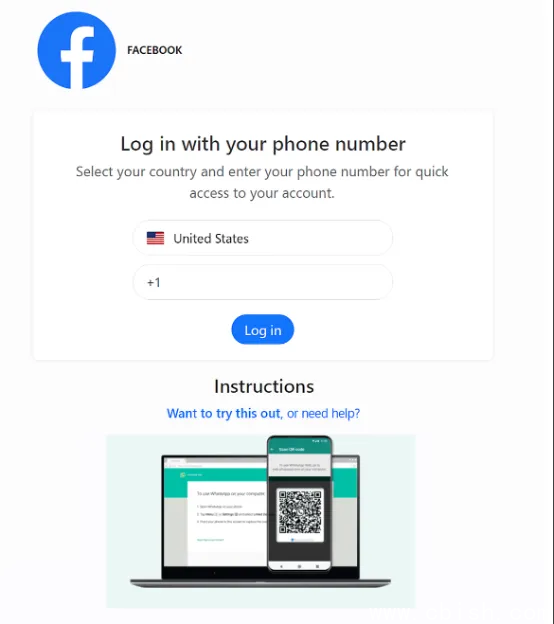

针对GhostPairing的攻击流程如下:一旦用户看到短信并点击链接,就会被跳转至假冒的Facebook网页,要求完成身份验证才能查看照片。网页通常会要求用户提供手机号码,一旦输入,该页面便会将信息发送至WhatsApp官方的设备绑定服务,使攻击者获取配对码,并在网页上显示,要求用户在WhatsApp应用中输入该码以“完成验证”并查看照片。

整个攻击流程可分为五个阶段:

1. 受害者在假冒的Facebook网页上输入手机号码

2. 网页将收到的号码发送至WhatsApp,触发设备绑定功能

3. WhatsApp生成仅账号所有者可见的配对码,并发送给攻击者(设备端)

4. 假冒的Facebook网页显示该配对码,要求受害者在手机端WhatsApp应用中输入

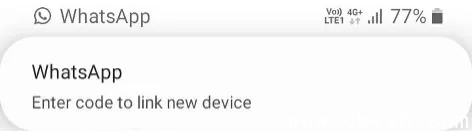

5. 受害者打开WhatsApp应用后,会看到设备绑定提示,误以为这是Facebook的身份验证步骤,便按攻击者指示输入配对码

一旦攻击成功,黑客即可访问用户过往的所有对话内容,并查看、下载图片、视频和语音消息。此外,攻击者还能从受害者的好友资料中收集他人个人信息,用于进一步滥用或出售。更严重的是,攻击者可冒充受害者,向其联系人发送消息,发起新一轮诈骗。由于该攻击并非传统意义上的账号盗用,未更改密码,也未将用户踢出设备,手机端WhatsApp应用仍可正常使用,因此许多受害者根本不会察觉自己的账号已被他人绑定。

根据黑客使用的域名和网页模板,Gen Digital认为此次攻击采用的是可重复使用的网络钓鱼工具包。多个域名均呈现相同的页面布局,并重复使用“Facebook查看器”的形式,仅做细微调整。攻击者使用的域名通常包含“photo”或“post”等关键词,并搭配随机的顶级域名(TLD)。一旦某个域名被举报或封锁,攻击者能迅速切换至新的域名继续作案。