安全研究人员公开了其追踪的YouTube隐形网络新一波活动,利用被入侵的YouTube账号上传视频,诱导用户下载游戏外挂和破解软件相关文件,最终在受害的Windows电脑上部署Rhadamanthys窃密程序。研究人员在感染链中识别出一个使用Node.js编写且高度混淆的加载器GachiLoader,并开源了一款用于动态追踪Node.js恶意程序行为的分析工具Nodejs-Tracer。

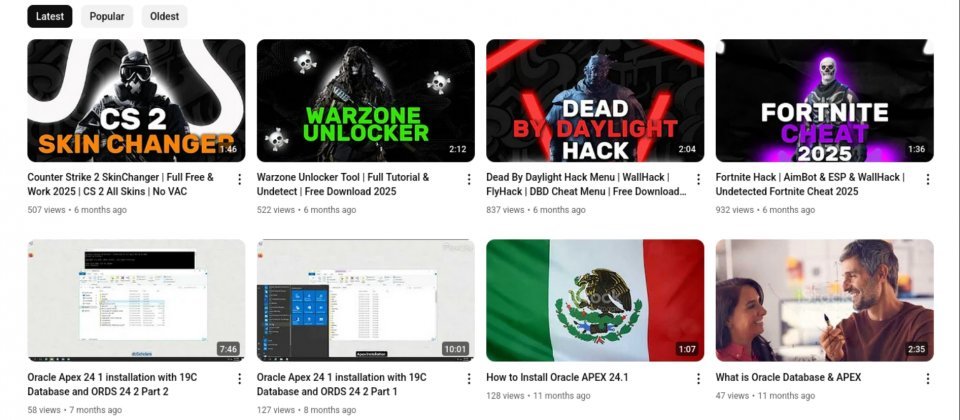

此次YouTube隐形网络活动通过被入侵账号发布视频,内容以外挂和破解工具等为主题,吸引特定群体点击。视频描述栏中通常提供压缩包密码,并常要求用户关闭Windows Defender等安全防护措施。研究人员统计,与该活动相关的视频超过百个,累计观看量约22万次,分布在39个被入侵账号中,最早的一支视频上传于2024年12月22日,研判该活动已持续一段时间。

在向YouTube举报后,多数视频已被下架,但研究人员指出,攻击者仍可能转向其他被入侵账号,继续以相同手法传播内容。

研究人员将此次使用的加载器命名为GachiLoader,它是一种用于分发后续恶意程序的中间载荷,而非最终的窃密程序本体。GachiLoader基于Node.js平台,并通过nexe打包器将Node.js运行环境与混淆后的JavaScript代码封装成单一可执行文件,使其能够在未安装Node.js的主机上直接运行,文件体积约为60MB至90MB。由于受害者通常误以为自己正在下载和安装某种工具或软件包,这类体积较大的文件往往不易引起警觉。

高度混淆的Node.js恶意程序难以通过静态分析快速还原其行为,因此研究人员公开了Nodejs-Tracer工具,通过动态追踪方式记录Node.js核心模块的调用行为,并能在分析过程中伪造部分调用的返回结果,以绕过常见的反分析检测。该工具还能记录恶意程序写入或下载的文件及网络请求信息,帮助分析人员掌握其通信与传播行为。

研究人员还发现,部分GachiLoader样本会进一步分发第二阶段加载器Kidkadi,并观察到一种此前未被完整公开描述的可移植可执行文件注入技术。研究人员将其命名为Vectored Overloading,其核心原理是利用向量化异常处理机制配合硬件断点,在加载合法动态链接库(DLL)的过程中,诱导Windows加载器将本应载入的映像文件映射到内存中的恶意内容。研究人员也发布了概念验证代码,供安全研究社区理解该技术并用于检测能力测试。