Sangoma旗下的开源IP电话管理系统FreePBX存在多项安全漏洞,包括特定认证模式下的身份验证绕过漏洞CVE-2025-66039、多处SQL注入漏洞CVE-2025-61675,以及可被滥用的文件上传问题CVE-2025-61678。安全厂商Horizon3.ai的研究人员指出,在特定配置和条件下,攻击者可以串联这些漏洞,在FreePBX主机上实现远程代码执行。Sangoma已针对相关问题发布补丁,涵盖FreePBX 16.0.42、16.0.92、17.0.6与17.0.22等版本。

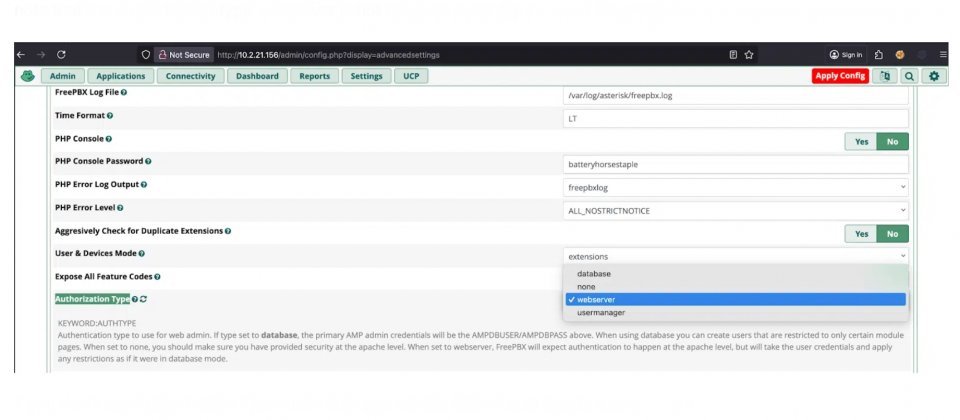

研究人员表示,这组漏洞的发现源于团队在追踪10月已出现的实际攻击行为CVE-2025-57819时,分析FreePBX的认证流程,进而识别出另一条独立的攻击路径。当系统将认证类型设置为Web服务器时,FreePBX会将身份验证责任交由Apache Web服务器处理,应用程序本身仅检查请求中是否包含Basic Authorization头。这种设计导致只要提供有效的用户名,即使密码错误,仍可能建立会话并访问部分功能。

研究人员特别强调,FreePBX默认采用用户管理模块作为认证机制,因此在未调整设置的情况下,不会因CVE-2025-66039直接暴露风险。但一旦管理员改用Web服务器认证或关闭认证,系统的攻击面将显著扩大,使后续漏洞更容易被利用。

在实际可串联的攻击链中,研究人员聚焦于Endpoint Manager模块。该模块多个配置界面存在SQL注入点,攻击者在获得有效会话后,即可对后端数据库进行读写操作,进而新增管理员账户,或将恶意指令写入计划任务相关数据表。研究同时指出,该模块的自定义固件上传功能未对文件路径和内容进行有效限制,可能允许攻击者上传恶意文件至可被Web访问的目录,从而实现恶意代码的执行。

相关问题已在FreePBX 16.0.42、16.0.92,以及17.0.6、17.0.22等版本中修复。研究人员建议用户避免使用Web服务器认证模式,必要时应改回默认的用户管理模块。此外,对于已部署的系统,应检查是否存在不明管理员账户、异常计划任务,或Web目录下非预期的文件,以降低攻击者长期驻留的风险。