10月底,安全公司VulnCheck发出警告,开源维基引擎XWiki存在重大漏洞CVE-2025-24893,已被积极利用,相关攻击活动最早可追溯至3月。攻击者利用该漏洞实施两阶段攻击,部署挖矿程序。近日,该公司进一步披露调查结果,指出僵尸网络RondoDox也加入了漏洞利用行列。

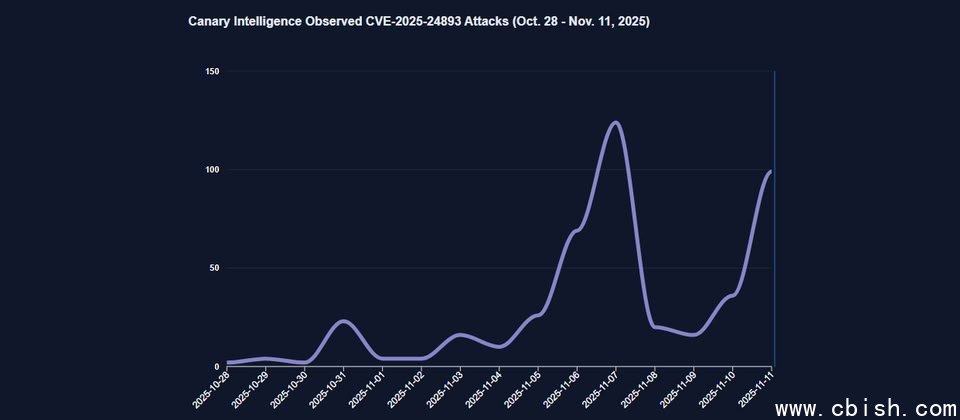

11月14日,VulnCheck再次发出警告,在其公开漏洞利用情况后,有多组攻击者加入利用行列,攻击类型多样,涵盖僵尸网络、挖矿程序以及攻击者自制的扫描工具。其中最引人关注的是,RondoDox于11月3日将该漏洞纳入武器库后,针对XWiki的攻击活动急剧增加,7日达到高峰,随后趋于缓和,11日再度升温。

然而,使用RondoDox的黑客并非唯一利用该漏洞的群体。VulnCheck还发现,有攻击者通过bash下载经过Base64编码的有效载荷,解码后会进一步下载并执行挖矿程序。此前两周,攻击IP地址仅有2个,目前已增至5个。

上述攻击主要通过自动化手段进行,但也有攻击者采用手动操作。VulnCheck观察到有人试图部署反向Shell,这是典型的“手工干预”(hands-on-keyboard)行为,研判可能是有针对性的定向攻击。

部分攻击者仍在持续利用该漏洞寻找目标,其中一种方式是使用基于带外应用安全测试(Out-of-band Application Security Testing)平台开发的工具在网络中扫描漏洞,例如Nuclei。

针对CVE-2025-24893的安全风险,攻击者无需身份验证,即可通过特定请求实现远程代码执行(RCE),CVSS风险评分为9.8分(满分10分)。XWiki开发团队已于去年7月发布的15.10.11版、16.4.1版及16.5.0 RC1版中修复该漏洞。该漏洞最早由欧盟漏洞数据库(EUVD)于今年2月登记为EUVD-2025-4562,3月安全公司Cyble与CrowdSec已监测到利用活动,10月30日,美国网络安全与基础设施安全局(CISA)将其列入已遭利用漏洞清单(KEV)。