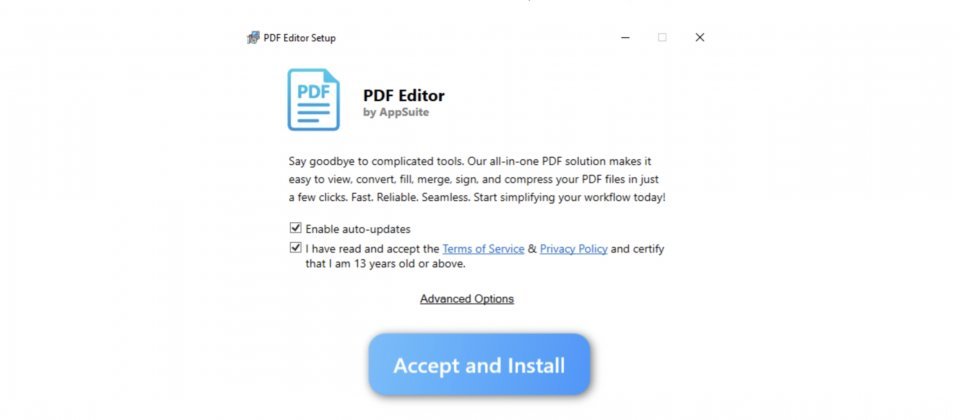

网络安全公司Truesec揭露了一起大规模恶意软件分发活动。攻击者通过Google广告引导用户访问多个诈骗网站,推广名为AppSuite PDF Editor的免费工具,诱使用户下载被植入窃密软件TamperedChef的安装包。该程序初期表现如同正常PDF编辑器,但在特定时间后,攻击者可通过远程指令激活其恶意功能,专门窃取浏览器凭证与Cookie。Truesec指出,目前已有多个欧洲组织受到影响。

研究人员调查发现,PDF Editor安装包最早于5月15日出现在VirusTotal,相关网站和域名自6月26日起陆续注册并开始推广。直到8月21日,部分受感染设备开始接收到指令,触发程序的恶意行为。这段时间间隔约为56天,接近Google广告常见的60天投放周期。研究人员认为,攻击者有意利用广告平台先积累安装量,再切换为恶意模式,以扩大影响范围。

伪装正常程序,长期潜伏

安装完成后,伪装的PDF编辑器会与远程服务器保持通信,并在系统内建立持久化机制,确保每次开机都能自动运行。初期行为正常,但在远程指令触发后,才会下载额外组件并展开窃密操作。

绕过防护机制,窃取敏感信息

一旦恶意功能被激活,TamperedChef会检测系统中的安全软件,随后关闭正在运行的浏览器,借此访问原本被锁定的数据。通过Windows的DPAPI,TamperedChef能够直接读取浏览器数据库中的凭证与Cookie,进而获取账户登录信息。研究人员还发现,攻击者使用多家公司的数字签名对安装包进行签名,其中不少公司网站内容空洞、缺乏真实性,且有多家公司注册在同一地址,可信度极低。

持续演进的攻击手法

相关威胁活动可追溯至2024年,并与OneStart、Epibrowser等工具的推广活动有关。部分样本使用相同的C2域名,可能是同一攻击者持续演进的策略。在某些案例中,安装过程中还会额外释放一个名为elevate.exe的文件,该文件功能与开源提权工具相似,目前尚未观察到其实际运行,可能为后续攻击做准备。

防御建议

研究人员提醒,这类延迟激活的伪装工具难以仅依靠IOC(威胁指标)拦截,必须从行为特征入手进行检测。企业可通过AppLocker或类似白名单机制,限制用户目录下可执行文件的落地与自动启动,并部署广告拦截工具以降低恶意广告带来的风险。