今年4月、5月,SAP先后修补已被实际用于攻击行动的NetWeaver重大漏洞CVE-2025-31324、CVE-2025-42999,这两个漏洞皆与Visual Composer开发服务器有关,风险值分别为10分、9.1分,已有中国骇客、勒索软件将这些漏洞用于实际攻击,如今传出又有骇客组织加入漏洞利用的行列。

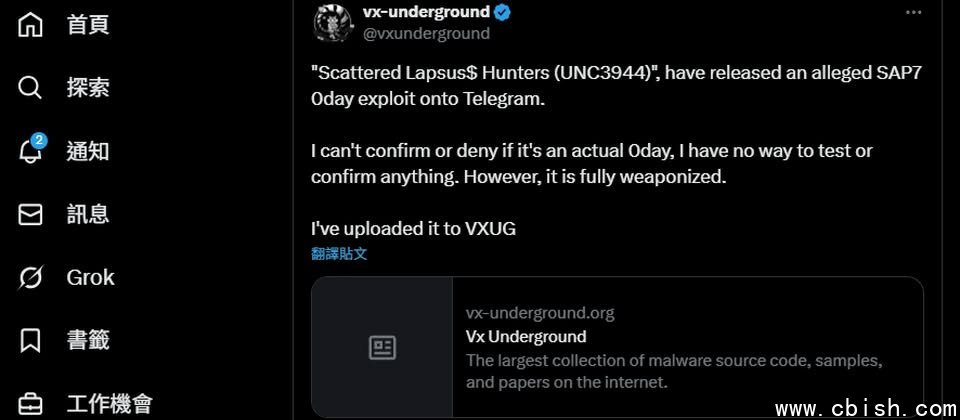

8月15日资安研究团队VX Underground提出警告,骇客团体「Scattered Lapsus$ Hunters (UNC3944)」于即时通讯软件Telegram的频道声称,他们发布能利用SAP零时差漏洞的工具。这个UNC3944,是由几个恶名昭彰的骇客组织ShinyHunters、Scattered Spider、Lapsus$集结而成的。

对此,VX Underground表示,可以确定的是骇客已打造出攻击工具,他们将相关程序码上传到网站,供其他研究人员进一步分析,但对于骇客说法的真实程度,VX Underground表示暂时无法进行验证,不能确定攻击者所渗透的管道,是否源自尚未揭露的零时差漏洞。

长期追蹤SAP应用系统安全性的资安业者Onapsis,经过相关资料的研究之后,指出这些骇客实际上运用了CVE-2025-31324和CVE-2025-42999,并强调这些漏洞攻击者能反覆利用,对此,他们呼吁IT人员要儘速修补,并与另一家资安业者Mandiant联手打造扫描工具,供IT人员检查SAP环境是否出现漏洞利用的迹象。

Onapsis强调,骇客巧妙地串连CVE-2025-31324和CVE-2025-42999,他们发布的反序列化工具能用来在受害环境部署Web Shell,以及直接使用作业系统命令进行寄生攻击(LoL),而无须部署其他作案工具。更具体地来说,这些骇客先利用CVE-2025-31324,而能在未经身分验证的情况下存取NetWeaver服务器,并传送恶意酬载,接着再运用第二个漏洞,将恶意酬载反序列化,并以SAP系统的权限执行程序码。

值得留意的是,骇客的工具还可能用于其他地方,例如,SAP在7月修补的5项重大层级反序列化漏洞,分别是:CVE-2025-30012、CVE-2025-42963、CVE-2025-42964、CVE-2025-42966,以及CVE-2025-42980。