8月13日N-able发布远端监控管理(RMM)平台N-central更新2025.3.1版,修补重大层级的CVE-2025-8875、CVE-2025-8876,这些漏洞涉及不受信任的资料反序列化,以及输入验证不当,可被用于本机执行任意程序码,或是作业系统命令注入,4.0版CVSS风险皆达到9.4分(满分10分),同日美国网路安全暨基础设施安全局(CISA)指出他们掌握已有积极利用的证据,将上述漏洞列入已遭利用的漏洞列表(KEV),限期联邦机构一週内完成修补,后续Shadowserver基金会提出警告有许多IT人员尚未进行修补,迄今全球仍有近900个N-central存在相关漏洞而曝险。

N-able在2013年曾被SolarWinds买下,2021年以代管服务供应商(MSP)的身分,重新独立为N-able公司,专为MSP业者提供基于云端的软件解决方案。N-central是由N-able开发的远端监控与管理平台,主要为IT团队和代管服务业者(MSP)设计,用于集中管理大量设备与网路资源,强调以资安为优先打造,内建弱点管理机制,并能与EDR、XDR、MDR,或是资料保护系统进行整合。然而一旦这种平台存在弱点,就有可能让攻击者有机可乘,甚至进一步对列管装置下手。

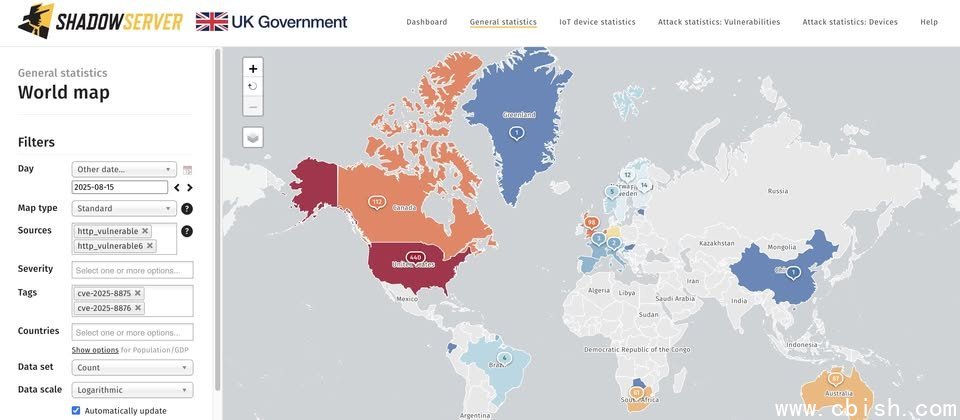

8月17日Shadowserver基金会提出警告,他们发现全球仍有1077个IP位址部署的N-central平台当中,使用旧版的应用系统而面临这些资安漏洞的风险,其中最严重的国家包含了美国、加拿大、荷兰、英国,分别有440台、112台、110台、98台。

这样的情况到了17日略为趋缓,降至880台,超过半数(460台)位于北美、欧洲有284台居次。

虽然N-able并未在公告里提及漏洞已遭利用的情况,但他们向资安新闻网站Bleeping Computer坦承此事,并指出部分企业内部建置的N-central系统出现漏洞利用的情况,N-able云端环境代管的版本尚未出现遭到攻击的迹象。