思科上周发布安全公告,修补防火墙管理平台一个风险值10.0的远端程序码执行(Remote Code Execution, RCE)漏洞。

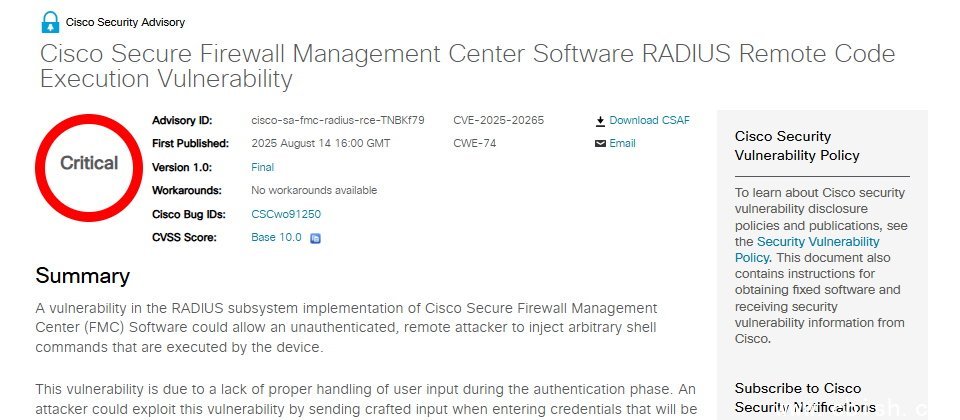

这项漏洞编号CVE-2025-20265,位于思科安全防火墙管理中心(Firewall Management Center, FMC)软件的RADIUS(Remote Authentication Dial In User Service,远端使用者拨入验证服务)子系统实作,可让未经授权的远端攻击者注入任意shell指令而为受害装置执行。

该漏洞是出于在验证阶段对使用者输入处理不当,使攻击者可在输入凭证时,传送变造的输入资料,藉此通过RADIUS服务器的验证。成功滥用漏洞可允许攻击者以高权限执行指令。这项漏洞CVSS风险值达到最高分的10.0。

受CVE-2025-20265影响的产品只有思科Secure FMC软件7.0.7和7.7.0版。目前思科产品安全事件回应团队(PSIRT)尚未发现漏洞滥用活动。

思科已经释出软件更新解决漏洞。这波更新是该公司8月份防火墙产品Secure Firewall ASA、Secure FMC、Secure FTD软件安全公告包裹式发布(Bundled Publication)的一部份。

思科提醒,本漏洞没有替代方案,意谓企业最好能安装更新。

不过思科也强调,Secure FMC软件的RADIUS验证必须经过配置启用Web管理介面、SSH管理或同时启用两者,才会发生漏洞滥用。因此企业用户可以藉由使用其他验证方式来降低攻击风险,像是本机使用者帐号、外部LDAP验证、或是SAML单一签入(Single Sign-on, SSO)。虽然测试这些缓解措施能成功防止滥用,但思科警告,任何缓解措施可能造成负面影响,用户需自行权衡优缺点。