最近几年,微软的全磁碟加密机制BitLocker多次成为骇客下手的目标,其中一种手法是充当文件加密工具,加密受害企业资料后藉此勒索,因此,这类元件的安全性,也成为研究人员关注的焦点,在去年底资安研究员Thomas Lambertz于Chaos Communication Congress大会(CCC)揭露能绕过Bitpixie(CVE-2023-21563)的攻击手法,有研究人员在近日举办的黑帽大会Black Hat USA 2025议程当中,公布能透过系统复原机制突破这种资料保护措施的弱点。

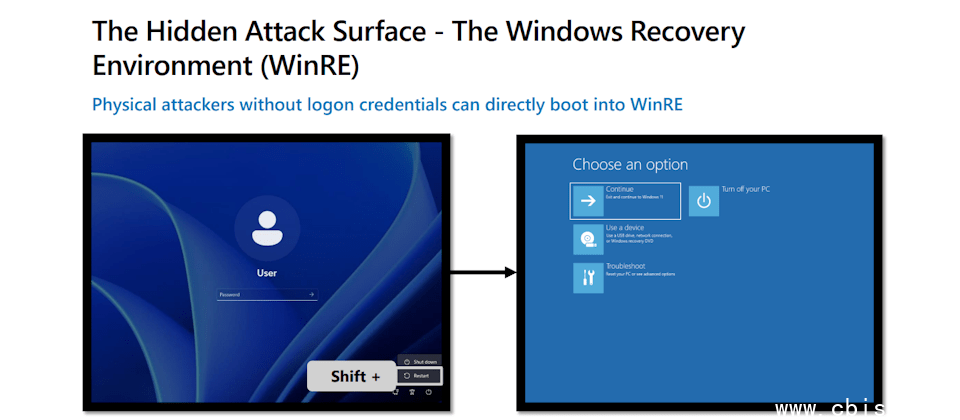

微软安全性测试与防御研究团队(STORM)指出,他们发现能透过Windows修复环境(WinRE),截取BitLocker的机敏资讯的一系列弱点BitUnlocker,STORM强调,这些漏洞存在于软件,攻击者不需侵入硬件就能达到目的,只要实际接触到目标电脑,就有机会藉由重开机进入Windows修复环境来触发漏洞,过程中无须登入电脑。对此,微软于今年7月的例行更新(Patch Tuessday)发布修补程序。

BitUnlocker总共被登记为4项漏洞,分别是:CVE-2025-48800、CVE-2025-48003、CVE-2025-48804,以及CVE-2025-48818,CVSS风险评分皆为6.8,攻击者可在实际接触目标电脑的情况下,利用这些漏洞,从而在未经授权的情况下绕过BitLocker的防护机制,存取受到加密保护的资料。

其中,CVE-2025-48800是藉由操纵Boot.sdi文件,从而绕过Windows映像文件格式(WIM)的验证机制,攻击者可藉由受信任的WinRE映像档(WinRE.wim)通过检验后,实际上却透过另一个不受信任的WinRE映像档开机,进而在受害电脑执行恶意程序码。

第二个漏洞CVE-2025-48003涉及利用名为ReAgent.xml的元件,透过WinRE离线扫描机制触发。STORM以此漏洞启动公用程序Tttracer.exe,以此执行cmd.exe,从而完全存取加密磁区。

第三个漏洞CVE-2025-48804与WinRE的应用程序验证机制有关,攻击者可在ReAgent.xml建置SetupPlatform的工作排程,利用此公用程序在执行Windows升级之后仍保被列为受信任应用程序的特性,然后攻击者按下快速键Shift+F10执行cmd.exe,在一连串的漏洞利用链之下,成功存取受到BitLocker加密的资料。

最后一个漏洞是CVE-2025-48818,该漏洞涉及检查时间及使用时间(Time-of-Check Time-of-Use,TOCTOU)的条件竞争,STORM透过Windows作业系统重设工具Push Button Reset(PBR),来展示这项漏洞。