窃资软件(Infostealer)横行,其中自2023年开始,多家资安业者揭露越南骇客透过脸书企业帐号散布Ducktail、VietCredCare、SYS01 Stealer的攻击行动,如今有资安业者指出,在两年后,越南骇客的手法出现大幅变化,融合更为细致的反分析手法,并採用看起来没有恶意内容的诱饵,以及建置强化的C2通讯管道,从而延后防守方察觉异状。

资安业者SentinelOne与Beazley Security联手,针对名为PXA Stealer的窃资软件进行调查,此恶意程序以Python打造而成,两家资安业者透过外流的事件记录资料,确认骇客的攻击範围遍及至少62个国家,有超过4千个IP位址外流逾20万组帐密、数百笔信用卡记录,以及逾400万个浏览器Cookie,受害最严重的国家是韩国、美国、荷兰、匈牙利、奥地利。

而对于攻击者的身分,两家资安业者指出与使用越南语的网路犯罪生态圈有关,这些骇客透过地下生态系统,以订阅服务的形式兜售窃得资料换取经济利益,此生态系统透过Telegram的API,进行自动化销售及资料运用。

针对此窃资软件的攻击行动,两家资安业者在去年下半察觉并着手调查、追蹤,并指出这波活动仍在持续进行,而且,骇客不停调整恶意程序的散布机制,现在已经演变成高度迴避侦测、多阶段的攻击流程。其中一种导入的攻击手法,就是透过Microsoft Word 2013,以及以小巧着称的Haihaisoft PDF Reader,藉由这种具有合法签章的软件,侧载恶意DLL文件。

这波活动突显骇客将Telegram、Cloudflare Workers、Dropbox等合法服务武器化,用于窃取资料及变现,同时藉此降低攻击成本。

PXA Stealer的活动大约从去年10月出现,但骇客不断调整恶意程序的侧载机制,并更新以Telegram架设的C2基础设施。在其中一起发生在今年4月的攻击当中,受害者被引诱下载压缩档,其内容是Haihaisoft PDF Reader主程序及恶意DLL文件,此恶意文件透过机码让骇客持续在受害电脑活动,并搜寻其他作案工具,其中包含Dropbox代管的有效酬载,最终部署LummaC2(Lumma Stealer)、Rhadamanthys Stealer等窃资软件。

但后续两家资安业者发现,骇客调整使用的窃资软件有效酬载,不再使用Windows执行档,而是以Python打造的有效酬载。这次骇客向受害者传送大型压缩档,内容同样包含Haihaisoft PDF Reader主程序,以及新的恶意DLL档。一旦执行,DLL档就会建立Evidence.cmd,利用公用程序certutil从有问题的PDF文件解出嵌入的RAR文件,在此同时,Edge浏览器也会试图开启PDF文件,但会出现错误讯息。

后续攻击者以伪装成images.png的WinRAR主程序,以命令列解压缩RAR档内容,从而于受害电脑植入PXA Stealer。

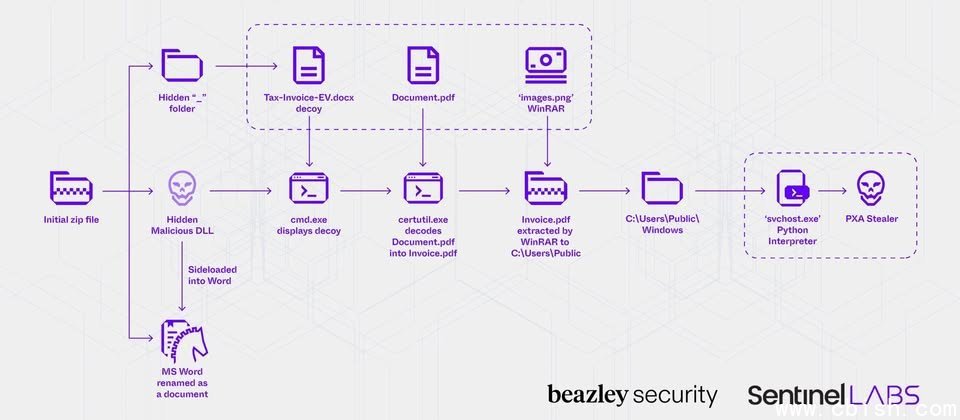

到了7月,这些骇客的手法又出现变化,Beazley Security侦测到类似的感染链,但这次骇客改用Word 2013主程序,用于侧载恶意文件msvcr100.dll。附带一提的是,这次骇客将后续攻击所需的工具放在名为「_」的资料夹。

骇客将Word主程序伪装成Word文件,一旦执行,电脑就会显示侵权通知文件Tax-Invoice-EV.docx,不过这个Word文件并未具备巨集或其他可执行指令码的物件,因此资安业者认为,骇客主要的目的是混淆资安分析师的调查。

但在此同时,骇客也在背景执行certutil,将特定ZIP文件的内容解压缩到「_」资料夹,后续的攻击流程,大致就于4月的事故雷同:透过images.png将RAR档内容解开,从而导致受害电脑感染PXA Stealer。