最近锁定Linux作业系统的恶意软件攻击频传,其中有一起事故的揭露引起许多资安媒体关注,那就是后门程序Plague的活动,揭露此事的资安业者Nextron Systems指出,相关的恶意程序最早在一年前就出现,而且,对于攻击者的身分,目前仍不得而知。

而在漏洞揭露有关的消息,其中又以趋势科技企业端点防护系统Apex?One的重大漏洞相当值得留意,因为目前已有攻击行动出现;另一个出现攻击行动的重大漏洞,是存在于WordPress布景主题Alone的CVE-2025-5394;此外,本週Adobe修补电子表单平台AEM Forms零时差漏洞,用户也要特别留意,因为相关资料在修补前已遭公布,而且,其中一个还是危险程度达到满分的漏洞。

?

【攻击与威胁】

后门程序Plague透过SSH入侵Linux服务器,滥用身分验证模组PAM匿蹤

资安业者Palo Alto Networks在最近揭露去年中国骇客CL-STA-0969攻击西亚或中东国家电信产业的事故中,提到骇客藉由插入式身分验证模组(Pluggable Authentication Module,PAM)框架实作后门,现在有另一家资安业者指出,骇客滥用前述的Linux作业系统身分验证机制模组,使得打造出来的恶意程序能静悄悄地绕过系统的身分验证流程,并能建立持久的SSH存取管道。

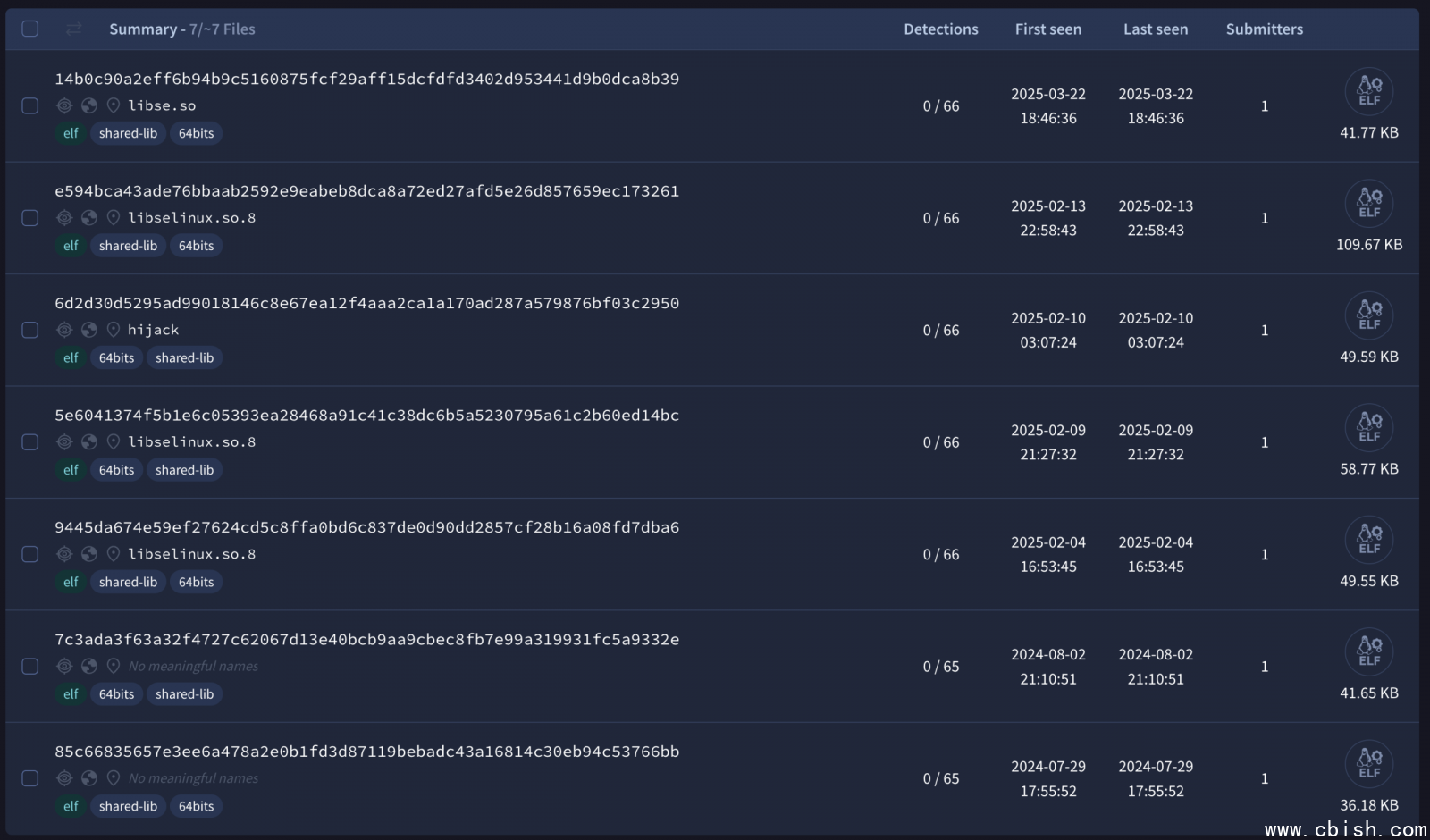

这支最新发现的Linux恶意程序称为Plague,相关消息揭露后,多家资安新闻媒体纷纷报导此事。由于以PAM为基础打造,使得Plague的活动行蹤相当隐密,最近一年以来,其实已有数个版本的Plague被上传到恶意程序分析平台VirusTotal,但几乎没有防毒引将其视为有害,这样的情况引起资安业者Nextron Systems注意并介入调查,指出这是首度有人将PAM用于打造Linux恶意程序的攻击行动。

更令人惊恐的部分在于,Nextron Systems找到的Plague恶意程序文件,最早约在一年前出现,这些文件大部分从美国上传至VirusTotal,但也有从中国上传的文件。

WordPress布景主题Alone存在重大漏洞,已被用于实际攻击行动

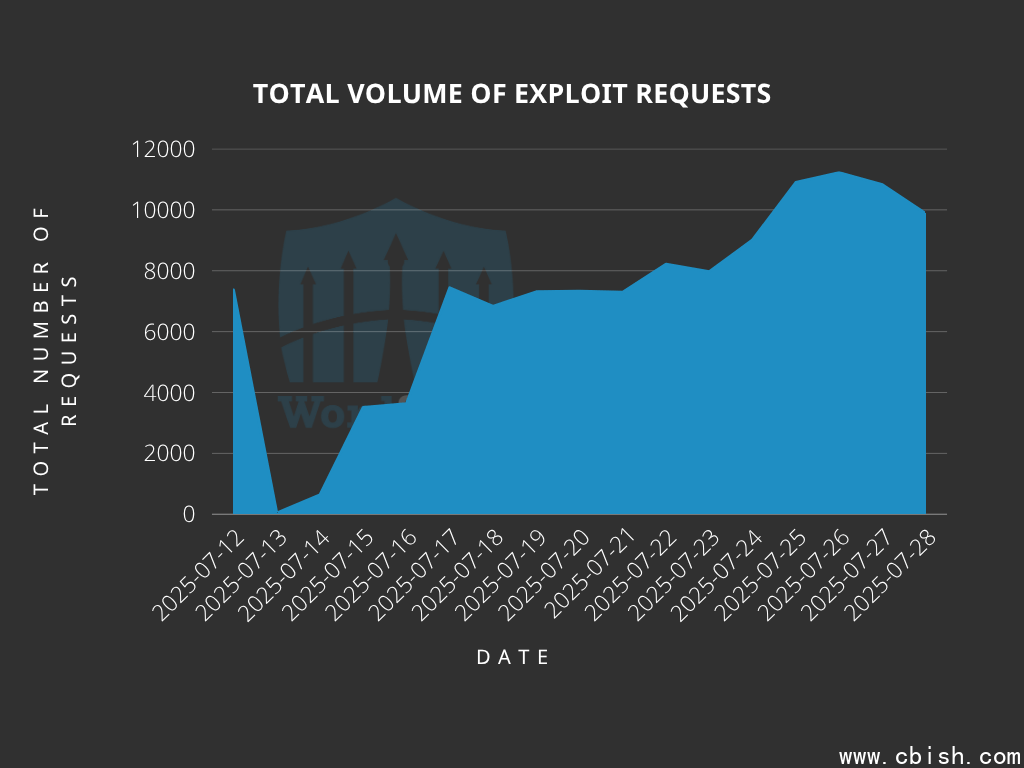

资讯安全公司Wordfence揭露,名为Alone的WordPress布景主题存在重大安全漏洞CVE-2025-5394,并发现已有攻击者利用该漏洞攻击未修补的网站。该漏洞属于9.8分的重大危险层级,能使未经授权的远端攻击者上传恶意文件,甚至执行远端程序码,最终导致网站被完全控制。Alone主题整体销售量约9,000份,目前Wordfence已侦测到超过12万次的相关攻击尝试。

该漏洞最早由研究人员于5月通报,经验证后确认属实,Wordfence便随即透过其防火墙规则提供防护。不过,攻击者似乎早已掌握到原始码变更,赶在开发团队公开揭露之前,便展开大规模的入侵尝试。

攻击者透过上传藏有恶意后门的外挂文件,植入具有网站管理员权限的帐号或执行后门程序,或是安装网页文件管理工具,以便维持对网站的控制。Wordfence侦测的攻击资料显示,数个来自欧洲地区的IP位址特别活跃,其中单一IP位址就曾尝试入侵超过3万次,代表这类攻击已高度自动化且大规模进行。

其他攻击与威胁

◆协作及线上会议平台遭到滥用,骇客以Zoom及Teams架设C2

◆针对去年的Snowflake供应链攻击事故,骇客也从受害组织的Salesforce实体窃取资料

◆视讯镜头和麦克风存取通知也有假的!Lazarus用于从事社交工程攻击,散布PyLangGhost RAT

◆北韩骇客锁定软件开发及IT领域的求职者而来,意图透过JavaScript恶意软件渗透美国企业组织

◆UAC-0099锁定乌克兰军方而来,透过HTA文件散布恶意程序载入工具MatchBoil

?

【漏洞与修补】

趋势科技企业端点防护软件Apex?One爆2项RCE漏洞,已发现攻击行动

趋势科技本周公告,企业端点安全产品Apex One产品发现2项重大远端程序码执行(RCE)漏洞,而且已经有攻击行动,趋势科技刚刚释出暂时性缓解工具,供内部建置的用户套用,并预计8月中旬发布正式修补程序。

这些漏洞出现在此端点防护产品的管理主控台,被登记为CVE-2025-54948和CVE-2025-54987,两者皆为指令注入RCE漏洞,可让远端攻击者不需经过验证上传恶意程序码,在受害系统上执行指令,CVSS风险值都是9.4。趋势科技指出,CVE-2025-54987和CVE-2025-54948基本上相同,差别是影响不同CPU架构的装置。

值得留意的是,漏洞利用存在先决条件,那就是攻击者必须实际或远端存取Apex One管理主控台,因此,趋势科技指出,假若用户的管理主控台能直接从网际网路存取,最好能限制存取或是暂时关闭来降低风险。

Adobe紧急修补电子表单平台AEM Forms零时差漏洞

8月5日Adobe针对电子表单平台Adobe Experience Manager Forms(AEM Forms)发布紧急修补,公告两个资安漏洞,这些漏洞不仅危险,其中一个风险值更达到满分,而且,相关细节在Adobe发布修补程序之前,就已经被公布,很有可能成为接下来歹徒利用的对象。因此,Adobe认为,虽然目前他们尚未发现漏洞遭到利用的迹象,但用户应以最优先层级採取因应措施。

这两个漏洞是CVE-2025-54253、CVE-2025-54254,影响6.5.23之前版本的AEM Forms,其中最严重的是CVSS评分达到10分的CVE-2025-54253,此漏洞起因是组态不当,可被用于执行任意程序码,一旦攻击者成功利用,就有机会绕过安全机制并执行程序码,而且,过程里完全无需使用者互动。

AI程序码编辑器Cursor存在资安漏洞CurXecute,恐被用于提示注入攻击

人工智慧(AI)的整合搭配,对于软件开发生产力的提升,扮演的角色越来越重要,一旦存在相关漏洞,就有可能让开发者在编写程序码的过程里,带入攻击者的恶意内容,或是进一步对开发环境上下其手。

例如,最近资安业者Aim Security揭露的高风险漏洞CurXecute,就是这种型态的例子。这个漏洞出现在AI整合式开发环境(IDE)Cursor,一旦攻击者成功利用,就有机会远端执行任意程序码(RCE),CVSS风险评为8.6。他们向Cursor开发团队通报此事,Cursor于7月8日发布1.3.9版修补,并将漏洞登记为CVE-2025-54135列管。

Aim Security认为,CurXecute发生的原因牵涉三种层面,分别是MCP自动执行的机制、即时建议的编辑内容,以及提示注入引发RCE的途径。由于只要发现~/.cursor/mcp.json出现新的内容,Cursor就会在没有使用者确认的情况下执行,再加上代理程序建议修改mcp.json的内容已存放于磁碟,即便使用者否决还是会照样执行,因此攻击者只要透过Slack等MCP支援的外部平台注入恶意资料,就有机会操控Cursor的AI代理程序,从而执行任意命令。

?

【资安产业动态】

趋势科技在黑帽大会展现AI资安创新,虚拟红蓝队为主要焦点,另强调重视资料安全与Agentic SIEM的发展

【拉斯维加斯直击】关于生成式AI对网路安全的影响,许多人首先会联想到的是,攻击者可藉由AI工具与AI代理技术,扩大攻击规模并提升资安风险。然而,AI同时也正在赋能防御者,可使每位资安从业者都能拥有自己的AI代理,有效提升防御效率。

特别的是,在今年黑帽大会(Black Hat USA 2025)活动的AI Summit研讨会上,趋势科技揭露AI资安最新进展与观察,他们认为,AI不仅正在重新定义防御方式,让我们从被动因应转向可预测攻击的主动防御,同时,AI也正在引领资安典範的转型,从被动转向主动的风险模拟。

此外,趋势科技也指出AI时代需要新的资料安全方案,以及AI代理促进了Agentic SIEM的演进。

?

近期资安日报

【8月6日】时尚精品业者、科技龙头接连传出资料外洩,骇客疑攻击Salesforce执行个体得逞

【8月5日】国内外网钓事故层出不穷,歹徒想方设法诱骗使用者上当

【8月4日】西亚电信业去年遭中国骇客组织长期网攻