今年4月下旬SAP紧急修补应用程序服务器NetWeaver重大层级资安漏洞CVE-2025-31324,由于这项漏洞被发现时,已被用于攻击NetWeaver,再加上危险程度达到满分10分,后续传出中国骇客Chaya_004、CL-STA-0048、UNC5221、UNC5174、Earth Lamia,勒索软件骇客「变脸(BianLian)」与RansomEXX也出手,将此漏洞用于实际攻击,如今又有资安业者公布相关调查结果,指出他们看到骇客利用这项漏洞部署Linux后门程序。

美国一家化学公司于今年4月,遭受名为Auto-Color的Linux后门程序攻击,骇客于3天的时间里,成功入侵该公司的网路环境,下载有问题的文件,并试图与Auto-Color的恶意基础设施进行通讯。揭露此事的资安业者Darktrace指出,他们封锁相关恶意行为、进行深度调查,发现骇客利用CVE-2025-31324,趁机渗透这家化学公司的NetWeaver主机。

Darktrace之所以察觉这起事故,主要是因为他们的资安维运中心4月28日收到警报,有人从网际网路存取的主机下载可疑的ELF文件,而此服务器的用途,似乎是NetWeaver主机。经入侵指标(IoC)的比对,这个ELF执行档就是Auto-Color。

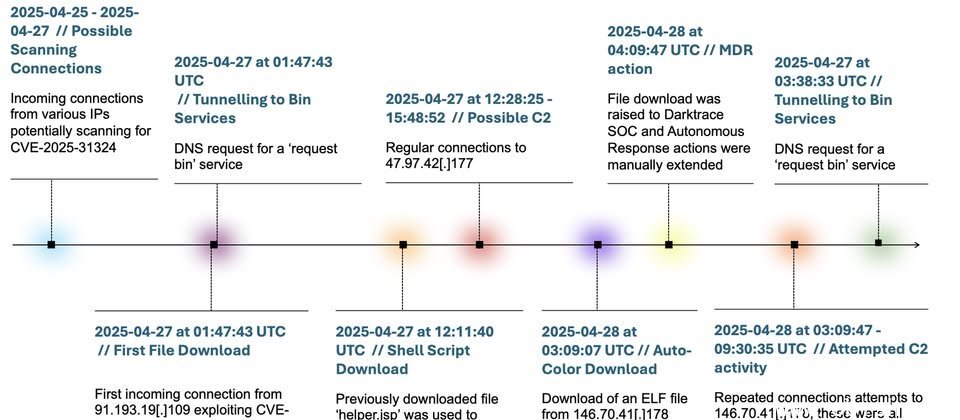

该公司循线调查,找到的第一个不寻常的行为,出现于4月25日,骇客正在寻找存在CVE-2025-31324的NetWeaver平台,但两天后才开始积极利用:他们在27日侦测到来自恶意IP位址91.193.19[.]109[.] 6的连线,骇客触发漏洞,藉由特定的URI下载ZIP文件,此时NetWeaver主机随即向特定的界外应用程序安全测试(Out-of-Band Application Security Testing,OAST)平台发出DNS请求。

骇客持续透过URI下载作案工具,并在10个小时后透过NetWeaver发出另一个DNS请求,下载Shell指令码config.sh。此指令码透过名为helper.jsp的文件执行。接着,DarkTrace看到NetWeaver对相同的端点建立DNS与SSL连线,并对后门程序Supershell有某种关联的IP位址,经由3232埠建立数个连线,最终在间隔近12个小时之后,骇客从http://146.70.41.178:4444/logs下载ELF文件,从开始利用漏洞到成功部署后门程序,骇客花费不到一天的时间。

攻击上述化学公司的恶意程序Auto-Color,约从去年11月、12月开始活动,骇客的主要目标是北美及亚洲的大学及政府机关办公室,当时揭露这起攻击行动的资安业者Palo Alto Networks指出,这款后门程序能让攻击者完全存取受害电脑,防守方若要清除,必须搭配特定工具,否则会很难彻底杜绝。而在4月下旬的资安事故里,Darktrace发现的Auto-Color变得更加刁钻,此恶意程序在启动时会先检查具备的权限,若是以root权限运作,就会试图透过一系列工作来建立持续存取的管道,并与C2服务器连线。