图片来源:

图片来源: 摄影/罗正汉

如何善用生成式Ai帮助资安防御,是所有企业、资安厂商与资服业者,都在努力发展的重要课题,过去已有国内外业者分享这方面的实务经验,例如奥义智慧、趋势科技、Google等,近期AWS于美国费城举办年度资安会议re:Inforce 2025,该公司也揭露其内部实际应用生成式AI协助资安工作的实际经验。

今年大会有多位AWS高层主管说明应用成果与观察,我们整理出5大类型,涵盖:程序码修补自动化、自动化API安全测试、云端回应团队分析与应变加速,以及MadPot产品分析与诱捕能力的强化,甚至还有威胁建模的应用,让大家了解更多应用实例。

应用1:程序码修补自动化,生成式AI加速资安左移

如何用生成式AI来帮助资安工作?AWS应用科学经理George Argyro在re:Inforce 2025公布AWS有两项重要进展。

首先,是程序码修补自动化。George Argyros表示,早前AWS利用自家Amazon Q Developer的程序码转换能力,成功将公司内部所有Java应用系统从Java 11升级到Java 18。后续,他们也运用类似的流程,进一步解决开发过程所面对的资安问题。

他解释,AWS是以内部版本的Amazon Q Developer进行资安最佳实践,协助工程师更快速解决个别的问题,同时也确保开发团队持续採用安全的程序库与设计模式,进而提升系统的资安水準。George Argyros指出,这代表AWS已将资安融入日常开发流程,而不是等到开发完成后才处理资安问题,进而实践「资安左移(Shift Security Left)」的概念。

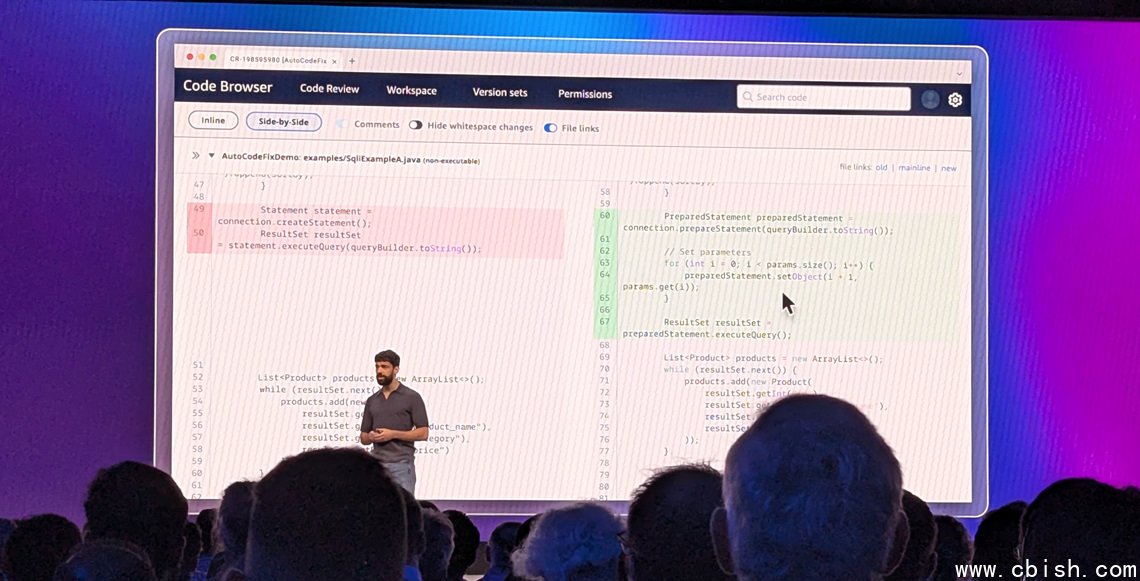

例如,当开发人员提交Pull Request时,系统会自动进行资安检查,若发现风险,就会自动产生程序码审查建议与修补方案。其运作方式有两种,一种是在程序码提交请求期间识别到资安问题时自动触发,一种是开发者也能使用命令列介面(CLI)手动启动检查。

为了让大家更清楚其应用效果,George Argyros也展示这方面流程,例如,在自动识别出资安问题时,AWS开发者只要点开介面上提供的连结,就能看到详细的风险说明、建议修改,同时,工具还会提供程序码前后的比对画面,让开发者能直接检视与修补版本。而且,这些动作都是在主程序码库之外进行,因此现有程序码仍未被变动、仍未修补。若开发者确认修补无误,之后就可以一键合併修改,并推送至主分支,进入测试与部署流程。

不过,这一切的前提是要兼顾效能与準确性,George Argyros强调,虽然自动化可显着提升修补效率,但若修补不正确,反而会浪费工程资源,因此,他们还设计一套安全机制,运用AI代理(AI Agents)对生成的修补程序进行测试,能根据执行结果自动修正错误,并评估修补的正确性。

George Argyro强调,这只是开始,未来AWS将持续深化自动化资安修补的能力,让每位开发者都能更安心地写出安全的程序码。

应用2:扩展安全审查,强化自动化API安全测试

另一项George Argyros提到用生成式AI帮助资安的关键应用,是扩展安全审查的规模与效率。

George Argyros表示,资安是AWS的首要任务,因此所有新功能与服务都必须经过应用程序安全审查,以确保符合我们的高安全标準。然而,这类审查往往非常耗时与耗人力,也需要根据风险进行优先排序。此外,开发人员也经常会遇到资安相关问题,需要额外向资安团队谘询,进而影响开发时程。

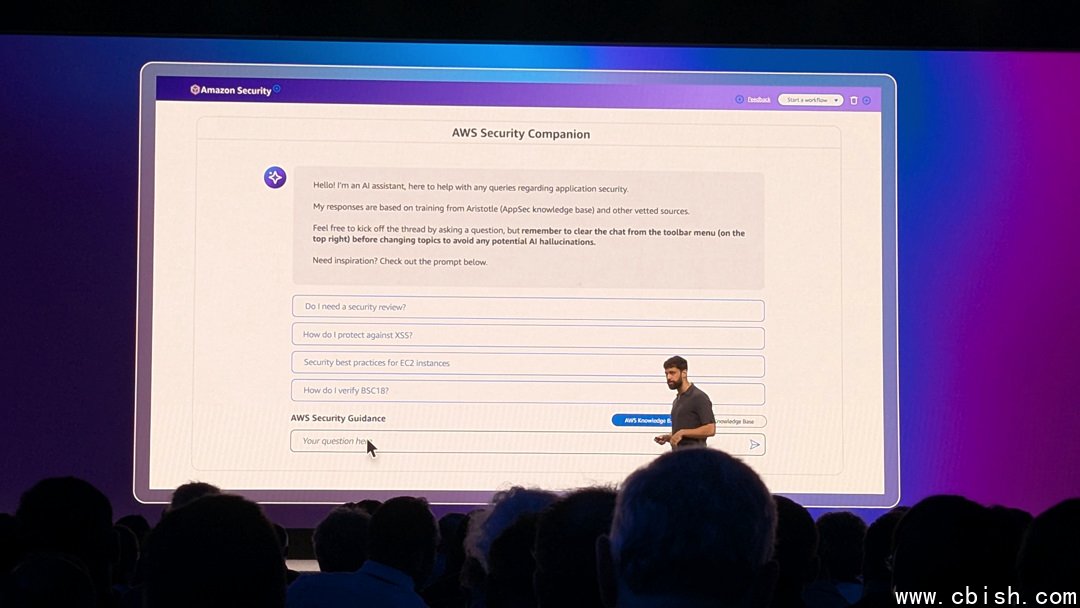

为此,AWS做了两件事,首先,打造开发阶段的即时专家:AWS Security Companion。

AWS打造一个以资安为核心的生成式AI聊天机器人,这个AI助理能在开发阶段即时提供专业建议,协助开发者在早期就解决潜在的安全问题。其背后的大型语言模型(LLM)具备自主代理 (Agentic)的能力,能提供精準的技术指导、回答複杂问题,从而显着加快开发进度,让工程师能专注于处理更複杂、不易自动化处理的问题。

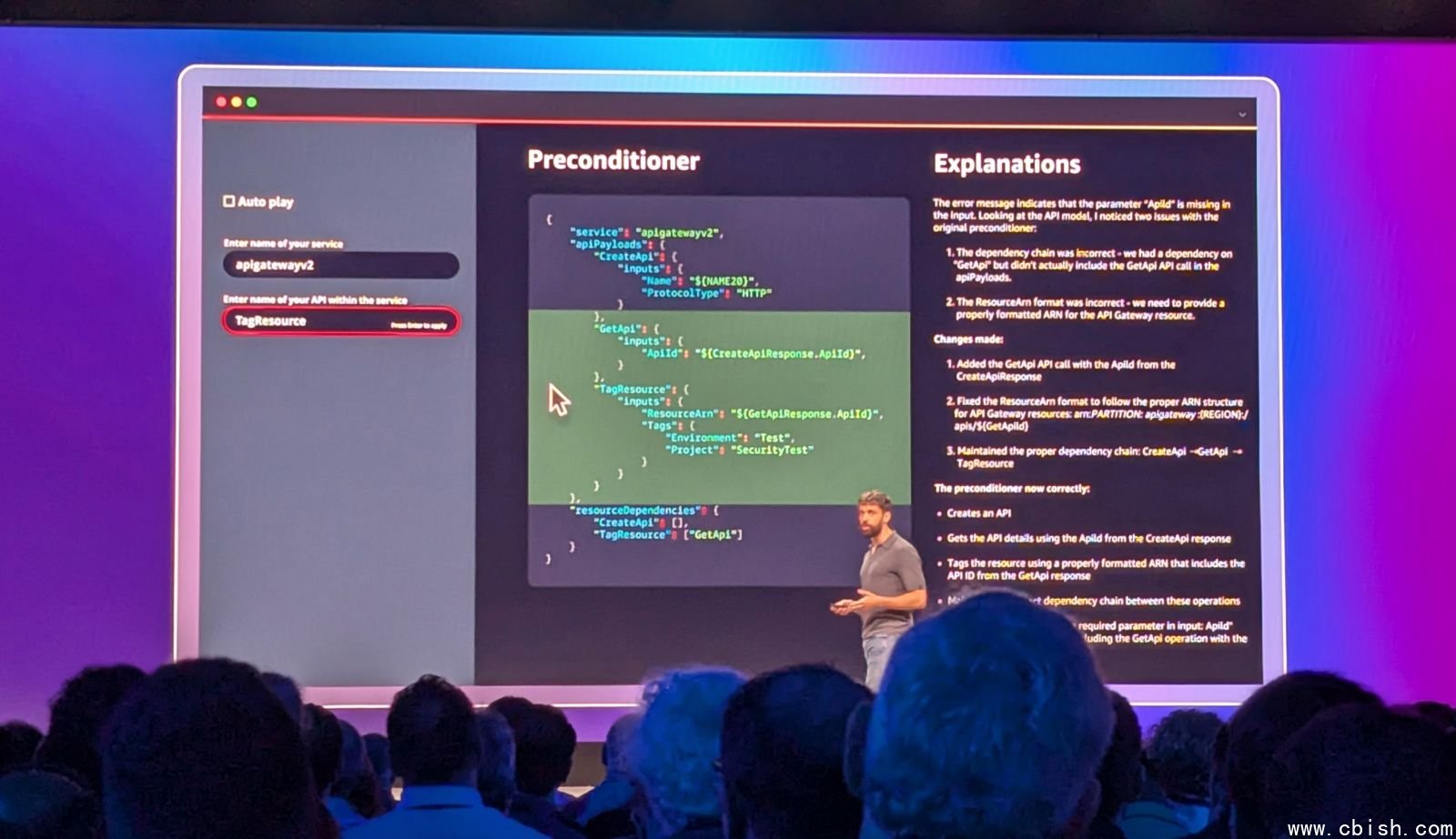

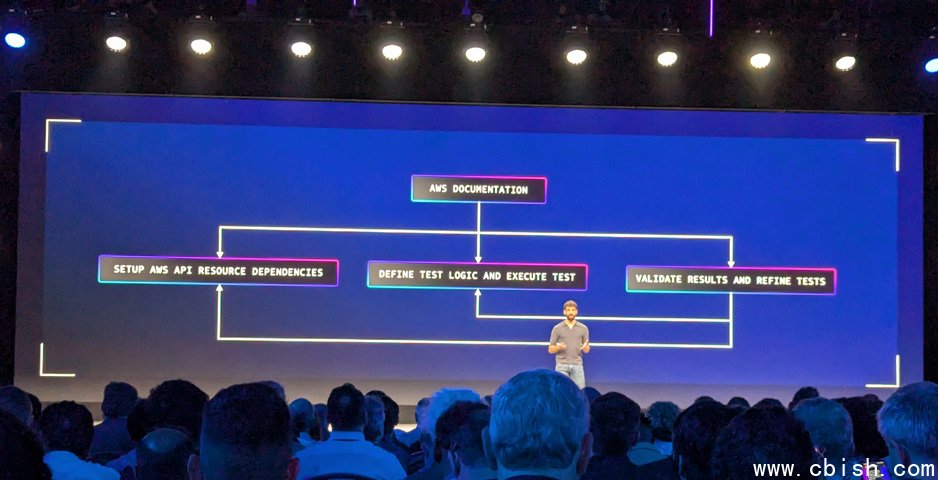

其次,建立代理式工作流程,大幅改进自动化API安全测试。

George Argyros进一步说明,AWS内部系统建立于API基础之上,因此需要进行完整且详细的API安全测试。但在传统作法上,人员需撰写涵盖各种情境的测试案例,这是一项繁重且费时的任务。开发者需要耗费大量时间查阅文件、建立测试上下文并设定参数。想像这样的流程需重複上百次或上千次,效率相当低。

为此,AWS引入了代理式工作流程,这套系统能自动读取API文件与结构资讯,建立对应的测试案例,并不断优化直到成功执行。LLM 甚至能辨识测试所需的外部资源,大幅加快整个测试週期。

George Argyros指出,目前这套系统已能自动为绝大多数的AWS服务API建立安全测试,而且其技术仍在持续进化,不仅能生成呼叫API所需的上下文与参数,也更能判断每个API测试结果是否符合预期。

甚至,这种方法带来了意想不到的附加价值:提升AWS官方文件的品质。George Argyros进一步解释,这是因为,当AI代理分析AWS文件并建立测试过程时,若发现文件内容存在模糊、矛盾或错误之处,它会标记这些问题。这不仅让 AWS 得以产出更完整的资安测试,更有助于修正文件,这等于也帮助仰赖这些文件进行开发的数万名工程师。

应用3:加数云端回应团队能力,日誌分析速度比以往快50倍

在今年re:Inforce 2025现场,我们还看到AWS揭露更多不同应用场景,也都是用生成式AI帮助资安。

例如,AWS副总裁暨资安长Amy Herzog在主题演说曾提到,在导入生成式AI后,AWS的云端回应团队(cloud response team)也迎来变革,如今,AWS已将处理複杂问题的平均解决时间(MTTR)缩短了40%以上。

有那些具体作为?Amy Herzog提到,AWS建立一项能大规模搜寻过往案例的系统,提供分析问题模式的能力,帮助从宏观角度找出最具效益的切入点。

同时,为了避免人员可能过度依赖AI辅助,AWS开发了「漂移检测系统」(Drift detection systems),可在分析问题处理过程,针对回应或文件记录的重点环节,增加标记与警示。

此外,过去资安日誌分析相当耗时,以AWS团队而言,每次平均分析时间长达9个半小时,如今建立新的AI驱动日誌分析系统,可以自动处理多个来源日誌。她并强调,这项变革影响相当巨大,日誌分析能力提升了50倍,让初始分析时间从数小时大幅缩短至数分钟,帮助资安工程师快速且简单地展开调查工作。

应用4:强化AWS部署于全球的MadPot,提升诱捕与分析能力

AWS不仅将生成式AI应用于资安回应团队,还有其他部门也积极导入这项技术。例如,当我们採访AWS副总裁暨资深技术专家Tom Scholl时, 他也提到用生成式AI来强化其全球威胁情报系统MadPot。

简单来说,MadPot运作在AWS已久,此蜜罐系统可捕捉恶意攻击者的诱饵,进而收集大量的威胁情报数据进行关联与分析。

Tom Scholl指出,他们将生成式AI来帮助蜜罐系统MadPot,主要有两个面向,一是用生成式AI处理MadPot收集到的海量数据,更好地分类和识别针对已知CVE漏洞的扫描行为。

如果扫描活动不属于已知的CVE,系统会将其标记并提升优先级,以进行更深入的研究。他认为,这项能力可过滤掉大量的冗余数据,使威胁情报更易于管理和分析。

另一面向是用生成式AI提升蜜罐的欺敌能力,使其不那么容易被威胁行为者识别为蜜罐,像是系统可以帮助建立不同的面貌或角色,以更有效地诱引威胁行为者。

应用5:将生成式AI应用于威胁建模

最后一项应用,是关于用生成式AI帮助威胁建模,而且,在re:Inforce 2025大会期间发布的部落格揭露的资讯。

AWS指出,大家都知道威胁建模的重要,但在软件开发行业中,仍未被充分利用,主要挑战是时间要求、评估不一致与扩展限制。

如今有了生成式AI,使得威胁评估比传统手动方法更快。原因是,随着自然语言处理与视觉分析的结合,可以同时评估系统架构、图表和文件,进而从MITRE ATT&CK、OWASP等广泛的安全资料库中提取资讯,可以快速识别複杂系统中的潜在弱点。

以AWS自身为例,他们发展出Threat Designer解决方案,就是使用Amazon Bedrock提供的企业级基础模型,透过使用Anthropic的Claude Sonnet 3.7的多模态功能,进而大规模建立全面的威胁评估。