骇客假借网页故障或是进行图灵验证等理由做为幌子,要求使用者依照指示按下特定按钮,并开启执行视窗贴上恶意指令的ClickFix网钓攻击手法,自3年前研究人员Mr.d0x提出警告后,相关攻击变得极为氾滥,但这类攻击手法大多针对Windows用户而来,如今也有锁定macOS用户的情况。

最近揭露的窃资软件Odyssey Stealer,就是这样的例子,骇客利用多个ClickFix攻击策略,意图对使用者传递恶意的AppleScript指令码(osascripts),下达命令窃取Mac电脑浏览器的cookie、密码、加密货币钱包资料,以及浏览器外挂的内容。骇客主要藉由注册与金融业者、苹果App Store、加密货币新闻网站拼字相似的网域,疑似锁定对金融与加密货币感兴趣的人士下手 。

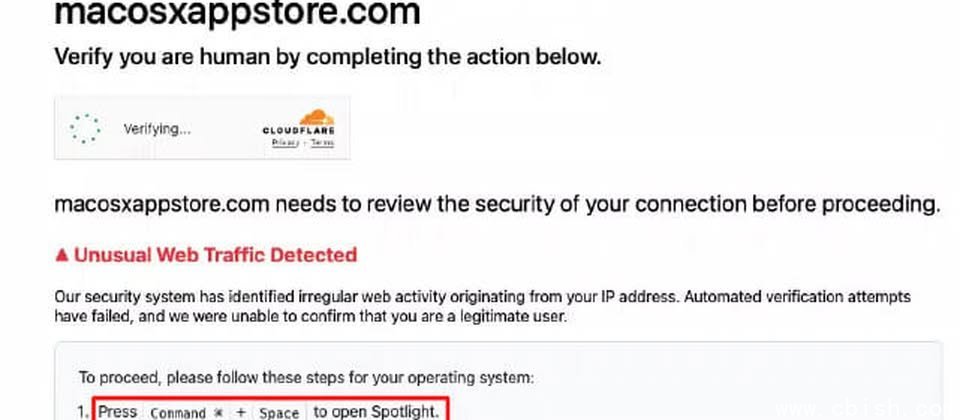

针对整个攻击活动的流程,揭露此事的资安业者Cyfirma指出当使用者存取骇客的恶意网域时,会看到模仿Cloudflare的图灵验证机制,声称他们侦测到不寻常的网页流量,必须检核连线的安全性才能进行后续处理。

骇客要求使用者依照指示按下Command+Space快速键,开启Spotlight的功能,然后输入Terminal并按下Return,最后按下网页上的複製按钮,将特定内容贴上终端机。但实际上用户複製的并非网站上的I am not a robot字串,而是骇客经过Base64演算法处理的指令码,从而在受害电脑下载窃资软件。

一旦此恶意软件执行,就会出现假的对话框要求用户输入密码并进行截取,并窃取macOS密码管理系统「钥匙圈存取(Keychain」的组态文件,挖掘该系统存放的帐密资料。附带一提的是,攻击者还滥用作业系统的dscl命令,目的是让相关处理程序对使用者维护隐藏的状态。

虽然骇客的钓鱼网站针对macOS用户而来,儘管透过Windows电脑存取也会显示对应的操作步骤,但研究人员实际点选複製按钮,却发现并未複製任何程序码的现象。对此,研究人员认为,未来骇客很有可能更新网站,将攻击範围延伸到Windows用户。

针对Odyssey Stealer的来历,研究人员指出是另一款窃资软件Poseidon Stealer更名的版本,而该恶意软件是恶名昭彰的AMOS Stealer(或称为Atomic Stealer)的分支版本。原本维护AMOS Stealer的开发者将AMOS Stealer出售,后续又打造了Poseidon Stealer、Odyssey Stealer,并以租赁(Malware-as-a-Service)的模式供买家运用。