图片来源:

图片来源: Gen Digital

Gen Digital安全研究人员发现骇客利用名为HelloTDS的流量导向系统(Traffic Direction System,TDS)散布假CAPTCHA等恶意程序,已感染430万台用户装置。

近来发生数波FakeCaptcha变种攻击。Fake Captcha曾在2024年秋天肆虐,骇客使用假的网站图灵验证机制骗取造访用户点击,并在受害者电脑植入LummaC2等恶意程序。研究人员相信这几波变种攻击背后,都来自一个由骇客控制的流量导向系统(Traffic Direction System,TDS)网路,并将之称为HelloTDS,能辨识用户装置和网路资讯,藉此决定下载窃密、窃财或其他目的的恶意程序。

HelloTDS至少在今年4、5月开始就感染了超过430万用户。以绝对值而言,受害者以美、巴西、印度和西欧最多,但考量人口及受害者比例,相对风险以巴尔干半岛、及卢安达、埃及、坦尚尼亚和肯亚等非洲国家最高。

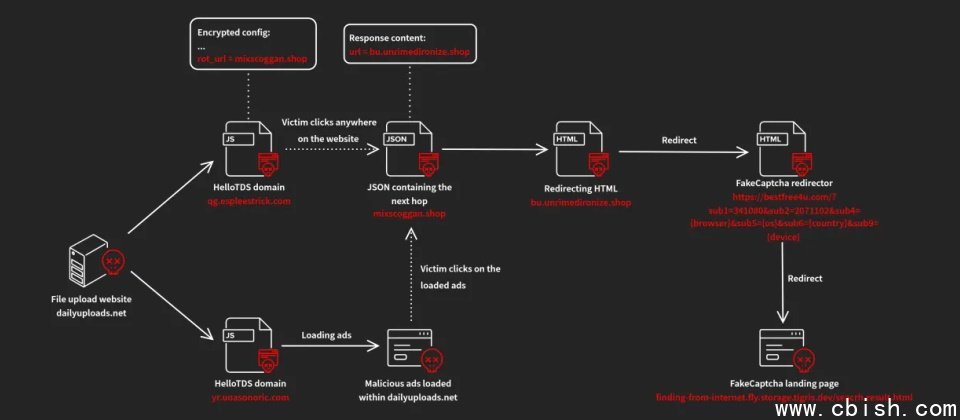

从攻击链而言,当受害者点选受感染的网站,就面临HelloTDS的攻击。研究人员分析HelloTDS感染的网站,少部份是广告网路,多半是伪造的电影串流、文件共享、缩址网站、色情或BT镜像网站,其实都是攻击者控制的网站,构成HelloTDS的主要来源。

受害者造访的网站先向原始HelloTDS端点请求JavaScript及其他文件,接连从用户连线、浏览器或滑鼠动作是否为适合的受害者。若否,连线及攻击会中止。若是,则将用户导向恶意网站。受害者主要被导向包含FakeCaptcha,其他还有假更新、加密恶意程序、诈骗内容等的登陆页。一旦受害者点入这些登陆页并执行点选动作,就会下载恶意程序下载计,例如Emmenhtal loader。

研究人员指出,这波攻击中,不但伪造的网站使用看似合法网站的网址博取用户信任,又利用假的Captcha製造可信度假象,进一步提高HelloTDS的威胁。研究人员提醒用户使用防止浏览器或装置指纹辨识(fingerprint)的防护。若是针对Fake Captcha,则必须避免从陌生网站複製贴上指令以Windows Run执行。